Telegram 上出售新 macOS 惡意軟件 Atomic Stealer

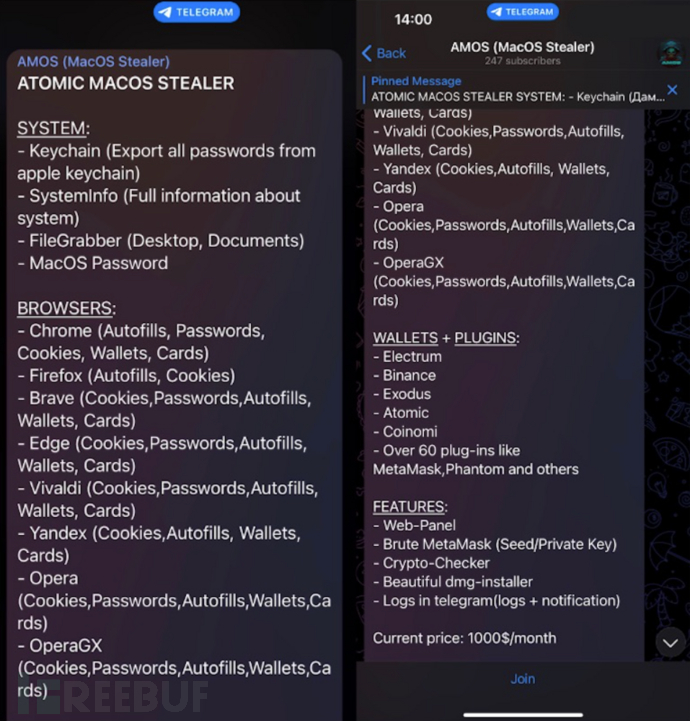

最近,在地下論壇中出現了許多 macOS 的信息竊密程序,例如 Pureland、MacStealer和Amos Atomic Stealer。其中,Atomic Stealer 提供了迄今為止最完整的功能,例如竊取賬戶密碼、瀏覽器數據、會話 Cookie 與加密貨幣錢包信息。在 Telegram 的宣傳中,攻擊者可以以每月 1000 美元的價格租用 Web 控制面板來管理攻擊活動。

不過攻擊者不止步于此,也一直在尋找各種方法通過不同版本的 Atomic Stealer 來攻擊 macOS 用戶。近日,研究人員就發現了全新的 Atomic Stealer 變種。

Atomic Stealer 分發

目前,攻擊者通過特定的 Telegram 頻道來分發 Amos Atomic MacOS Stealer。4 月 9 日開通的頻道中,開發者以每月 1000 美元的價格提供控制面板租用服務,并且提供最新基于磁盤鏡像的安裝程序。

通過 Telegram 宣傳

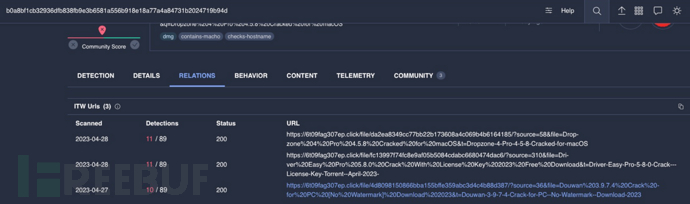

Payload 的分配與租用的攻擊者有關,因此其實現方式各不相同。目前為止,在野觀察到的情況有偽裝成 Tor 瀏覽器等合法應用程序的安裝程序,也有偽裝成常見軟件(Photoshop CC、Notion 、Microsoft Office 等)的破解版本。

偽裝成合法應用程序

通過 Google Ads 投放的惡意廣告也是分發的途徑之一:

部分分發 URL

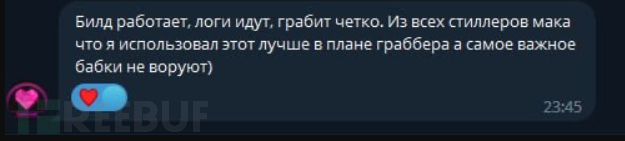

Atomic Stealer 頻道目前擁有超過 300 名訂閱者,有部分訂閱者表示十分滿意該惡意軟件。

表達支持的消息

Atomic Stealer 變種 A

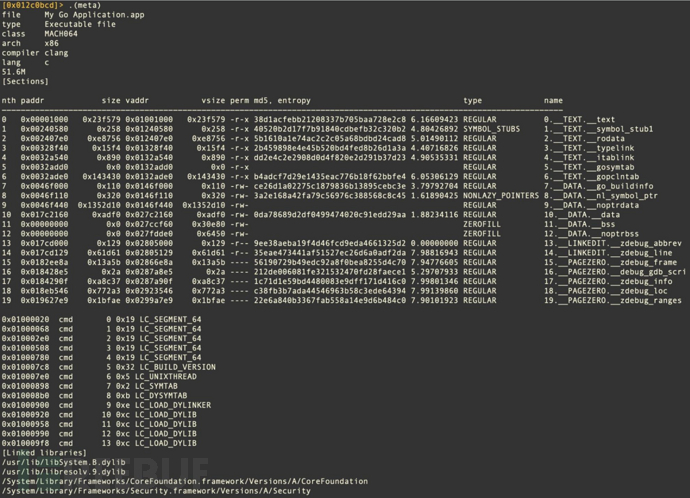

虛假應用程序是使用 Appify 的一個分支開發的,該腳本主要用于幫助制作 macOS 應用程序。所有的 Atomic Stealer 目前都包含相同的、Go 開發的可執行文件,大約為 51.5MB。

二進制文件分析

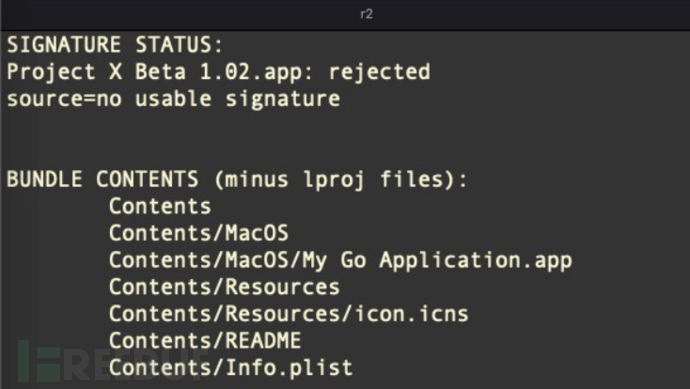

除了 Appify README 之外,Bundle 僅包含 Go 程序文件、圖標文件與 Info.plist。

應用程序結構

當前分發的應用程序包都是使用默認的 Appify 包標識符構建的,這可能是攻擊者為了逃避檢測故意的。

變種 A 的行為

Atomic Stealer 并沒有進行持久化,這也是業界的一種趨勢。因為從 macOS Ventura 開始,蘋果增加了登錄項通知,攻擊者也開始轉向一次性竊密。盡管 Atomic Stealer 通過 AppleScript 欺騙獲取用戶登錄密碼的方式十分粗糙,但仍然十分有效。

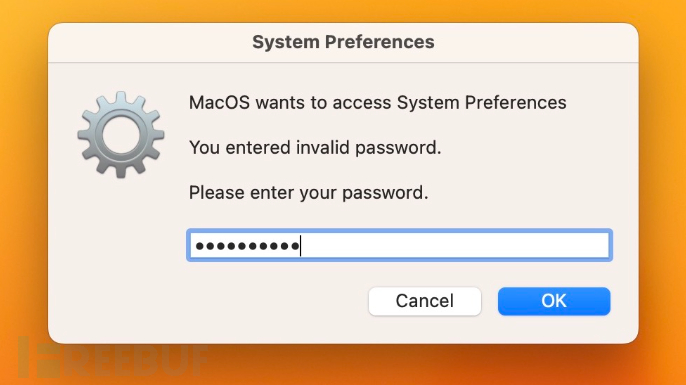

竊取用戶登錄密碼

攻擊者使用 osascript 創建對話框,并將 hidden answer 參數傳遞給 display dialog 命令。這樣將創建一個類似身份驗證的對話框,但用戶輸入的密碼明文會被攻擊者獲取,而且系統日志中也會進行記錄。

display dialog "MacOS wants to access System Preferences

You entered invalid password.

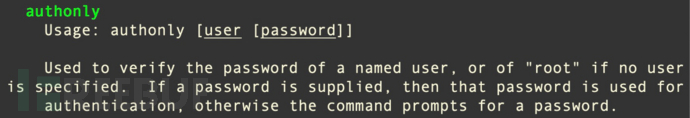

Please enter your password." with title "System Preferences" with icon file "System:Library:CoreServices:CoreTypes.bundle:Contents:Resources:ToolbarAdvanced.icns" default answer "" giving up after 30 with hidden answer ?對話框彈出的消息中包含語法與句法錯誤,這表明開發者的母語可能不是英語。如果點擊取消只會不斷循環彈出對話框,點擊確定后會通過 /usr/bin/dscl -authonly 來校驗是否輸入了有效密碼。通過 osascript 反復調用對話框,很容易進行檢測。

密碼校驗

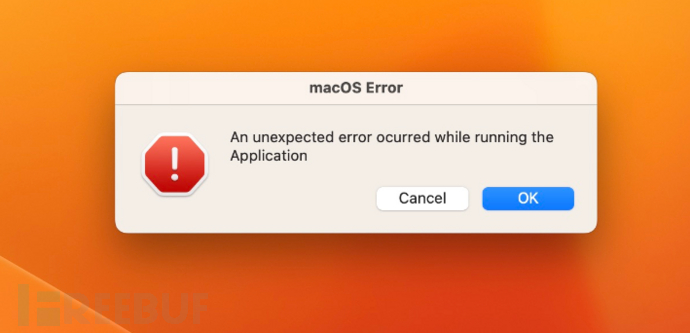

竊取完各種用戶憑據后,Atomic Stealer 會向用戶彈出錯誤信息。但從單詞拼寫錯誤以及錯誤消息不應該包含取消按鈕來看,攻擊者對英語與 AppleScript 都并不熟悉。

成功竊取用戶數據后拋出錯誤信息

攻擊者主要是以經濟獲利為動機而進行的網絡犯罪。

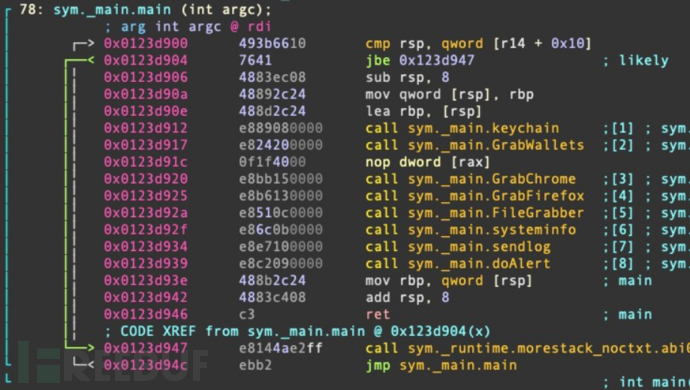

信息竊取函數

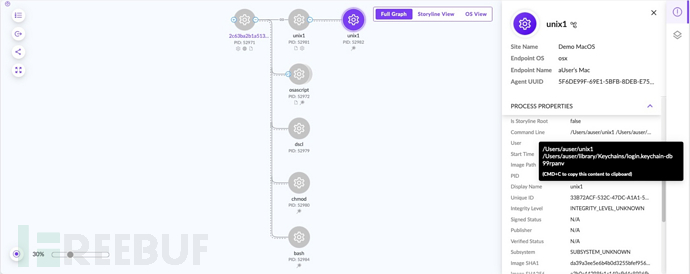

該惡意軟件包含竊取用戶鑰匙串與加密錢包密鑰的功能,例如 Atomic、Binance、Electrum 和 Exodus 等。Atomic Stealer 在內存中生成一個名為 unix1 的進程來獲取鑰匙串,并且針對 Chrome 和 Firefox 瀏覽器的擴展進行竊密。

Atomic Stealer 執行鏈

Atomic Stealer 變種 B

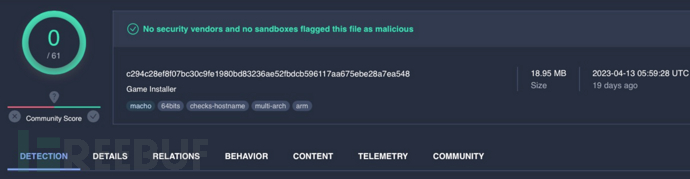

根據某些樣本文件發現的 37.220.87.16,可以關聯到其他變種。該變種文件在 VirusTotal 上的檢出率仍然為零,且偽裝成游戲安裝程序。

新變種

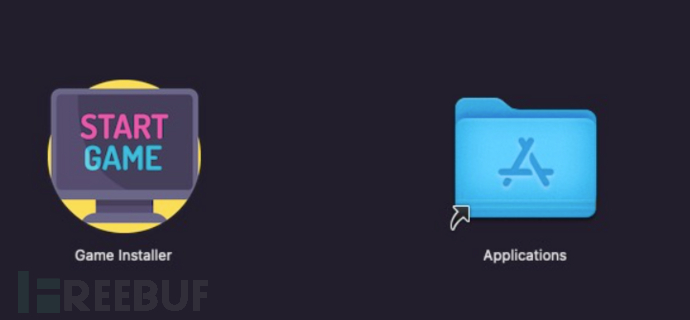

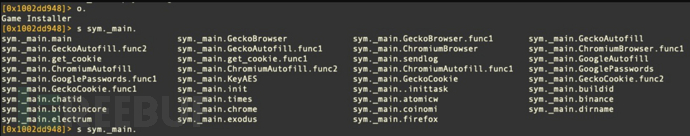

該變種不再依賴應用程序包進行分發,而是通過原始 Go 二進制文件直接進行分發。以 Game Installer 為文件名的文件,在 4 月 13 日被上傳到 VirusTotal。DMG 文件的圖標中,顯示了文本 Start Game。

程序圖標

由于二進制文件并未攜帶簽名,必須用戶介入才能執行。

變種 B 的功能相比變種 A 更多,主要集中在 Firefox 和 Chromium 瀏覽器上。變種 B 還新增了針對 Coinomi 錢包的竊密。

變種 B 的主要函數

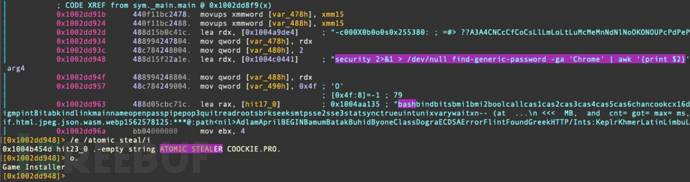

變體 A 和 B 都使用 /usr/bin/security 來查找 Chrome 密碼。

security 2>&1 > /dev/null find-generic-password -ga 'Chrome' | awk '{print $2}

查找 Chrome 密碼

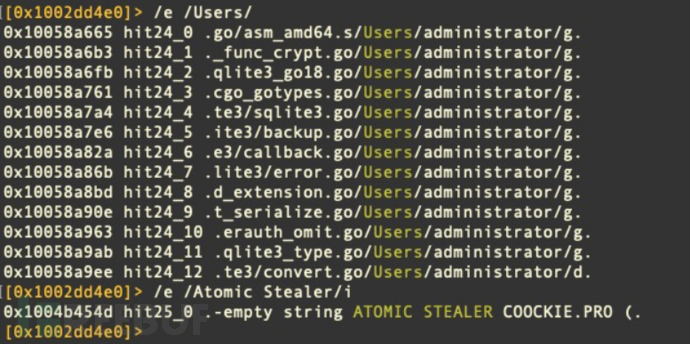

根據變種 B 來看,開發機的用戶名為 administrator。這與變種 A 不同,變種 A 開發機的用戶名為 iluhaboltov。變種 B 中,還發現了字符串 ATOMIC STEALER COOCKIE。

硬編碼字符串

與 Telegram 頻道中提供的軟件包不同,此版本的 Atomic Stealer 在竊取信息方面更具選擇性,似乎專門針對游戲與加密貨幣用戶。

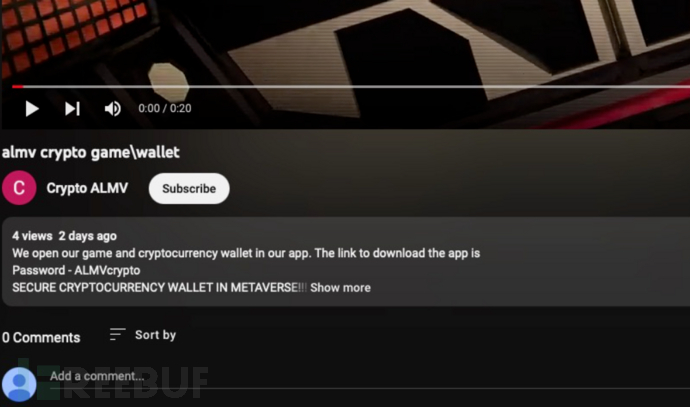

用戶 @Crypto-ALMV 于 4 月 29 日創建了一個相關的 Youtube 頻道,來宣傳針對加密貨幣錢包的產品功能。但頻道、用戶與視頻都處于早期階段,可能尚未正式啟用。

Youtube 頻道信息

結論

隨著普及度越來越高,針對 macOS 用戶的攻擊越來越多。很多 macOS 的設備都缺乏良好的保護,犯罪分子有很多機會可以進行攻擊。而且 Atomic Stealer 售賣犯罪工具也是很賺錢的,許多犯罪分子都急于竊取用戶數據。