如何通過可疑活動檢測新威脅?

未知的惡意軟件構(gòu)成了重大的網(wǎng)絡(luò)安全威脅,可能對組織和個人造成嚴(yán)重?fù)p害。如果沒有被檢測出來,惡意代碼就可以訪問機(jī)密信息、破壞數(shù)據(jù),并允許攻擊者操控系統(tǒng)。本文介紹了如何避免這些情形,并有效地檢測未知的惡意行為。

檢測新威脅面臨的挑戰(zhàn)

雖然已知的惡意軟件家族更容易預(yù)測,也更容易被檢測出來,但未知的威脅可能以多種形式呈現(xiàn),這就給檢測它們帶來了一系列挑戰(zhàn):

1. 惡意軟件開發(fā)人員使用多態(tài)性,這使他們能夠修改惡意代碼,以便生成同一種惡意軟件的獨(dú)特變體。

2. 有些惡意軟件仍未被識別,也缺少檢測它們的任何規(guī)則集。

3. 一些威脅可能在一段時間內(nèi)完全不可檢測(FUD),這給邊界安全出了難題。

4. 代碼常常是經(jīng)過加密的,因此很難被基于特征的安全解決方案檢測出來。

5. 惡意軟件的編寫者可能使用一種“少量而緩慢”的方法,即在很長一段時間內(nèi)通過網(wǎng)絡(luò)發(fā)送少量惡意代碼,因而加大了檢測和攔截的難度。這在企業(yè)網(wǎng)絡(luò)中尤其具有破壞性,因?yàn)闊o法深入了解環(huán)境可能導(dǎo)致未被檢測出來的惡意活動。

檢測新威脅

研究人員在分析已知的惡意軟件家族時,可以充分利用關(guān)于惡意軟件的現(xiàn)有信息(比如行為、攻擊載荷和已知漏洞),以便檢測和響應(yīng)它。

不過在應(yīng)對新威脅時,研究人員必須從頭開始,使用以下指南:

第1步:使用逆向工程來分析惡意軟件的代碼,以確定其目的和惡意性質(zhì)。

第2步:使用靜態(tài)分析來檢查惡意軟件的代碼,以確定其行為、攻擊載荷和漏洞。

第3步:使用動態(tài)分析來觀察惡意軟件在執(zhí)行期間的行為。

第4步:使用沙盒機(jī)制在隔離的環(huán)境中運(yùn)行惡意軟件,以觀察其行為,又不損害系統(tǒng)。

第5步:使用啟發(fā)式方法,根據(jù)可觀察到的模式和行為來識別可能惡意的代碼。

第6步:分析逆向工程、靜態(tài)分析、動態(tài)分析、沙盒機(jī)制和啟發(fā)式方法的結(jié)果,以確定代碼是不是惡意代碼。

外頭有眾多工具可以幫助你完成上面這5個步驟,從Process Monitor、Wireshark到ANY.RUN,不一而足。但如何得出一個準(zhǔn)確的結(jié)論?在擁有所有這些數(shù)據(jù)的同時,你又應(yīng)該注意什么?

答案很簡單:關(guān)注惡意行為的指標(biāo)。

監(jiān)控可疑活動以實(shí)現(xiàn)高效檢測

不同的特征被用來檢測威脅。在計(jì)算機(jī)安全術(shù)語中,特征是與計(jì)算機(jī)網(wǎng)絡(luò)或系統(tǒng)上的惡意攻擊相關(guān)聯(lián)的典型足跡或模式。

這些特征的一部分是行為特征。在操作系統(tǒng)中做了一番手腳而不留下跟蹤是不可能做到的。我們可以通過可疑活動來識別是什么軟件或腳本。

你可以在沙盒中運(yùn)行可疑程序,以觀察該惡意軟件的行為,并識別任何惡意行為,比如:

異常的文件系統(tǒng)活動

可疑的進(jìn)程創(chuàng)建和終止

異常的網(wǎng)絡(luò)活動

讀取或修改系統(tǒng)文件

訪問系統(tǒng)資源

創(chuàng)建新用戶

連接到遠(yuǎn)程服務(wù)器

執(zhí)行其他惡意命令

利用系統(tǒng)中的已知漏洞

微軟Office啟動了PowerShell,是不是覺得看起來很可疑?一個應(yīng)用程序?qū)⒆约禾砑拥接?jì)劃任務(wù)中,一定要注意它。svchost進(jìn)程在臨時注冊表中運(yùn)行,肯定哪里出了岔子。

你總是可以通過行為檢測到任何威脅,即使沒有特征。

不妨證明一下。

第一個用例

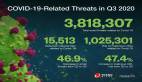

這是竊取器的一個樣本。它執(zhí)行什么操作?竊取用戶數(shù)據(jù)、cookie和錢包等。我們?nèi)绾尾拍軝z測它?比如說,當(dāng)該應(yīng)用程序打開Chrome瀏覽器的Login Data(登錄數(shù)據(jù))文件時,它就會暴露自己。

圖1. 竊取器的可疑行為

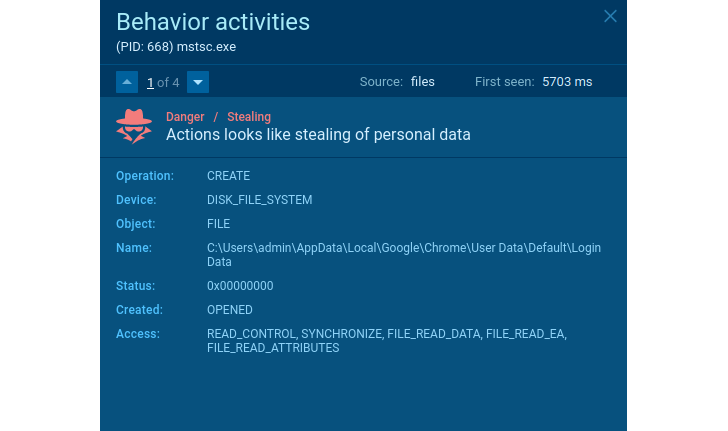

網(wǎng)絡(luò)流量中的活動還顯露了威脅的惡意意圖。合法的應(yīng)用程序永遠(yuǎn)不會發(fā)送憑據(jù)、操作系統(tǒng)特征及本地收集的其他敏感數(shù)據(jù)。

以流量為例,惡意軟件可以通過眾所周知的功能檢測出來。Agent Tesla在一些情況下并不加密從受感染的系統(tǒng)發(fā)送的數(shù)據(jù),如該樣本所示。

圖2. 網(wǎng)絡(luò)流量中的可疑活動

第二個用例

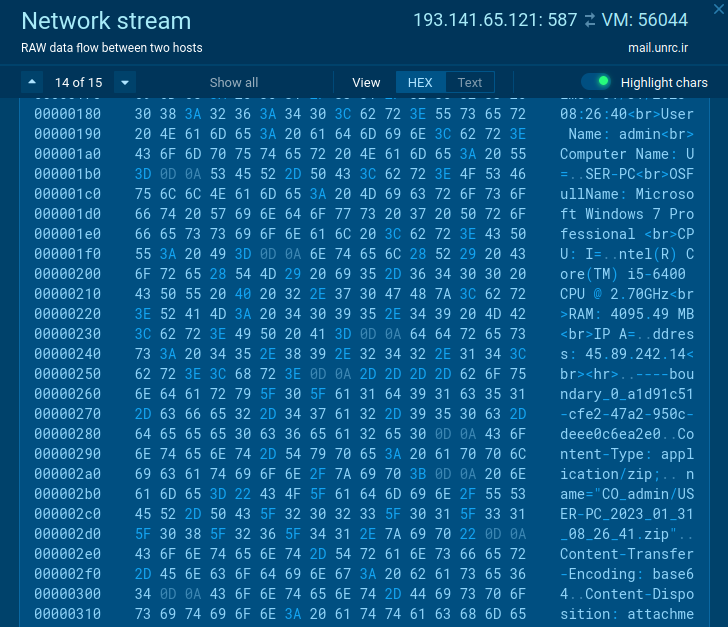

沒有多少合法的程序需要停止Windows Defender或其他應(yīng)用程序來保護(hù)操作系統(tǒng)或者把自己排除在外。每當(dāng)你遇到這種行為,這是可疑活動的跡象。

圖3. 可疑行為

應(yīng)用程序是否刪除影子副本?如果是,看起來像是勒索軟件。它是否刪除影子副本,并在每個目錄中創(chuàng)建帶有自述文本的TXT/HTML文件?這是表明它是勒索軟件的另一個例子。

如果用戶數(shù)據(jù)在這個過程中被加密,我們基本可以確定它是勒索軟件。就像這個惡意例子(https://app.any.run/tasks/39633ba6-7cd7-441a-97f6-9556fc1f0056/?utm_source=hacker_news&utm_medium=article&utm_campaign=detect_new_threats0223&utm_cnotallow=task3)中發(fā)生的情況一樣,即使我們不知道惡意軟件家族,也可以識別出該軟件構(gòu)成什么樣的安全威脅,然后見機(jī)行事,采取措施來保護(hù)工作站和組織的網(wǎng)絡(luò)。

圖4. 勒索軟件的可疑行為

根據(jù)沙盒中觀察到的行為,我們可以對幾乎所有類型的惡意軟件得出結(jié)論。不妨嘗試ANY.RUN在線互動服務(wù)來監(jiān)測惡意軟件,你可以立即得到初期結(jié)果,并實(shí)時看到惡意軟件的所有活動,這正是我們揪出可疑活動所需要的。

結(jié)語

網(wǎng)絡(luò)犯罪分子可以利用未知威脅向企業(yè)勒索錢財(cái),并發(fā)動大規(guī)模網(wǎng)絡(luò)攻擊。即使惡意軟件家族沒有被檢測出來,我們也總是可以通過觀察分析其行為來推斷威脅的功能。利用這些數(shù)據(jù),就可以構(gòu)建信息安全以防止任何新的威脅。行為分析在不增加成本的情況下增強(qiáng)了應(yīng)對新型未知威脅的能力,并加強(qiáng)了貴組織的保護(hù)。

本文翻譯自:https://thehackernews.com/2023/02/how-to-detect-new-threats-via.html