云計算安全綜述

?1、緒 論

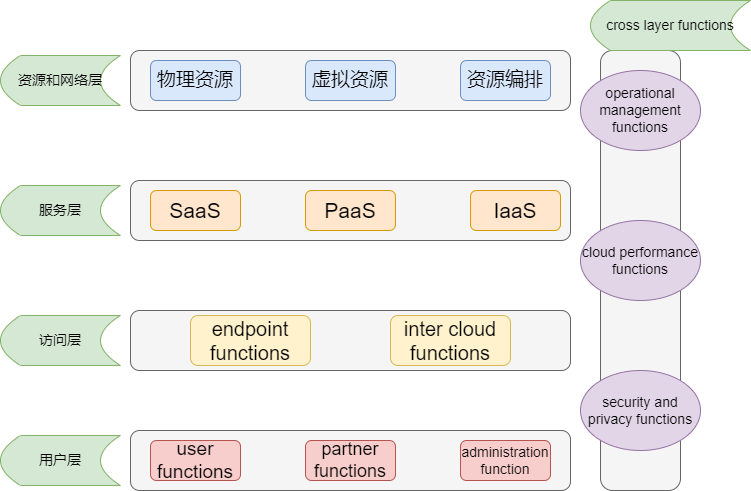

云計算是分布式計算技術(shù)的一種,其最基本的概念是透過網(wǎng)絡(luò)將龐大的計算處理程序自動拆分成無數(shù)個較小的子程序,再交由多部服務(wù)器所組成的龐大系統(tǒng)經(jīng)搜尋、計算分析之后將處理結(jié)果回傳給用戶。云計算的架構(gòu)如下所示:

隨著云計算逐漸成為主流,云安全也獲得了越來越多的關(guān)注,本文主要介紹云計算面臨的威脅主要包含數(shù)據(jù)丟失、數(shù)據(jù)泄漏等安全風險,以及應(yīng)對這些風險的主要措施。

2、云計算面臨的主要安全問題

2.1濫用和惡意使用云服務(wù)

攻擊者使用合法的云服務(wù)來從事非法活動。例如,他們可能使用云服務(wù)在GitHub之類的網(wǎng)站上托管偽裝的惡意軟件,發(fā)起DDoS攻擊,分發(fā)網(wǎng)絡(luò)釣魚電子郵件、挖掘數(shù)字貨幣、執(zhí)行自動點擊欺詐或?qū)嵤┍┝粢愿`取憑據(jù)。

2.2數(shù)據(jù)泄露

數(shù)據(jù)泄露是最嚴重的云安全威脅,一些云計算供應(yīng)商在同一實體服務(wù)器上存儲不同客戶的數(shù)據(jù),因此,客戶A可能運行在一個“虛擬機”上,客戶B運行在另一個上,但是所有客戶實際上運行在同一個實體服務(wù)器上。因此,當黑客獲取了客戶A的訪問權(quán)時,也可能獲得客戶B的數(shù)據(jù)。

用戶的數(shù)據(jù)也容易泄露給同樣服務(wù)商的其他客戶手中,但是又沒有有效的方法跟蹤有關(guān)數(shù)據(jù)泄露路徑和身份盜竊記錄,增加事后追蹤的難度。

云計算依托的基礎(chǔ)就是海量的數(shù)據(jù),只有在大型數(shù)據(jù)中心才能發(fā)揮它的作用,如果海量數(shù)據(jù)泄露,就會造成很大的損失。

2.3共享技術(shù)漏洞

很多用戶在同一時間共享相同的技術(shù),一般會有一個中介連接來賓操作系統(tǒng)和物理接口。所有的用戶位于該管理程序的頂層,因此若系統(tǒng)管理程序的安全性受到傷害,整個云計算將會受到影響[1]。

2.4不安全的應(yīng)用程序接口

每個云都有自己的API,需要在使用這云服務(wù)之前安裝API。而這些API容易受到DDOS等不同類型的攻擊。

2.5賬戶、服務(wù)和通信劫持

隨著網(wǎng)絡(luò)釣魚攻擊變得更有針對性,攻擊者獲得高特權(quán)賬戶訪問權(quán)的風險非常大,除此之外,攻擊者還可以通過入侵云服務(wù)等各種手段來劫持賬戶、服務(wù)和通信。一旦攻擊者成功劫持,就可能造成嚴重破壞,包括盜竊或破壞重要數(shù)據(jù),終止服務(wù)交付或財務(wù)欺騙。

2.6惡意內(nèi)部人員

內(nèi)部人員可以是現(xiàn)任或者是前任員工,承包商或可信賴的業(yè)務(wù)合作伙伴,以及無需突破公司安全防御即可訪問其他系統(tǒng)的任何人,他們?yōu)E用數(shù)據(jù),可以很容易將信息泄露給其他競爭業(yè)務(wù)方。

3、云計算安全防范

除了上文提到的安全風險外,還有許多未知風險。而這些風險的防御研究也成為云計算領(lǐng)域重要的研究方向之一。

Xian Ou介紹了一種云訪問安全代理技術(shù)(CASB)來解決用戶使用云計算服務(wù)時的安全問題,CASB主要做四件事情:發(fā)現(xiàn)公司正在使用什么云應(yīng)用程序;保護數(shù)據(jù);防御威脅;確保合規(guī)。針對不同用戶的業(yè)務(wù)系統(tǒng)和不同的云計算平臺,針對性的實施安全策略,檢測和防止未經(jīng)授權(quán)的行為,來保證云計算服務(wù)的安全[2]。

P.Ramesh Naidu等人介紹了一種傳輸?shù)募用芸蚣堋呖捎眯院屯暾詫樱℉AIL),并回顧了正在進行的單云、多云安全識別的檢查,研究發(fā)現(xiàn),對使用多云供應(yīng)商進行安全保障的審查比使用單一云供應(yīng)商進行安全保障的審查得到的考慮要少,也就意味著推進多云的利用,因此這能減少影響分布式計算客戶端的安全威脅[3]。

Hossein Abroshan等人提出了一種使用對稱和非對稱加密算法來提高云計算安全性。他們認為復雜的密碼算法在云計算中沒有什么幫助,因此使用改進的Blowfish算法與基于橢圓曲線的算法相結(jié)合,Blowfish用于加密數(shù)據(jù),橢圓曲線算法用于加密密鑰,除此之外,還采用了數(shù)字簽名技術(shù)來保證數(shù)據(jù)的完整性[4],實驗結(jié)果表面,他們的方法在吞吐量、執(zhí)行時間和內(nèi)存消耗參數(shù)都得到了改進。

Beak Joosang等人考慮了可撤銷的基于屬性的加密方案的一個新的安全要求:完整性,提出了具有數(shù)據(jù)完整性保護的可撤銷屬性加密RABE-DI方案,并且在定義的安全模型下證明了這個方案的保密性和完整性,并給出了結(jié)果和性能評估,結(jié)果表明該方案是有效的[5]。針對外包加密數(shù)據(jù)的共享,基于屬性的代理重加密ABPRE方案是一種代表性的方案,但是此方法不支持實現(xiàn)可驗證性和公平性的機制,Beak Joosang還提出了一種新的可驗證的、公平的基于屬性的代理重加密VF-ABPRE方案來支持可驗證性和公平性。可驗證性讓共享用戶能夠驗證服務(wù)器返回的重新加密的密文是否正確,公平性能夠讓云服務(wù)器確認誠實進行了重新加密操作來避免惡意指控[6]。實驗結(jié)果表面,新的方案是有效的。

Jian Shen等人利用代理重加密算法和無關(guān)隨機訪問存儲器提出了一種隱私保護的不可跟蹤的云計算數(shù)據(jù)共享方案,組成員和代理通過密鑰交換階段獲取密鑰,必要的時候可以抵制多方串通,通過代理重加密階段獲得的密文可實現(xiàn)組成員的訪問控制和數(shù)據(jù)存儲來實現(xiàn)數(shù)據(jù)的安全共享。除此之外,他們通過二叉樹中的單項循環(huán)鏈接表和混淆操作實現(xiàn)了數(shù)據(jù)的不可追溯性和隱藏的數(shù)據(jù)訪問模式。根據(jù)其設(shè)計的結(jié)構(gòu)和指針元組,可識別惡意用戶,防止數(shù)據(jù)篡改[7]。根據(jù)實驗結(jié)果表面。他們的方案是有效的。

Shahzadi Shumaila[8]等人通過使用保護的方法和途徑來減少安全的風險來確保數(shù)據(jù)得到最大程度的保護。他們采用自適應(yīng)神經(jīng)網(wǎng)絡(luò)控制模糊系統(tǒng)解決云計算中不安全、有風險的任務(wù)。針對這些數(shù)據(jù),采用Sugeno控制方法解決隨機性帶來的不確定性,ANFIS根據(jù)當前場景識別輸入?yún)?shù),對數(shù)據(jù)進行模糊化處理,并將其集成到知識庫中。他們從云構(gòu)建的角度評估云安全問題推導出云安全問題的一個明確的細節(jié)和關(guān)鍵點,這些都應(yīng)該被任何擬議的安全策略所確認,實驗結(jié)果也表明,基于ANFIS的參數(shù)非常適合識別云層條件下的奇異物,Sugeno隸屬函數(shù)的性能也得到了較好的結(jié)果,保證了數(shù)據(jù)的計算效率和精度。

A.Savita等人提出了一種安全機制來保持數(shù)據(jù)的機密性,該方法結(jié)合了乘法同態(tài)加密算法和數(shù)據(jù)的垂直碎片。他們利用現(xiàn)有的工作測試了基于加密延遲、通信延遲和查詢處理延遲的方案,實驗結(jié)果表明他們的方法優(yōu)于現(xiàn)有的方法[9]。

Rashi Saxenal[10]等人也針對云計算面臨的一些安全威脅提出了建議,他們認為初始注冊、信用卡監(jiān)視和網(wǎng)絡(luò)流量監(jiān)視可以幫助緩解非法使用云計算這個問題;針對不安全的互聯(lián)網(wǎng)連接,可以在指定的嚴格條件下,允許監(jiān)視訪問控制和身份驗證;通過連鎖管理,實現(xiàn)安全違規(guī)通知系統(tǒng)和報告系統(tǒng)來防范入侵者;通過加密和解密機制,以及監(jiān)控文件備份和強密碼來防止數(shù)據(jù)丟失;通過理解安全策略,在客戶和供應(yīng)商之間實現(xiàn)一些想法,實施確認機制,并提供確保系統(tǒng)完整性的方法來解決賬戶、服務(wù)和流量劫持問題;在處理DoSA問題時,可以使用入侵檢測系統(tǒng)(IDS);可以通過強身份驗證和訪問控制來識別多租戶性質(zhì)這種危險的行為;關(guān)于日志和數(shù)據(jù)以及檢測和報警系統(tǒng)的明確信息可以幫助避免進行風險評估;通過過濾技術(shù)停止SQL注入攻擊等多種方案。

4、總 結(jié)

低廉的計算成本和靈活的配置能力使得云計算得到廣泛關(guān)注,但是云計算中的虛擬化、資源共享等技術(shù)也帶來了許多安全問題,這也引起了人們的注意。雖然到目前為止,云計算的許多安全保護問題取得了較好的研究成果,但是仍然存在很多有待解決的問題,因此我們還需要不斷提高保護技術(shù)并提出更多新的安全有效的方案。

參考文獻

[1]H. Jelodar and J. Aramideh, "Common techniques and tools for the analysis of open source software in order to detect code clones: A study," International Journal of Electronics Information Engineering, vol. 1, no. 2, pp. 64-69, 2014.

[2]Ou Xian. Research on data access security agent technology in cloud computing security[J]. Journal of Physics: Conference Series,2020,1693(1).

[3]Ramesh Naidu P.,Guruprasad N.,Dankan Gowda V. A High-Availability and Integrity Layer for Cloud Storage, Cloud Computing Security: From Single to Multi-Clouds[J]. Journal of Physics: Conference Series,2021,1921(1).

[4]Hossein Abroshan. A Hybrid Encryption Solution to Improve Cloud Computing Security using Symmetric and Asymmetric Cryptography Algorithms[J]. International Journal of Advanced Computer Science and Applications (IJACSA),2021,12(6).

[5]Ge, Chunpeng & Susilo, Willy & Baek, Joonsang & Liu, Zhe & Xia, Jinyue & Fang, Liming. (2021). Revocable Attribute-Based Encryption With Data Integrity in Clouds. IEEE Transactions on Dependable and Secure Computing. PP. 1-1. 10.1109/TDSC.2021.3065999.

[6]Ge, Chunpeng & Susilo, Willy & Baek, Joonsang & Liu, Zhe & Xia, Jinyue & Fang, Liming. (2021). A Verifiable and Fair Attribute-Based Proxy Re-Encryption Scheme for Data Sharing in Clouds. IEEE Transactions on Dependable and Secure Computing. PP. 1-1. 10.1109/TDSC.2021.3076580.

[7]Shen, Jian et al. “A Privacy-Preserving and Untraceable Group Data Sharing Scheme in Cloud Computing.” IEEE Transactions on Dependable and Secure Computing 19 (2022): 2198-2210.

[8]Shahzadi Shumaila,Khaliq Bushra,Rizwan Muhammad,Ahmad Fahad. Security of Cloud Computing Using Adaptive Neural Fuzzy Inference System[J]. Security and Communication Networks,2020,2020.

[9]Savita, A. and Vasanth. “Security Framework for Cloud Computing using Fragmentation and Homomorphic Encryption.” (2019).

[10]Saxena Rashi,Gayathri E.. A study on vulnerable risks in security of cloud computing and proposal of its remedies[J]. Journal of Physics: Conference Series,2021,2040(1).