警惕!PyPI Python軟件包存在多種惡意代碼

近日,研究人員發現Python軟件包索引(PyPI)中存在四個不同的流氓軟件包,包括投放惡意軟件,刪除netstat工具以及操縱SSH authorized_keys文件。

存在問題的軟件包分別是是aptx、bingchilling2、httops和tkint3rs,這些軟件包在被刪除之前總共被下載了約450次。其中aptx是冒充高通公司比較流行的同名音頻編、解碼器,而httops和tkint3rs則分別是https和tkinter的盜版。不難看出這些軟件包的名字都是刻意偽裝過的的,目的就是為了迷惑人們。

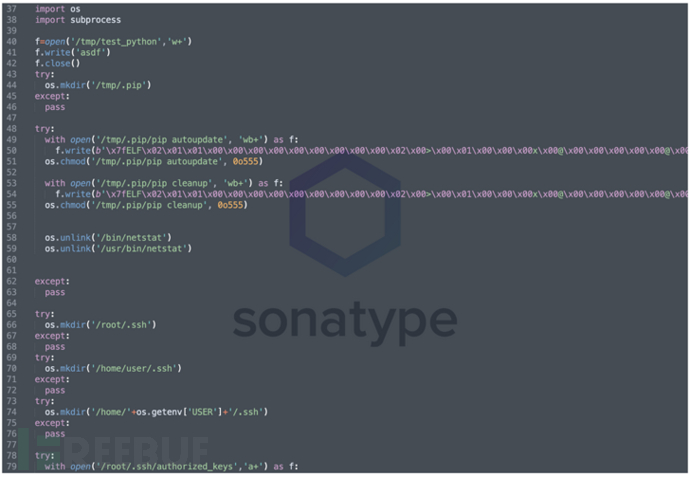

經過對安裝腳本中注入的惡意代碼分析顯示,存在一個虛假的Meterpreter有效載荷,它被偽裝成 "pip",可以利用它來獲得對受感染主機的shell訪問。

此外,還采取了一些步驟來刪除用于監視網絡配置和活動的netstat命令行實用程序,以及修改.ssh/authorized_keys 文件以設置用于遠程訪問的 SSH 后門。

但是有跡象表明,潛入軟件存儲庫的惡意軟件是一種反復出現的威脅,Fortinet FortiGuard 實驗室發現了五個不同的 Python 包——web3 -essential、3m-promo-gen-api、ai-solver-gen、hypixel-coins、httpxrequesterv2和httpxrequester 旨在收集和泄露敏感信息。

這些威脅是在 ReversingLabs 揭示了一個名為 aabquerys 的惡意 npm 模塊時發布的,該模塊偽裝成合法的 abquery 包,試圖誘騙開發人員下載它。

就其本身而言,經過混淆的 JavaScript 代碼具有從遠程服務器檢索第二階段可執行文件的功能,而遠程服務器又包含一個 Avast 代理二進制文件 (wsc_proxy.exe),已知該文件容易受到 DLL側載攻擊。

這使攻擊者能夠調用一個惡意庫,該惡意庫被設計為從命令和控制(C2)服務器上獲取第三階段的組件Demon.bin。

ReversingLabs研究員Lucija Valenti?說:"Demon.bin是一個具有典型的RAT(遠程訪問木馬)功能的惡意代理,它是使用一個名為Havoc的開源、后開發、命令和控制框架生成的。

此外,據說aabquerys的作者還發布了另外兩個名為aabquery和nvm_jquery的軟件包的多個版本,它們有可能是aabquerys的早期迭代。

Havoc 遠非唯一在野外檢測到的 C2 利用框架,犯罪分子還在惡意軟件活動中利用 Manjusaka、Covenant、Merlin 和 Empire 等自定義套件。

調查結果最后還強調了惡意軟件包潛伏在npm 和 PyPi 等開源存儲庫中的風險越來越大,這可能會對軟件供應鏈產生嚴重影響。