跨網(wǎng)攻擊:突破物理隔離網(wǎng)絡攻擊技術簡介

1. 跨網(wǎng)攻擊與防護概述

(1) 利用載體跨網(wǎng)竊密

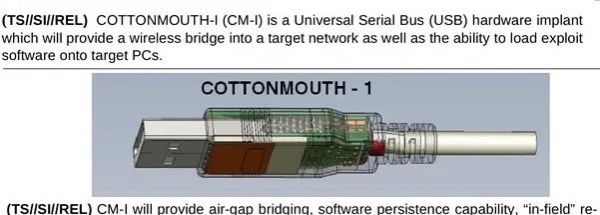

以移動存儲介質為載體,以人員在涉密計算機與連接互聯(lián)網(wǎng)計算機間交叉使用移動存儲介質的行為為突破口,向計算機、移動存儲介質傳播“擺渡”木馬病毒,收集特定信息,加密隱藏存儲于移動存儲介質中,待用戶再次將其插入連接互聯(lián)網(wǎng)的計算機時,木馬病毒將信息回傳給攻擊者。例如,美國國家安全局一位工作人員在2013年就曾公開對外演示過如何通過一個改裝的USB設備竊取目標計算機中的數(shù)據(jù)。以色列一家科技公司在此基礎上發(fā)明了一種名為“USBee”的竊密軟件,該軟件不需要改裝USB設備就可實現(xiàn)跨網(wǎng)竊密。這一軟件可以在不同的計算機之間任意往返采集數(shù)據(jù)。其基本原理是:該竊密軟件通過控制USB設備向外發(fā)送240-480MHz范圍內(nèi)調(diào)制有重要數(shù)據(jù)的電磁輻射信號,附近的接收器讀取并解調(diào)后即可得到這些重要信息。其傳輸速率大約是每秒80個字節(jié),可在10秒內(nèi)竊取一個長達4096位的密鑰。在普通USB設備上,傳輸距離約為2.7米,帶線USB設備由于可將線纜作為天線使用,攻擊距離可擴大到8米左右。這一技術可直接使用USB內(nèi)部數(shù)據(jù)總線實現(xiàn)信號發(fā)送接收,不需要對設備做任何硬件改動,幾乎可以在任何符合USB2.0標準的USB設備上運行。

圖1 水蝮蛇攻擊裝備

防范對策:

嚴格執(zhí)行保密規(guī)定,加強移動存儲介質和涉密計算機管理,并對涉密信息進行加密存儲。同時在涉密計算機中安裝保密管理系統(tǒng)和安防軟件,及時升級、定期查毒。

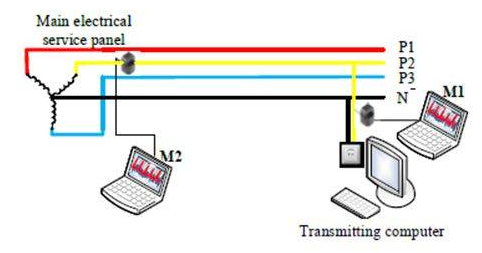

(2) 利用電力線跨網(wǎng)竊密

將帶有“后門”的核心元器件(如:芯片)預先植入電子設備中,當設備運行后,植入的“間諜”會主動捕獲來自電網(wǎng)上的“指令”,并將信息以特殊的電信號形式回傳到電網(wǎng)上。需要注意的是,這種方法不僅可以獲取用戶的輸入信息,還可以獲取用戶存儲在計算機上的其他數(shù)據(jù)。此外,由于電源信號的參數(shù)可由“間諜”控制,所以,這種方式大大增加了攻擊者的探測距離。以色列內(nèi)蓋夫本古里安大學的研究人員一直致力于通過旁路攻擊從計算機竊取數(shù)據(jù)的研究。2018年其公開的研究成果-PowerHammer,通過電源線傳播的電流波動隱蔽地竊取高度敏感的數(shù)據(jù)。電力線本來是為電力設備進行供電所必須的一種線路,而電力線上產(chǎn)生的電流也會隨著負載的功耗進行波動,正是由于這種特性,電力線的電流波動成為攻擊者利用的目標。通過這種看似“正常”微弱變化從計算機中獲取敏感信息的操作完全顛覆了人們對電力線的認知,也讓人們開始重視電力線的安全防護工作。

圖2 PowerHammer攻擊裝備

防范對策:

① 電力線檢測:通過監(jiān)視電力線上的電流來檢測隱蔽傳輸。連續(xù)分析測量結果可以發(fā)現(xiàn)隱藏的傳輸模式或者其操作過程與標準行為間的偏差。

② 信號濾波:將電力線濾波器(EMI濾波器)連接到主配電柜中的電力線,以此來限制由隱蔽通道產(chǎn)生的信號。為了防止Line level power-hammering攻擊,必須在每個電源插座上安裝此類濾波器。

③ 使用國產(chǎn)自主研發(fā)的核心元器件,或者使用保密電源,增加電源保護設備,并對存儲重要、敏感的數(shù)據(jù)信息進行加密。

(3) 利用聲音跨網(wǎng)竊密

利用聲音跨網(wǎng)竊密的典型代表是以色列本古里安大學的研究人員開發(fā)的基于風扇噪聲的“Fansmitter”和基于硬盤讀寫噪聲的“DiskFiltration”竊密軟件。Fansmitter的原理是:在目標計算機上安裝這一軟件,控制目標計算機風扇(圖3中A)以兩種不同的轉速旋轉,并以此產(chǎn)生不同頻率的噪音,分別對應二進制代碼中的0和1,然后利用這些噪聲來竊取數(shù)據(jù)。目前這一技術可以控制處理器或機箱的風扇,并在1—4米內(nèi)有效,可使用智能手機(圖3中B)或專門的錄音設備記錄風扇噪音。由于目前大多數(shù)計算機和電子設備都配備有散熱風扇,所以從某種程度上來說,這類設備都存在遭到這一技術攻擊的風險。DiskFiltration的基本原理是:在目標計算機上安裝并運行這一竊密軟件,當找到密碼、加密密鑰以及鍵盤輸入數(shù)據(jù)等有用數(shù)據(jù)后,就會控制硬盤驅動器機械讀寫臂運行產(chǎn)生特定的噪音,通過接收處理這些噪音信號就可提取相應的數(shù)據(jù)。目前這種技術的有效工作距離只有6英尺,傳輸速率為每分鐘180位,能夠在25分鐘內(nèi)竊取4096位長度的密鑰。這一竊密軟件也可運行在智能手機或其他帶有錄音功能的智能設備中,它會對某一頻段的音頻信號進行監(jiān)聽,并且以每分鐘180位的速度來解析音頻信號中的數(shù)據(jù),有效距離最大為2米。

圖3 Fansmitter攻擊場景

防范對策:

給計算機換上非機械結構的固態(tài)硬盤,利用硬盤噪音竊密方法就會完全失效;在物理隔離設備附近使用信號干擾器或禁止使用手機等,可有效防止攻擊者接收來自物理隔離設備發(fā)出的泄密信號等。

(4) 利用電磁跨網(wǎng)竊密

以色列特拉維夫大學的研究人員演示了一種利用設備電磁輻射從物理隔離網(wǎng)絡中提取數(shù)據(jù)的方法,其基本原理是:向目標計算機發(fā)送一段經(jīng)過精心設計的密文,當目標計算機在解密這些密文時,就會觸發(fā)解密軟件內(nèi)部某些特殊結構的值。這些特殊值會導致計算機周圍電磁場發(fā)生比較明顯的變化,攻擊者可以利用智能手機等設備接收這些電磁場波動,并通過信號處理和密碼分析反推出密鑰。另外,在2015年美國“黑帽”黑客大會上,研究人員還演示了一種名為“Funtenna”的竊密技術,其基本原理與上述方法類似。攻擊者首先在打印機、辦公電話或計算機等目標設備中安裝惡意軟件,惡意軟件通過控制目標設備的電路以預設頻率向外發(fā)送電磁輻射信號,攻擊者可使用收音機天線來接收這些信號,并轉化為數(shù)據(jù)。當然,這一距離不能間隔太遠,否則信號衰減會導致數(shù)據(jù)傳輸錯誤。這一技術可以將任何隔離的電子設備變成信號發(fā)射器并向外傳送數(shù)據(jù),從而躲避網(wǎng)絡流量監(jiān)控和防火墻等傳統(tǒng)安全防護措施的檢測。

防范對策:

使用防電磁輻射泄露或低電磁輻射泄露的電子設備;為電子設備加裝電磁屏蔽設施、設備(如:屏蔽間、屏蔽罩)。;使用干擾器。

(5) 利用熱量跨網(wǎng)竊密

如圖 2 所示,計算機在運行時,CPU、顯卡以及其他主板組件會散發(fā)出一定的熱量,而根據(jù)工作負載量的大小,計算機則會產(chǎn)生不同級別的熱量。為了監(jiān)控溫度,計算機有一系列自帶的熱量傳感器,以探測溫度波動,并啟動相應的內(nèi)置風扇,甚至強制關機以避免對設備的破壞。基于對電腦散熱及其內(nèi)置傳感器所進行的研究,研究人員研發(fā)出一種名為BitWhisper 的攻擊方法。通過該方法,攻擊者可以直接向物理隔離的計算機系統(tǒng)傳送指令或盜取數(shù)據(jù)。

工作過程為:首先需要雙方的計算機系統(tǒng)事先被惡意程序感染。然后,發(fā)送方計算機通過調(diào)整自身溫度和接收方計算機進行通信,過程中需借由內(nèi)置熱量傳感器來探測溫度變化,并將其轉換成“0”和“1”。

圖4 主板組件散發(fā)出的熱量

防范對策:

嚴格物理隔離涉密計算機,嚴格監(jiān)控使用的載體介質,防止被惡意程序感染,可以有效的阻斷此類攻擊。

2. 總 結

跨網(wǎng)攻擊再一次印證網(wǎng)絡安全是相對的不是絕對的。網(wǎng)絡竊密與反竊密技術始終在動態(tài)中發(fā)展、在博弈中消長。上述幾種新型跨網(wǎng)攻擊技術的出現(xiàn)再次證明,任何網(wǎng)絡安全技術、措施和手段帶來的安全性都是相對的,因此,沒有絕對安全的網(wǎng)絡。同時,我們需要高度警惕跨網(wǎng)攻擊威脅物理隔離網(wǎng)絡安全,通過剖析上述跨網(wǎng)攻擊技術表明,新型跨網(wǎng)攻擊方法具有很強的隱蔽性,能在不知不覺中獲取物理隔離網(wǎng)絡的重要信息,因為針對的攻擊機理不同,傳統(tǒng)方法已經(jīng)難以應對此類新型威脅。另外,采取針對性的措施可以有效防御跨網(wǎng)滲透,上述跨網(wǎng)攻擊技術在理論上是完全可行的,也得到了實驗驗證,但在實際運行操作中,仍然有諸多限制條件,只要有針對性地采取相應措施,就可以大幅減少此類技術的威脅。最后就是必須加強監(jiān)控物理隔離網(wǎng)絡,上述跨網(wǎng)攻擊技術,通常需要在較近的距離才能實現(xiàn)模擬信號的穩(wěn)定收發(fā),而一些重要核心網(wǎng)絡的計算機終端通常處于安保措施比較嚴格的封閉場所內(nèi),提升了接觸式攻擊的成本和難度,只要內(nèi)部人員管控到位,遭受跨網(wǎng)攻擊的風險就相對較小。

參考文獻

[1] 美國網(wǎng)絡空間攻擊與主動防御能力解析——用于突破物理隔離的網(wǎng)空攻擊裝備[J].網(wǎng)信軍民融合,2018,0(5):47-48.

[2] 陳甜甜.以色列本·古里安大學突破物理隔離網(wǎng)絡攻擊方法綜述[J].中國安防,2022(Z1):117-126.

[3] 譚丁維. 物理隔離環(huán)境下基于音頻的隱蔽通信關鍵技術研究[D].國防科技大學,2019.DOI:10.27052/d.cnki.gzjgu.2019.001011.

[4] 王翀,王秀利,呂蔭潤,張常有,吳敬征,關貝,王永吉.隱蔽信道新型分類方法與威脅限制策略[J].軟件學報,2020,31(01):228-245.DOI:10.13328/j.cnki.jos.005878.

[5] 劉文斌,丁建鋒,寇云峰,王夢寒,宋滔.物理隔離網(wǎng)絡電磁漏洞研究[J].強激光與粒子束,2019,31(10):90-94.

[6] 李靜,范小嬌,肖颯,郭海波.針對物理隔離攻擊的安全防護技術研究[J].兵器裝備工程學報,2022,43(08):216-222.

[7] 馬承振,邱揚,鄭洪鵬. 計算機顯示系統(tǒng)的電磁信息泄漏分析[C]//.第28屆全國電磁兼容學術會議論文集.[出版者不詳],2022:39-43.DOI:10.26914/c.cnkihy.2022.028627.?