黑客采用Sliver工具箱作為Cobalt Strike的替代品

威脅者正在拋棄Cobalt Strike滲透測試套件,而選擇不太知名的類似的框架。在Brute Ratel之后,一個名為Sliver的開源的、跨平臺的工具包成為了一個很有吸引力的替代方案。

然而,使用Sliver的惡意攻擊活動可以通過分析該工具包、了解其工作方式及分析其組件來對攻擊流量進行很好的檢測。

從Cobalt Strike遷移到另一個工具

在過去的幾年里,Cobalt Strike作為各種威脅者(包括勒索軟件攻擊)的攻擊工具,通過在被破壞的網絡上投放 "信標",并且允許攻擊者橫向移動到具有高價值的系統內,該工具已經越來越受歡迎。

由于防御者已經學會了檢測和阻止使用這種工具包的網絡攻擊,黑客們正在嘗試其他的可以逃避端點檢測和響應(EDR)以及防病毒解決方案的攻擊。

面對用戶做的針對Cobalt Strike的強大的防御措施,威脅者目前已經找到了替代方案。Palo Alto Networks觀察到他們轉而使用了Brute Ratel,這是一種對抗性攻擊模擬工具,其可以很好的躲避安全產品。

微軟在一份報告中指出,從國家支持的團體再到網絡犯罪團伙,黑客在攻擊中越來越多地使用了由BishopFox網絡安全公司研究人員開發的Sliver安全測試工具。

微軟觀察到Sliver指揮和控制(C2)框架現在已經被民族國家威脅攻擊者、直接使用勒索軟件的網絡犯罪團伙以及其他威脅行為者采用并整合到了入侵活動中,這樣可以很好的逃避安全軟件的檢測。

其中一個采用Sliver的黑客團體被微軟追蹤為DEV-0237。該團伙也被稱為FIN12,其與各種勒索軟件運營商有密切聯系。

該團伙過去曾通過各種惡意軟件(包括BazarLoader和TrickBot)分發各種勒索軟件運營商(Ryuk、Conti、Hive、Conti和BlackCat)的勒索軟件有效載荷。

根據英國政府通信總部(GCHQ)的一份報告,俄羅斯的有國家背景的攻擊者,特別是APT29(又名Cozy Bear、The Dukes、Grizzly Steppe)也曾經使用Sliver來維持對被攻擊環境的訪問權限。

微軟指出,Sliver目前已被部署在了最近的攻擊中,它使用了Bumblebee(Coldtrain)惡意軟件加載器,并且它也作為了Conti集團的BazarLoader軟件的替代品。

基于Sliver的攻擊活動

盡管這是一種新的攻擊威脅,但還是會有一些方法可以檢測由Sliver框架以及更隱蔽的威脅引起的惡意活動。

微軟提供了一套戰術、技術和程序(TTPs),防御者可以用來識別Sliver和其他新興的C2框架。

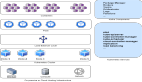

由于Sliver C2網絡支持多種協議(DNS、HTTP/TLS、MTLS、TCP)并接受植入者與操作者的連接,而且可以托管文件來模仿合法的網絡服務器,威脅獵手可以設置監聽器來識別網絡上Sliver基礎設施的異常情況。

RiskIQ的Sliver和Bumblebee具有明顯的流量特征,其最常見的是一些獨特的HTTP頭組合和JARM散列,其實后者則是TLS服務器使用的主動指紋技術。

微軟還分享了關于如何檢測Sliver有效載荷(shellcode、可執行文件、共享庫/DLLs和服務)的相關信息,這些有效載荷是使用C2框架的官方、非定制的代碼庫生成的。

檢測工程師可以創建針對加載器的檢測[如Bumblebee],或者,如果shellcode沒有被混淆,則可以為嵌入加載器的shellcode有效載荷制定規則。

對于沒有太多上下文環境的Sliver惡意軟件有效載荷,微軟建議在它們被加載到內存時提取配置,因為框架必須對它們進行去混淆和解密才能使用它們。

掃描內存可以使研究人員提取配置數據等細節。

威脅獵手也可以尋找用于進程注入的命令,默認的Sliver代碼在一般的情況下實現了這一點。其中用于此的命令有

· migrate(命令)--遷移到一個遠程進程中

· spawndll (command) - 在遠程進程中加載并運行一個反射型DLL

· sideload (命令) - 在遠程進程中加載和運行一個共享對象(共享庫/DLL)

· msf-inject (命令) - 將Metasploit框架的有效載荷注入到一個進程中

· execute-assembly(命令) - 在一個子進程中加載和運行一個.NET程序集

· getsystem(命令)--以NT AUTHORITY/SYSTEM用戶的身份生成一個新的Sliver會話。

微軟指出,該工具包還需要依賴擴展和別名(Beacon Object Files (BFOs), .NET應用程序和其他第三方工具)進行命令注入。

該框架還使用了PsExect來運行允許橫向移動的命令。

為了使受Defender保護的企業更容易識別其環境中的Sliver的攻擊活動,微軟為上述命令創建了一套可以在Microsoft 365 Defender門戶中運行的防御策略。

微軟強調,軟件所提供的檢測規則集是針對目前已經公開的Sliver代碼庫的。使用定制的變體可能會影響基于微軟規則庫的檢測。

本文翻譯自:https://www.bleepingcomputer.com/news/security/hackers-adopt-sliver-toolkit-as-a-cobalt-strike-alternative/如若轉載,請注明原文地址。