JWT教你如何證明你是我的人!

哈嘍,大家好,我是指北君。是的,我知道你們都是我的人。

今天帶大家來認識一下JWT。

JWT簡介

JWT(Json Web Token)是為了在網絡應用環境間傳遞聲明而執行的一種基于 Json 的開放標準。JWT 的聲明一般被用來在身份提供者和服務提供者間傳遞被認證的用戶身份信息,以便于從資源服務器獲取資源。

基于token的鑒權機制

基于token的鑒權機制類似于http協議也是無狀態的,它不需要在服務端去保留用戶的認證信息或者會話信息。這就意味著基于token認證機制的應用不需要去考慮用戶在哪一臺服務器登錄了,由服務器通過秘鑰(serectkey)然后把用戶id以及其他信息包裝進行一系列的加密算法生成,用戶登錄的成功,順帶把這個token返回到客戶端,用戶以后拿著token來訪問相關資源,服務器接收到token,通過serectkey然后通過特定算法,解析出這個token中的用戶id,解析成功!那么這個人就是該用戶,然后通過解析出的id進行該用戶的相關操作。這就為應用的擴展提供了便利。

JWT的認證流程如下:

- 首先,前端通過Web表單將自己的用戶名和密碼發送到后端的接口,這個過程一般是一個POST請求

- 后端核對用戶名和密碼成功后,將包含用戶信息的數據作為JWT的Payload,將其與JWT Header分別進行Base64編碼拼接后簽名,形成一個JWT Token,形成的JWT Token就是一個如同{header}.{payload}.{signature}的字符串后端將JWT Token字符串作為登錄成功的結果返回給前端。前端可以將返回的結果保存在瀏覽器中,退出登錄時刪除保存的JWT Token即可.

- 前端在每次請求時將JWT Token放入HTTP請求頭中,后端檢查前端傳過來的JWT Token,驗證其有效性,比如檢查簽名是否正確、是否過期、token的接收方是否是自己等等

- 驗證通過后,后端解析出JWT Token中包含的用戶信息,進行其他邏輯操作(一般是根據用戶信息得到權限等),返回結果

注:這個token必須要在每次請求時傳遞給服務端,它應該保存在請求頭里, 另外,服務端要支持CORS(跨來源資源共享)策略,一般我們在服務端這么做

就可以了Access-Control-Allow-Origin:

JWT的構成

eyJhbGciOiJIUzI1NiJ9.eyJqdGkiOiJ0ZXN0OTUyNyIsImlhdCI6MTY1NjU1OTY2OCwic3ViIjoie1widXNlcklkXCI6XCI5NTI3XCIsXCJ1c2VyTmFtZVwiOlwidGVzdDk1MjdcIn0iLCJleHAiOjE2NTY1NjE0Njh9.7oot0glDxaL-g7pOJ2mZld2VLRhpo0h5y_BbVI4ZolA

第一部分我們稱它為頭部(header),第二部分我們稱其為載荷(payload,類似于飛機上承載的物品),第三部分是簽證(signature)。

頭部(header)

jwt的頭部承載兩部分信息:

- 聲明類型,這里是jwt

- 聲明加密的算法,通常直接使用 HMAC SHA256。這的加密算法也就是簽名算法。

{ "alg":"HS256" } 經過Base64編碼之后 ewogICAgImFsZyI6IkhTMjU2Igp9

載荷(payload)

載荷就是存放有效信息的地方。這些有效信息包含三個部分

- 標準中注冊的聲明

- 公共的聲明

- 私有的聲明

{

"sub":{"userId":"9527","userName":"test9527"},

"exp":1656561468,

"iat":1656559668,

"jti":"test9527"

}

- sub: 主體,一般是用戶信息,最好不要放入敏感信息

- exp: jwt的過期時間,這個過期時間必須要大于簽發時間

- iat: jwt的簽發時間

- jti: jwt的唯一身份標識

簽證(signature)

這個部分需要base64加密后的header和base64加密后的payload使用.連接組成的字符串,然后通過header中聲明的加密方式進行加鹽secret組合加密,然后就構成了jwt的第三部分。signature顧名思義就是簽名,簽名一般就是用一些算法生成一個能夠認證身份的字符串,secret配置在服務器端,不能泄露出去,就可以自己給自己簽發token了。

JWT的使用(JAVA)

創建一個新項目,引入jwt包;

<dependency>

<groupId>io.jsonwebtoken</groupId>

<artifactId>jjwt</artifactId>

<version>0.9.0</version>

</dependency>

JWT工具類:

public class JwtUtil {

//加密 解密時的密鑰 用來生成key

public static final String JWT_KEY = "secret";

// 過期時間30分鐘

private static final long EXPIRE_TIME = 30 * 60 * 1000;

//生成加密后的秘鑰 secretKey

public static SecretKey generalKey() {

byte[] encodedKey = Base64.getDecoder().decode(JwtUtil.JWT_KEY);

SecretKey key = new SecretKeySpec(encodedKey, 0, encodedKey.length, "AES");

return key;

}

public static String createJWT(String id, String subject){

//指定簽名的時候使用的簽名算法,也就是header那部分,jjwt已經將這部分內容封裝好了。

SignatureAlgorithm signatureAlgorithm = SignatureAlgorithm.HS256;

//生成JWT的時間

long nowMillis = System.currentTimeMillis();

Date now = new Date(nowMillis);

//生成簽名的時候使用的秘鑰secret,這個方法本地封裝了的,一般可以從本地配置文件中讀取,切記這個秘鑰不能外露哦。它就是你服務端的私鑰,在任何場景都不應該流露出去。一旦客戶端得知這個secret, 那就意味著客戶端是可以自我簽發jwt了。

SecretKey key = generalKey();

//這里其實就是new一個JwtBuilder,設置jwt的body

JwtBuilder builder = Jwts.builder()

//如果有私有聲明,一定要先設置這個自己創建的私有的聲明,這個是給builder的claim賦值,一旦寫在標準的聲明賦值之后,就是覆蓋了那些標準的聲明的

.setClaims(claims)

//設置jti(JWT ID):是JWT的唯一標識,根據業務需要,這個可以設置為一個不重復的值,主要用來作為一次性token,從而回避重放攻擊。

.setId(id)

//iat: jwt的簽發時間

.setIssuedAt(now)

//sub(Subject):代表這個JWT的主體,即它的所有人,這個是一個json格式的字符串,可以存放什么userid,roldid之類的,作為什么用戶的唯一標志。

.setSubject(subject)

//設置簽名使用的簽名算法和簽名使用的秘鑰

.signWith(signatureAlgorithm, key);

long expMillis = nowMillis + EXPIRE_TIME;

Date exp = new Date(expMillis);

//設置過期時間

builder.setExpiration(exp);

//就開始壓縮為xxxxxxxxxxxxxx.xxxxxxxxxxxxxxx.xxxxxxxxxxxxx這樣的jwt

return builder.compact();

}

/**

* 獲得token中的信息無需secret解密也能獲得

* token中包含的用戶名

*/

public static String getUsername(String token) {

try {

DecodedJWT jwt = JWT._decode_(token);

return jwt.getClaim("userName").asString();

} catch (JWTDecodeException e) {

return null;

}

}

}

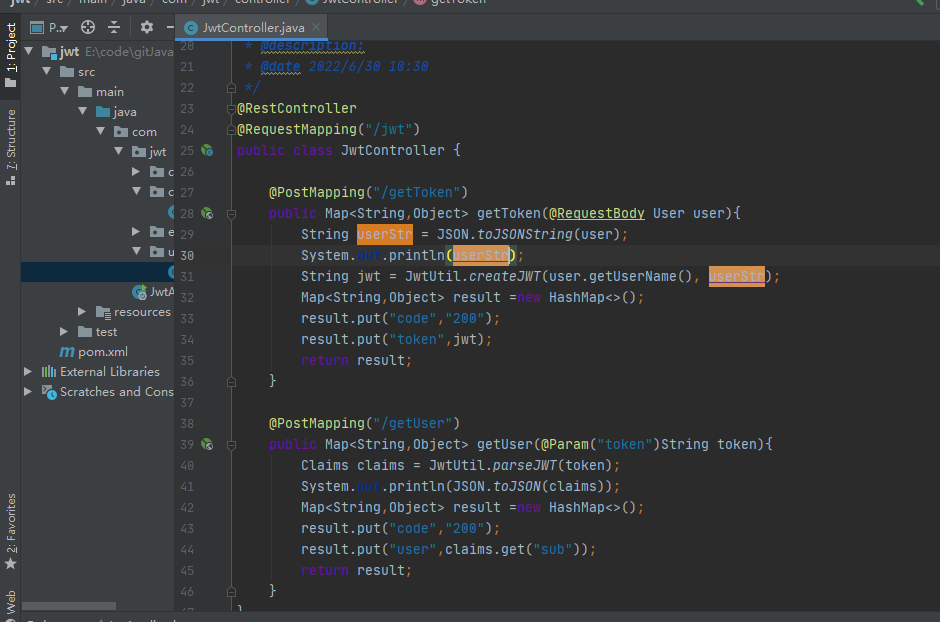

- 創建controller類;

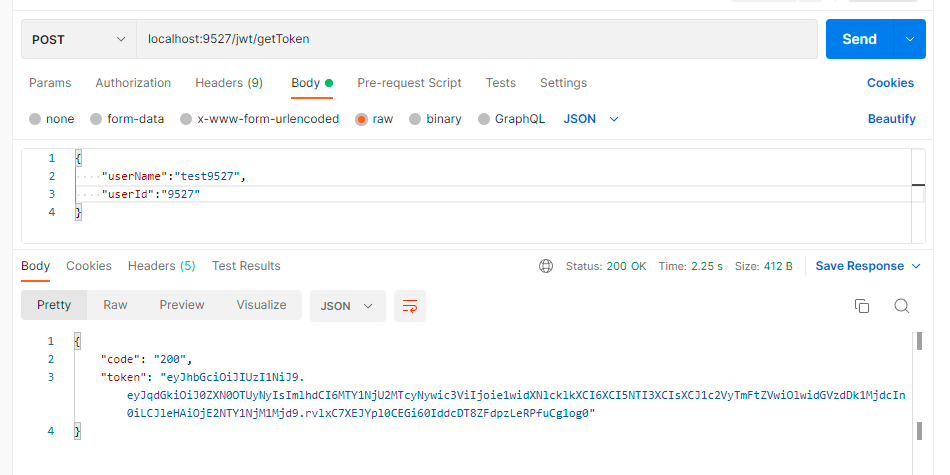

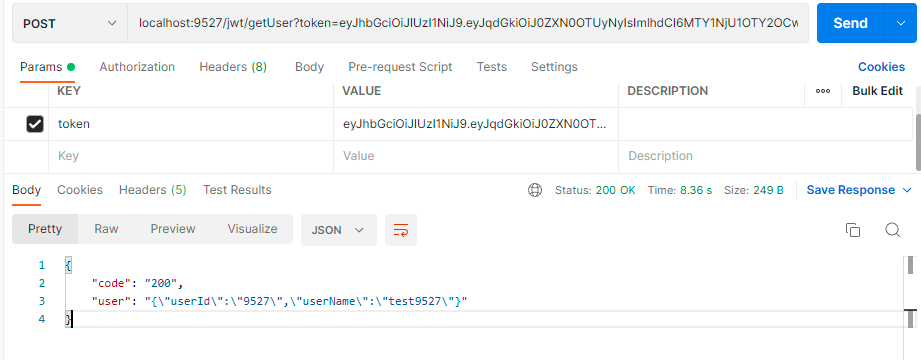

訪問測試;

拿到的token可以使用Base64解碼,可以看到,能看到用戶信息,所以,token中不要帶有敏感信息,防止泄露。

使用該token調用getUser接口,可以正確解析;

下面我們不使用getToken獲取token,而是偽造一個token;

{

"sub":{

"userId":"001",

"userName":"test001"

},

"exp":1656561468,

"iat":1656559668,

"jti":"test001"

}

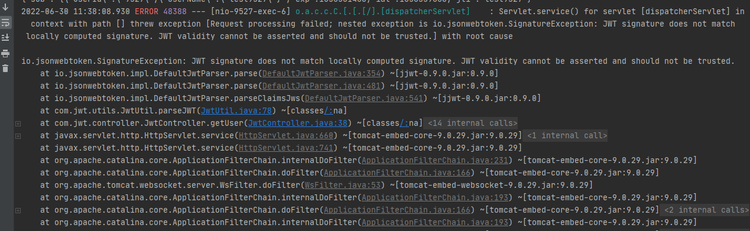

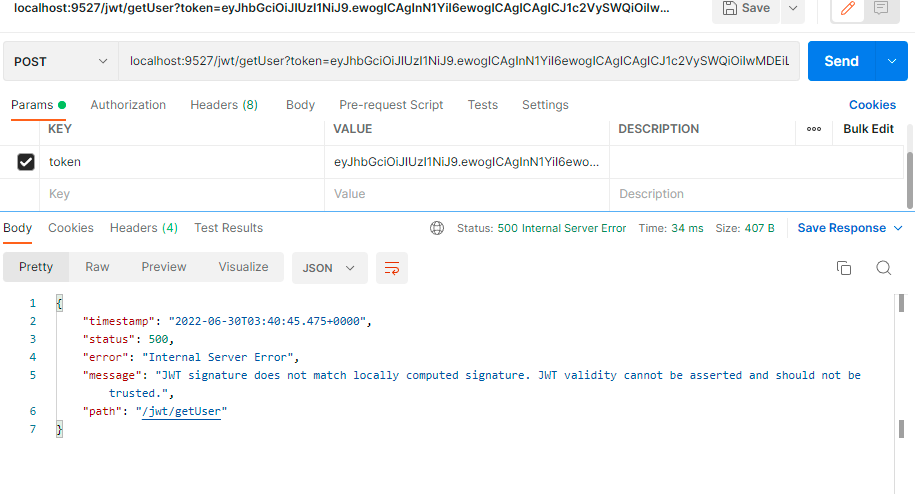

再組合header,payload和signature,得到新的token訪問getUser;

eyJhbGciOiJIUzI1NiJ9.ewogICAgInN1YiI6ewogICAgICAgICJ1c2VySWQiOiIwMDEiLAogICAgICAgICJ1c2VyTmFtZSI6InRlc3QwMDEiCiAgICB9LAogICAgImV4cCI6MTY1NjU2MTQ2OCwKICAgICJpYXQiOjE2NTY1NTk2NjgsCiAgICAianRpIjoidGVzdDAwMSIKfQ==.7oot0glDxaL-g7pOJ2mZld2VLRhpo0h5y_BbVI4ZolA

得到結果如下:無法正確解析token,說明此token無效最后, JWT過期時間要設置適宜 ,過長,可能會被截取到,造成用戶信息泄露安全等問題;過短用戶體驗不佳。