一文解讀車聯網安全技術和現階段部署

車聯網系統安全風險分析

智能網聯汽車經歷了由2G/3G/4G蜂窩通信實現定位導航、遠程管理和e-call服務的階段后,進入了由DSRC(歐盟)和C-V2X(中國、北美等)技術主導的車路協同時代。隨著汽車網聯化、智能化的不斷升級,汽車已經越來越脫離“機械”的屬性,而更像是一臺“移動計算機”。車載ECU、軟件和網絡的擴展,使汽車電器復雜度呈現爆發式的增長。隨之而來的是,車輛面臨著數據安全隱患的層層威脅,這種威脅與每一位道路使用者息息相關。

從車聯網整體架構出發,可以從終端、通信網絡和云平臺三個方向分別討論車聯網面臨的數據安全隱患。

終端側安全隱患

車載終端OBU和路側設備RSU面臨著不同的安全風險。

OBU安裝在車內,通過CAN總線或者車載以太網等接口與車輛進行信息交互,可以獲取整車行駛狀態信息,在L3以上級別自動駕駛系統上甚至可以參與車輛控制,這就導致車載終端更容易成為惡意攻擊的目標。身份冒用、違規操作、個人信息泄露、車輛行駛信息泄露、非法控制車輛,甚至惡意控制車輛都是我們每一個車主將要面臨的安全隱患,嚴重威脅著每一位駕乘人員的個人隱私和生命安全。

RSU對隱私設置沒有要求,但作為車聯網路側核心設備,它面臨著非法接入、運行環境不確定、設備漏洞、遠程升級風險和部署維護風險。

通信網安全隱患

通信網絡主要面臨著虛假信息、信息監聽/竊取、數據篡改/重放、非法入侵、訪問控制、假冒終端和隱私泄露等用戶面風險。例如,在剛剛過去的2021年C-V2X行業活動中,針對車聯網安全,設置驗證了4個場景,分別是偽造限速預警防御、偽造紅綠燈信息防御、偽造緊急車輛防御、偽造前向碰撞預警防御。

車聯網云平臺安全隱患

我們一般所說的云平臺,可以包括中心業務云、區域云和邊緣云。網絡爬蟲、網絡漏洞、非法留存數據、病毒木馬、信息泄露、DDoS攻擊、APT攻擊,甚至可以通過云平臺非法控制車輛。本文我們重點討論車聯網通絡網絡層面的安全技術。也就是現在通常提到的“車聯網CA技術”。

車聯網CA技術架構

大家都知道,C-V2X車聯網技術包括蜂窩Uu(4G/5G)和PC5兩種通信模式。目前基于Uu接口的C-V2X安全采用已有的移動蜂窩系統提供的安全機制來保證,技術相對成熟完善,由蜂窩網絡運營商提供。在LTE系統中,基于PC5的C-V2X系統采用廣播的方式進行通信,因此在網絡層沒有定義相關的安全機制進行保護,完全由應用層安全來實現。目前C-V2X系統在應用層主要考慮采用數字證書的方法(PKI體系)實現業務消息的數字簽名及加解密,通過部署“證書頒發機構”,即CA平臺(Certificate Authority),來進行數字證書的全生命周期管理。通信交互時,車聯網終端需要從CA平臺下載相應的數字證書,并使用數字證書對將要發送的消息進行簽名,對接收到的業務消息進行驗簽,從而保證消息的完整性以及業務消息來源的合法性。

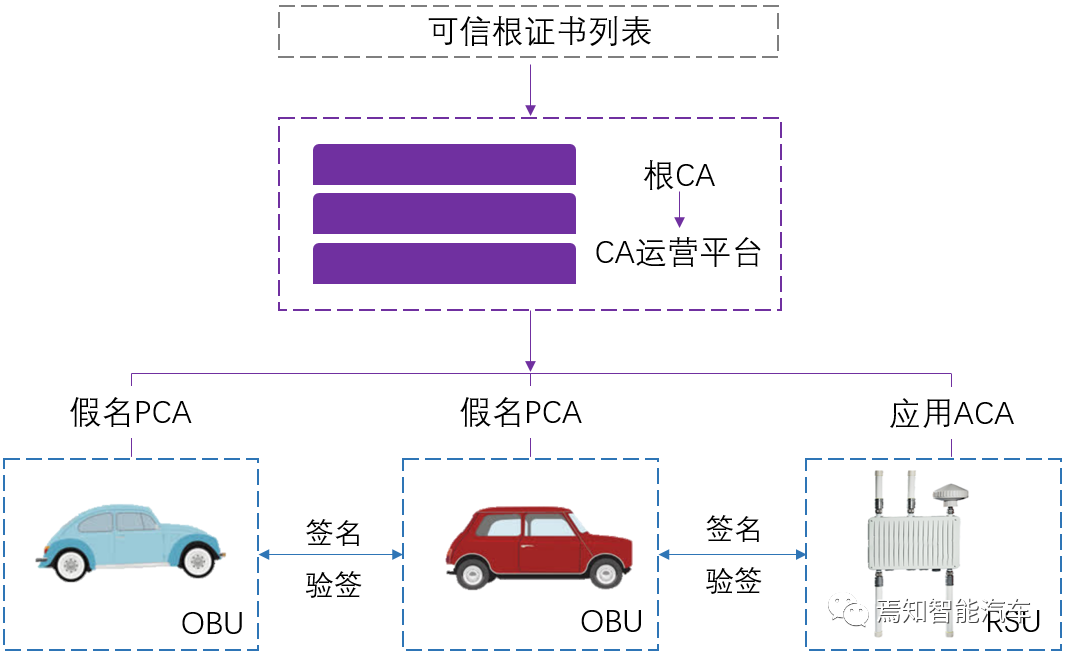

我國車聯網安全管理系統的架構及可信模型自上而下分別由「ITS管理機構」、基于可信關系的「根CA」、「注冊及授權CA」以及設備端的安全組件構成。簡單來說,就是由ITS管理機構生成可信根證書列表,列表內包括多個根PKI關系,例如注冊根CA、假名根CA和應用根CA等,這些根PKI關系相互之間可以獨立運行,且可以互聯互通。由可信列表中的根CA逐級向下授權對應的CA證書。

在C-V2X業務中,車聯網終端首先需要獲得注冊證書,即ECA。注冊證書與終端設備一一對應。一般來說,無論是RSU還是OBU,均需要在其系統的安全初始化階段向注冊機構申請ECA,這一步通常在設備出廠時完成。然后使用ECA去請求其他證書,如假名證書PCA和應用證書ACA等。

在實際應用中,為了保護用戶的隱私,避免車輛軌跡被追蹤,車載終端OBU需要使用假名證書PCA來簽發消息。一個OBU可以在某個時間段內擁有很多個可以隨機選擇使用的假名證書,就相當于車輛被授予一個綽號,以這個綽號進行網聯通信,并且每個幾分鐘就會更換一個新的PCA,避免因為長期使用一個簽名證書致使行駛軌跡泄露。

另外一個比較重要的數字證書是應用證書ACA。它是頒發給路側設備RSU和業務應用的證書,用于路側設備和業務應用簽發應用消息,例如紅綠燈狀態、交通狀態等。由于路側設備和業務應用沒有隱私限制,因此不同于車載終端,針對每個車聯網業務應用,路側設備或業務應用只有一個真實有效的應用證書ACA。

首先,證書管理系統向車聯網V2X設備辦法其用于簽發消息的公鑰證書,發送端設備利用頒發給它的公鑰證書對應的私鑰對消息進行數字簽名,將簽名消息連同公鑰證書或證書鏈一同播發出去。作為接收方設的V2X終端首先驗證消息發送方的證書鏈是否有效,然后使用該數字證書對簽名消息進行驗證,在驗證過程中還需要驗證所簽消息是否在簽名證書所規定的權限內,沒有通過驗證消息將被設備忽略。

車聯網CA產業布局

如上一章節所述,在現階段,在V2X安全產業中主要參與方包括:車聯網安全信任根管理平臺、行業級根CA、運營服務CA、端側CA(安全芯片)。

「車聯網安全信任根管理平臺」指的是由ITS管理機構“認可頒發的 “可信根證書列表”,這樣就可以在存在多個獨立PKI系統時,這些PKI之間可以根據需要構建可信關系,實現證書互認。在國內,是由中國信息通信研究院(信通院)建立可信根管理技術平臺,簽發可信根證書列表。

「行業級根CA」是某個獨立的PKI系統的安全錨點,用于向下級子CA頒發子CA證書。行業級根CA目前只有國汽智聯、大唐高鴻、中汽中心、江蘇ITS、中交國通可以提供。

「CA運營平臺」是專門提供數字證書全生命周期管理的平臺,主要是向車聯網終端提供證書下載服務。目前國內已經有許多提供安全服務的廠家進入了這個圈子,在下面的篇幅中會對其中部分廠家進行簡單介紹。「端側CA」,指的是集成在車聯網設備中的安全組件,也就是加密芯片(HSM),它能夠支持OBU和RSU設備進行可靠、高效的簽名驗簽處理。其中,由于在現階段整個車聯網產業模式的還有很多不確定性,「車聯網安全信任根管理平臺」和「行業級根CA」兩個部分仍處于討論待定階段。在此文章先不重點討論。

CA平臺和終端側HSM開始進入商業化階段

參考2020年及2021年車聯網行業活動“X跨”行業活動報名組隊情況及筆者最新的市場調研,目前市場上技術相對成熟的CA平臺運營服務商舉例如下:

這些企業中大多數已經與國內的主流車企建立了合作關系,但由于整個車聯網V2X產業尚處在商用規模化部署前夜,大多數企業仍處于業務探索過程中,整個行業還沒明顯形成非常完善的商業體系。

工信部政策指導下,車聯網CA試點工作正在穩步推進中

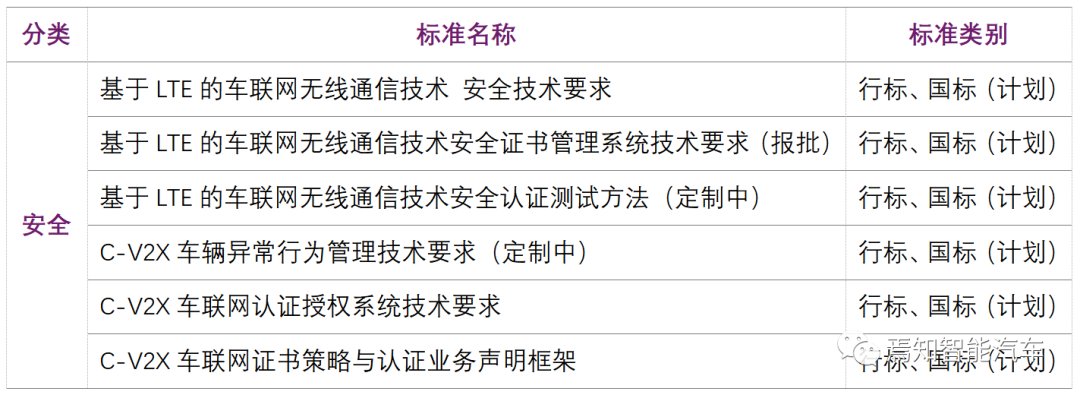

近些年,工信部與國家標準化管理委員會等聯合印發了《國家車聯網產業標準體系建設指南(總體要求)》、《國家車聯網產業標準體系建設指南(信息通信)》、《國家車聯網產業標準體系建設指南(車輛智能管理)》等系列文件。

但由于基于V2X車聯網的直連通信網絡帶寬、車載系統的算力和存儲空間等限制,傳統的數字證書已經很難滿足C-V2X場景下的安全認證和安全通信需求。證書發放規模巨大,終端簽名驗簽對效率和性能的要求急速增高,以及車輛異常行為管理等問題都亟待解決。日前,一些車聯網安全工作組正在設計符合最新國家標準及行業標準要求的且適合C-V2X場景下的PKI體系數字證書,用以支持V2X場景下的大容量、高性能的PKI證書的服務需求。參編單位20余家,包括汽車、通信、安全、密碼相關企業,內容涉及對C-V2X車聯網安全的總體要求、證書管理系統、測試方法、異常行為識別等方面。

車聯網安全未來展望

面對車聯網業務新的系統組成和應用場景,基于LTE的V2X車聯網系統在網絡通信、業務應用、終端設備等各個方面都需要采取有效的安全機制,保證車聯網業務數據的通信安全和用戶隱私信息的安全。

為了能夠有效支撐基于PKI公鑰體系的應用層安全認證和安全通信機制,LTE-V2X需要建立一套完整的證書管理系統。通過實踐總結經驗,目前V2X安全認證與管理體系在支撐V2X市場化方面還存在一些需要多方討論商榷的內容。

- CA的部署與車聯網業務管理模式緊密相關,在管理模式尚未清晰的情況下很難給出確切的部署方案建議。

- 使用哪一種安全認證系統頂層信任機制才能更有效地實現“跨根互認”;

- 車聯網安全應以滿足汽車生產及應用為首要目標,下一步應與汽車生產企業緊密合作,討論V2X車輛“入網”測試機制需要包含哪些檢測內容,注重來自于車廠的產業需求,尋求高效、便捷的安全技術方案。

- 證書的互聯互通性還有待提升。假設OBU或RSU里集成的是A廠家提供的加密芯片,而使用設備的業主方(示范區或高速公路、礦區等)部署的是B廠家的CA運營平臺,就會存在兩家企業CA系統無法直接對接的情況,也就是說A廠家的HSM芯片無法直接從B廠家的CA平臺中下載數字證書去進行消息簽名驗簽處理。

- 在今后的發展中,LTE-V2X車聯網還將與移動邊緣計算技術相結合,形成分層、多級邊緣計算體系,滿足更多復雜、高速、低時延車聯網業務處理及響應的需要。如何迭代輕量級安全技術,提高運行效率、降低安全信息帶寬占用及密碼運算開銷,都將是非常需要討論的問題。

車聯網C-V2X已開始加速進入規模化部署階段,從示范區先導區走向商用,從輔助預警走向自動駕駛,走向老百姓的日常生活。車輛、交通、城市管理、云平臺,車聯網這門大融合學科需要在多方共同的努力推動下才能明確產業運營模式,實實在在的向前跨一大步。數據安全作為其中一項重點攻關問題,關系到個人用戶隱私和整個交通系統的安全穩定運作,需要各參與方在整體系統架構和證書管理機制上持續進行更加深入的研究和設計。