從思科數據泄露看體系化勒索防護能力構建

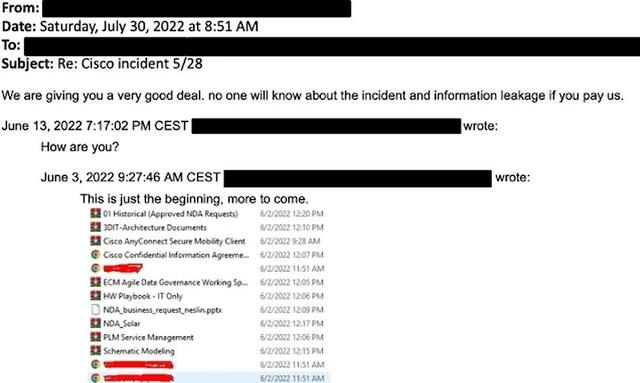

8月10日,思科公司證實,其內部網絡遭到勒索軟件團伙入侵,導致一些數據發生泄露。盡管思科發言人表示,攻擊者只是從與受感染員工賬戶相關聯的 Box 文件夾中竊取了一些非敏感數據,此事件未對思科的業務造成實際影響。但攻擊者卻聲稱,他們已經掌握了大約2.75GB思科公司內部數據,大約有3100個文件,其中很多文件涉及保密協議、數據轉儲和工程圖紙等。

一、攻擊事件分析

根據思科對該攻擊事件的初步調查發現,攻擊者通過劫持員工的個人Google賬號并拿到了其VPN登錄用戶名和密碼,然后通過社會工程學攻擊獲得了二次認證憑據,從而成功進入到思科內網系統。此后,攻擊者通過橫向擴展到思科服務器和域控制器。在獲得域管理員權限后,又通過使用 ntdsutil、adfind 和 secretsdump 等枚舉工具收集更多信息,并將一系列有效負載安裝到受感染的系統上,其中就包括后門。在獲得初始訪問權限后,攻擊者進行了各種活動來維護訪問權限,最大限度地減少取證,并提高他們對環境中系統的訪問級別。

由此可以看出,此次思科數據泄露事件可能由雙重勒索攻擊所引發。攻擊者通過竊取數據,對數據所有者進行勒索,一旦數據所有者沒有按要求支付贖金,則將相關數據在暗網售賣,從而讓攻擊者能夠切實獲得攻擊利潤。

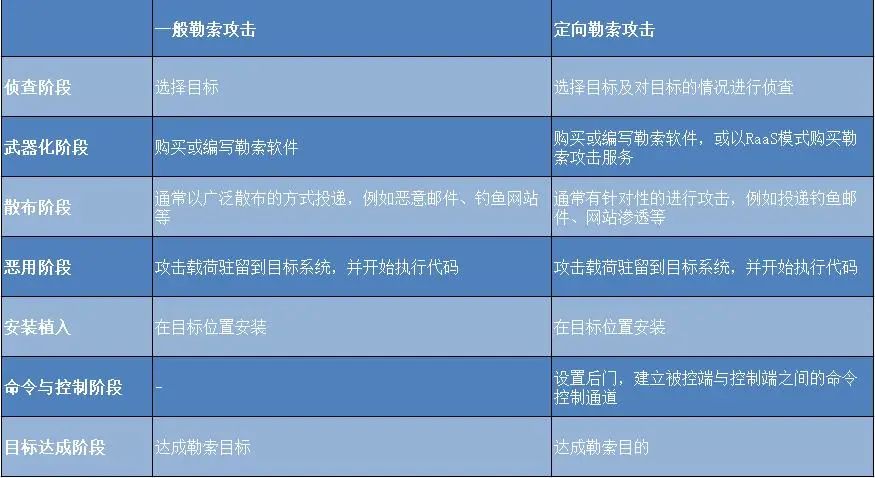

勒索攻擊是指攻擊者通過劫持用戶的系統或數據資產,以敲詐勒索為主要目的的違法活動。近年來,勒索攻擊已經成為危害最嚴重的、最普遍的網絡攻擊模式。根據勒索行為的攻擊目標,勒索攻擊可分為一般勒索攻擊和定向勒索攻擊。一般勒索攻擊通常會采用“廣撒網”的方式向網絡中散布攻擊組件,引誘未知的受害者被攻擊。定向勒索的攻擊者通常會提前收集目標者地域、業務特征、使用軟件等信息,用于制定有針對性的攻擊策略或攻擊工具。

表:常見勒索攻擊流程

在此次思科事件中,攻擊者有計劃地構造獲取登錄憑證的步驟和方式,因此可以認為這是一起有預謀的定向勒索攻擊。

二、勒索攻擊防護體系建設

隨著勒索攻擊能力向高層次發展,對于勒索攻擊防御也不再是簡單的部署終端安全產品。勒索攻擊的流程化、能力化已經與APT趨同,因此可以參照APT防護進行勒索攻擊防護體系的建設。

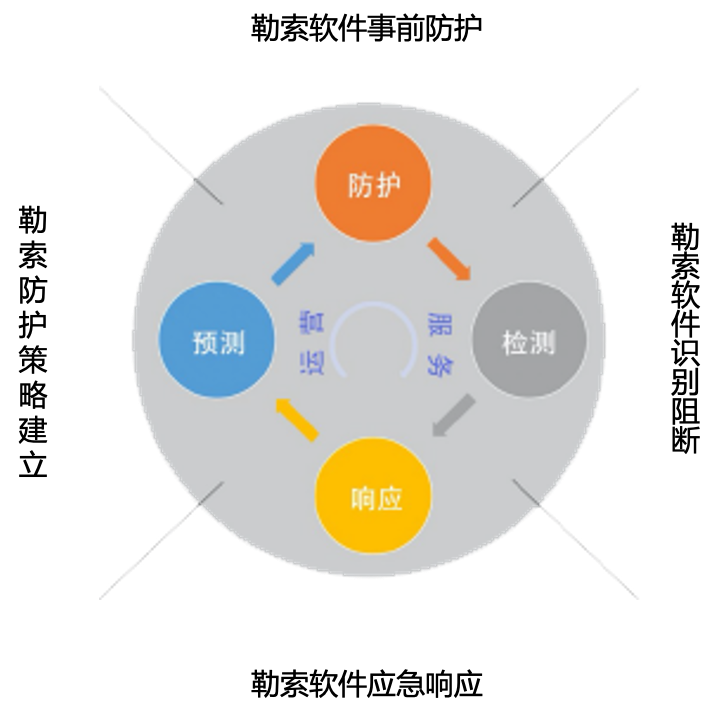

針對勒索攻擊防護體系建設可依據PPDR模型形成持續的預測、防護、檢測、響應。依照攻擊發生的狀態,可分為勒索防護策略建立、勒索攻擊事前防護、勒索攻擊識別阻斷、勒索攻擊應急響應。

1、勒索防護策略建立

在進行勒索軟件防護時,遵從PPDR模型,通過持續的預測、防護、檢測、響應以達到對企業系統內部的先進、持續、有效防護。持續的運營、服務將依賴于專家、廠商的持續更新的安全能力,為企業賦能。運營、服務應貫穿于勒索軟件防護的各個階段,實時把控企業的安全狀態。

2、勒索攻擊事前防護

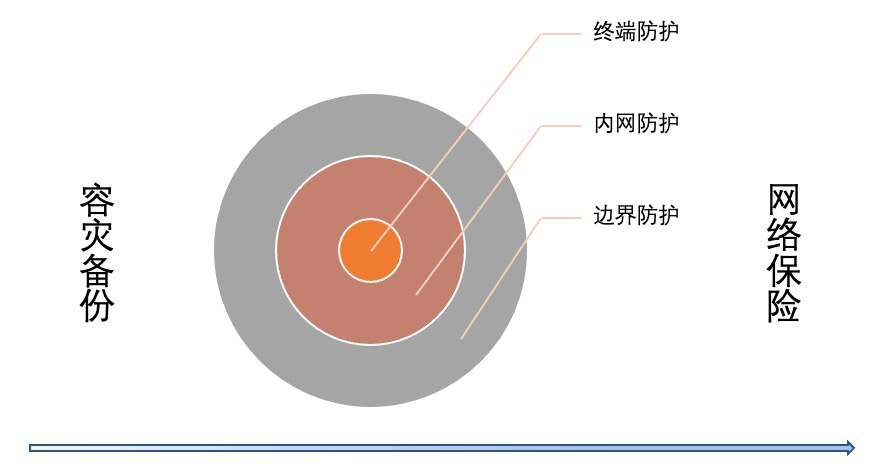

勒索攻擊的事前防御從左至右依次為容災備份、安全防護產品和網絡保險。在進行安全建設時,從左至右,依次進行能力的疊加。

- 容災備份

容災備份可以分別從系統層面和數據層面保護企業的可用性和完整性。

要注意的是,容災備份作為一個業務系統,也是具備被攻擊的風險的,因此需要為容災備份系統進行安全防護。

容災備份只針對于傳統的加密型勒索,對于現階段越來越多的竊密型雙重勒索,容災備份系統已無法滿足防護需求。

- 安全防護產品

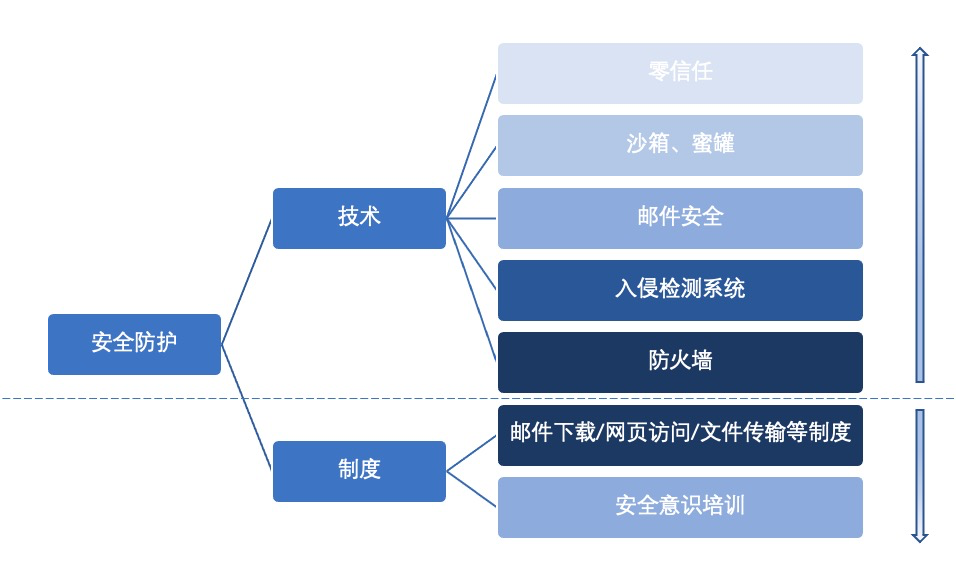

針對勒索軟件落地前的防護主要以邊界防護為主,阻止勒索軟件進駐系統當中。在構建安全防護時,需從制度和技術兩個維度進行構建。

從制度層面來看,需要構建網絡訪問、文件下載、文件拷貝傳輸等相關的制度,規范員工的網絡行為。在此類制度建立之上,需要建立員工網絡安全意識培訓制度及要求,保證員工時刻具備前沿網絡安全理念,避免釣魚郵件的接收、釣魚網站的訪問等。

以此次思科事件為例,用戶憑證兩次被劫持,均與思科員工的安全意識淡薄有關。在第一次憑證竊取時,思科員工將重要的賬戶用戶名密碼進行了自動存儲,導致谷歌用戶賬戶被攻破后相應的憑據信息同步給了攻擊者。在第二次憑證竊取時,思科員工受到了社會工程學攻擊,導致了數據泄密。

技術層面以部署邊界防護產品為主,配合訪問控制產品、安全分析產品或應用安全產品等。在防御構建時,需采用疊加演進的思想,從被動防御向主動防御遞進、從單一功能產品向融合型產品遞進。

- 網絡保險

對于是否應該購買網絡安全保險,業界也處于探索階段。一方面,網絡安全保險能夠在發生風險時減少自身的損失,另一方面,購買網絡安全保險的企業也讓攻擊組織認為更容易獲得經濟利益。

許多主流提供勒索攻擊防護方案的廠商開始與保險公司合作,企業在采購勒索防護產品后可進一步向廠商咨詢相關服務。

3、勒索軟件識別阻斷

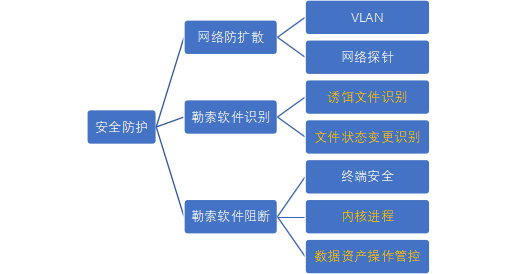

勒索軟件進駐到企業內之后,需要通過技術避免其擴散或造成實際危害。

- 網絡防擴散

網絡防擴散其目標在于防止勒索軟件的橫向移動,以及避免勒索軟件發作后大規模擴散造成的多節點風險。主流的網絡防擴散技術包括利用VLAN進行網段劃分,以便在發生風險時快速阻斷。另一項技術為網絡探針技術,通過部署網絡探針,可以盡快識別網絡中的擴散風險。

在此次思科事件中,思科的關鍵內部系統,如與產品開發、代碼簽名等相關的系統沒有被攻擊,這表明思科可能已經做好了網絡劃分。

- 勒索軟件識別

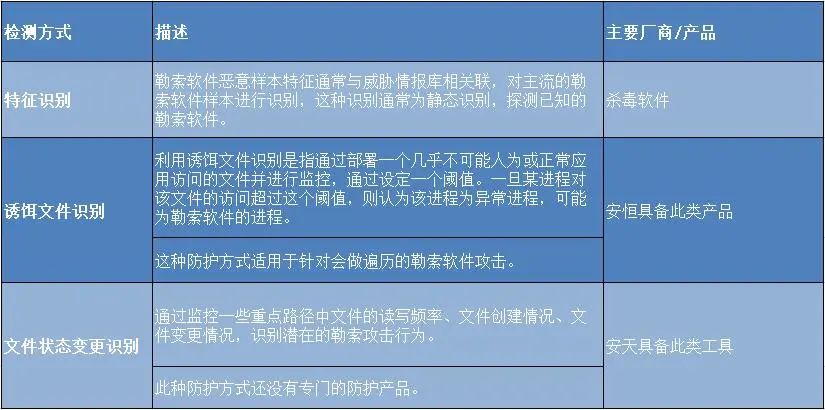

勒索軟件識別技術及產品主要分為兩種:

在此次思科事件中,由于思科及時發現了攻擊者,清除攻擊載荷和攻擊后門,讓攻擊者后續嘗試的攻擊均以失敗告終。讓此次竊取的數據控制在2.8GB。而沒有造成更大的影響。

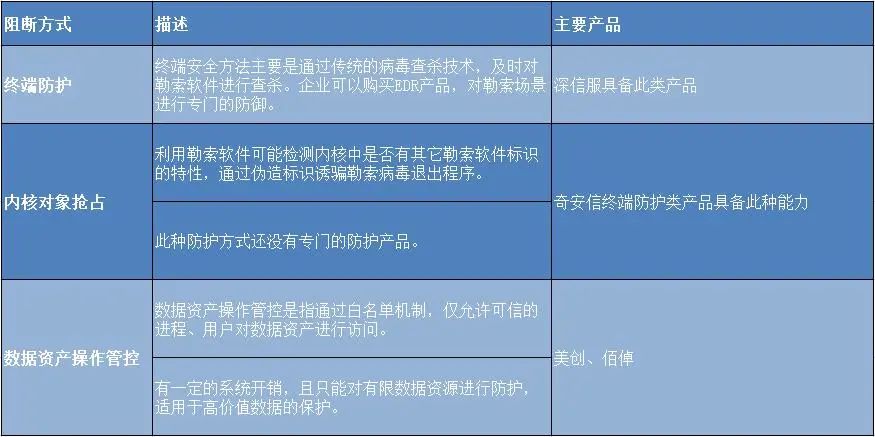

- 勒索軟件阻斷

4、勒索攻擊應急響應

為保證勒索軟件在執行后能夠快速響應,需在日常構建應急響應流程,進行應急響應演練,保證在出現勒索攻擊時能夠按照有效的步驟和方法論執行應急響應。

針對勒索軟件執行后的防御,我們建議企業除了自身建立健全勒索攻擊防護體系外,也建議企業在必要時購買專業的網絡安全服務,保證在發生了勒索軟件風險后能夠快速找到專業人員進行輔助決策。

三、國內代表性勒索防護廠商及方案

在此列舉國內幾個有代表性的勒索防護廠商及其方案供參考。

安恒信息:

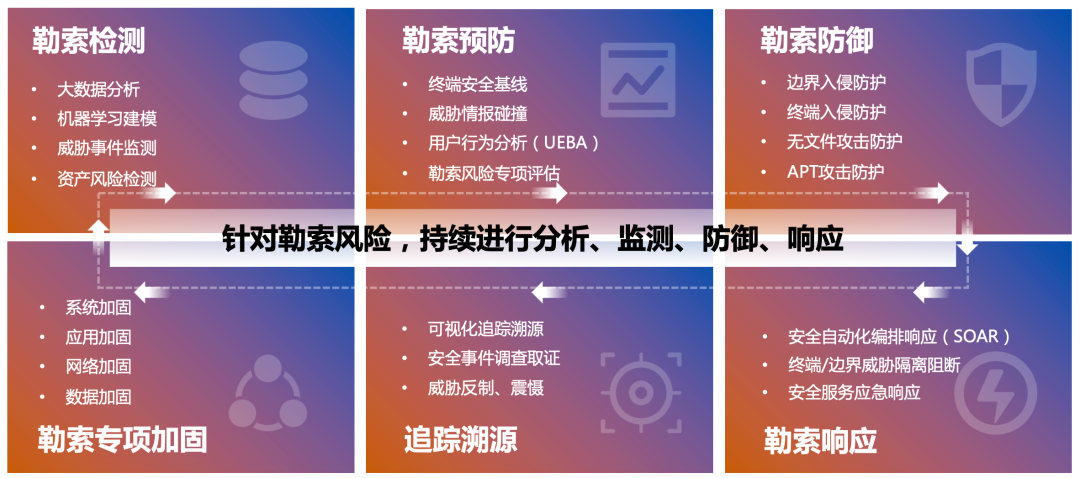

安恒勒索防護方案為以EDR為核心,覆蓋檢測、預防、防御、響應、溯源、加固等6大階段,在事前基于大數據分析、機器學習等核心技術對資產和風險事件進行建模分析,通過勒索專項評估能力,對資產進行基線檢查及安全體檢,監測資產存在的風險,預測風險事件。在事中構筑端網一體化勒索專項防護能力,結合自動化響應處置能力,高效發現并且防御勒索威脅,同時通過聯動威脅情報系統,提供最新的勒索攻擊動態。在事后基于追蹤溯源能力,進行有效的調查取證和反制,并針對薄弱項進行二次加固。

深信服:

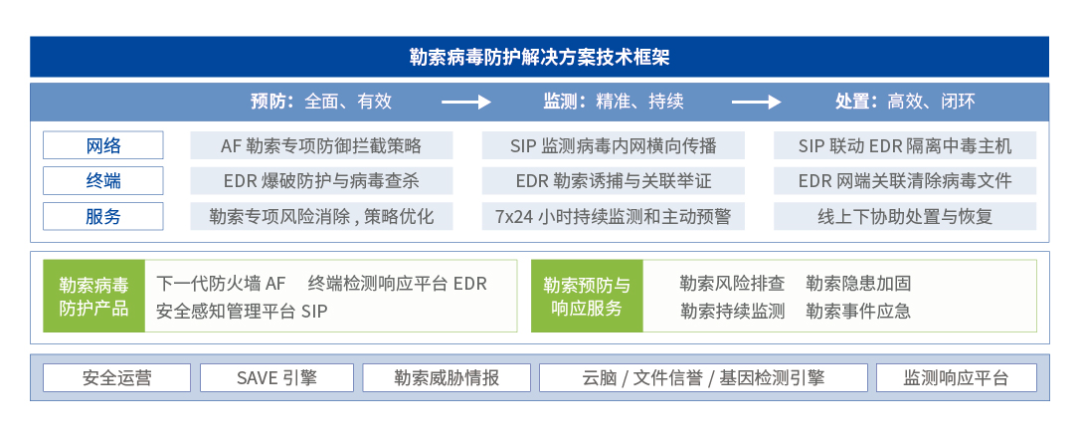

深信服勒索病毒防護解決方案從終端、網絡和服務三個維度出發,提供基于勒索軟件的預防、監測和處置的全流程防護。圍繞邊界投毒+病毒感染+加密勒索+橫向傳播的完整勒索攻擊鏈,全面幫助用戶補齊在勒索預防、監測、處置能力方面的缺失,構建有效預防、持續監測、高效處置的勒索病毒防護體系。

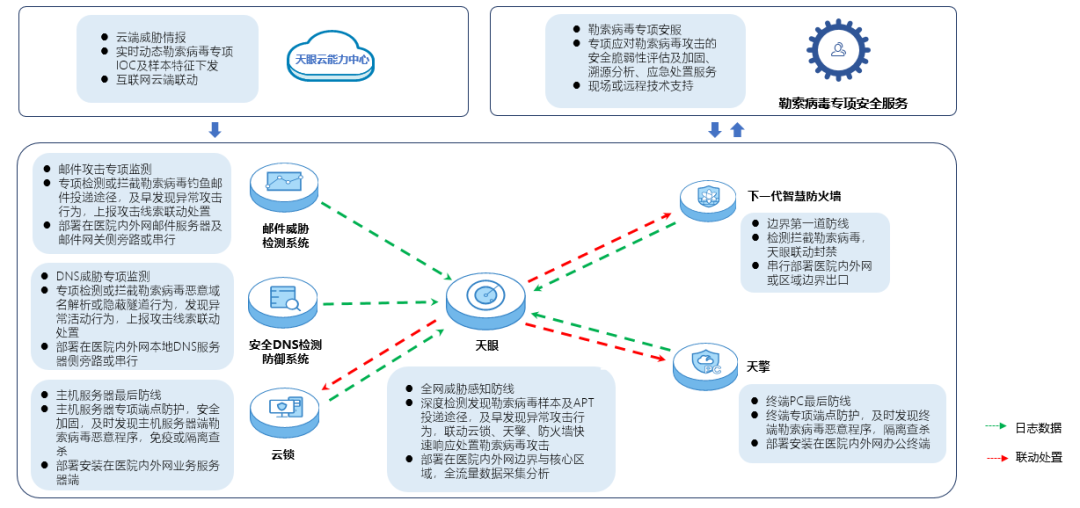

奇安信:

奇安信全方位勒索病毒檢測與防護方案主要組網產品包括:奇安信網神新一代安全感知系統天眼、奇安信網神郵件威脅檢測系統、奇安信網神安全DNS檢測防御系統、奇安信網神云鎖服務器安全管理系統、奇安信天擎終端安全管理系統、奇安信網神新一代智慧防火墻,同時奇安信提供勒索軟件應急響應安全服務。構建“邊-網-端”全方位縱深防御體系,全方位、多場景應對APT、釣魚郵件、惡意域名、隱蔽通道等多途徑勒索病毒攻擊傳播。

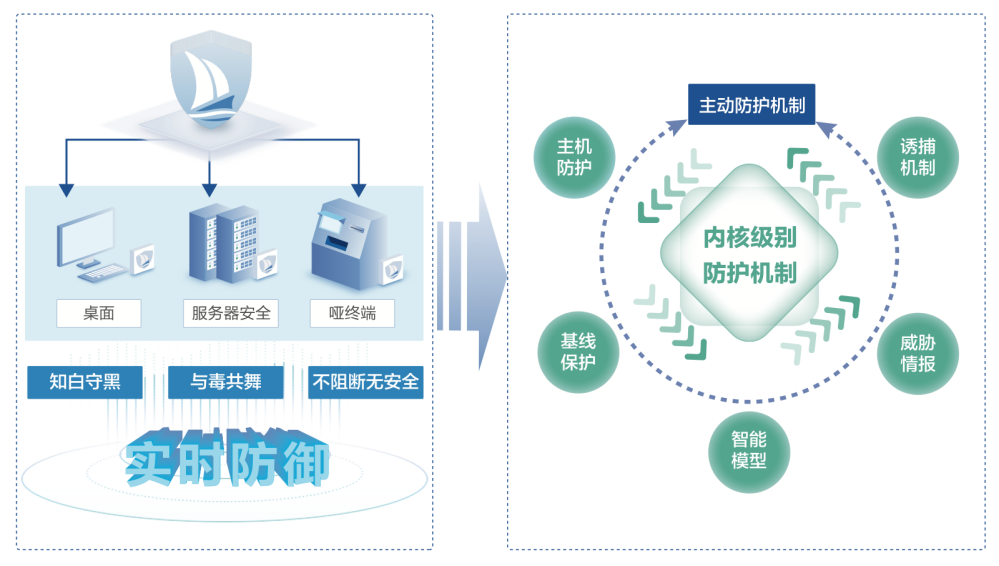

美創科技:

美創諾亞防勒索系統以數據資產防護為核心的、以零信任為基礎的勒索病毒防護軟件。該產品以“知白守黑、不阻斷無安全”為核心理念,集合內核級別防護機制、主機防護、基線防護、威脅情報、誘捕機制、智能模型等創新技術,實時監控各類進程對數據文件的讀寫操作,快速識別、阻斷非法進程的入侵行為,旨在通過嚴密的防御機制,主動抵御各類病毒侵襲。

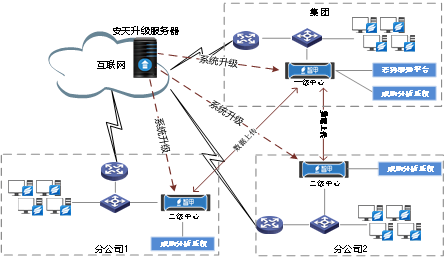

安天科技:

安天勒索防護方案是以智甲終端防御系統為核心,在終端側形成防護能力,并通過與探海威脅檢測系統、追影威脅分析系統、捕風蜜罐系統、態勢感知系統、拓痕應急處置工具箱等聯動,形成整體的安全能力。一旦發現勒索行為,多重安全工具可以檢測用戶主機遭受勒索病毒攻擊風險可能性,并提供詳細檢測報告與加固方案。同時配有安全服務,派遣技術專家通過現場排查或者遠程方式確定勒索病毒類型,攻擊方式等,并提供主機加固、威脅清除等服務。

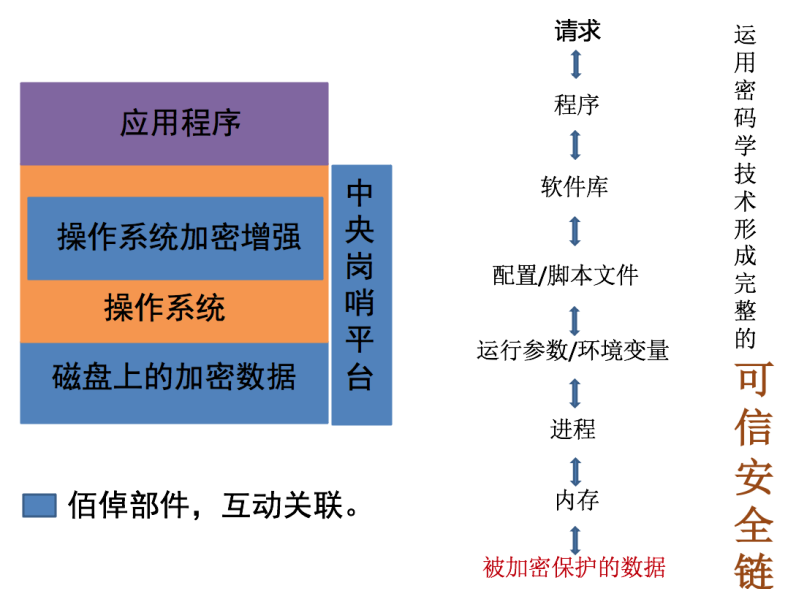

佰倬信息:

佰倬信息防勒索解決方案提供“以數據為中心,以數據流動為線索”的數據自我保護解決方案,通過“后量子密鑰管理”和“強制訪問控制”的智能集成,實現數據自保,使服務器和終端上的數據文件能夠抵御勒索軟件、網絡釣魚、惡意軟件、內鬼等已知、未知威脅而實現自我免疫。