繼Twilio后,Cloudflare員工也遭到了同樣的釣魚攻擊

?繼昨日報道了??《員工被釣魚,云通訊巨頭Twilio客戶數(shù)據(jù)遭泄露》??后,8月9日,知名云服務提供商Cloudflare 也表示,一些公司員工的系統(tǒng)賬戶憑證也在一次網(wǎng)絡釣魚短信攻擊中被盜,手法和上周 Twilio批露的遭遇如出一轍。

根據(jù)Cloudflare在官方博客發(fā)布的說明,大約在 Twilio 遭到攻擊的同時, Cloudflare 的員工也遭到了具有非常相似特征的攻擊 ,有至少 76 名員工的個人或工作手機號碼收到了釣魚短信,一些短信也發(fā)送給了員工的家人。雖還無法確定攻擊者是以何種方式收集到了員工手機號碼,但得益于Cloudflare采用了符合 FIDO2 標準的安全密鑰,即使攻擊者拿到了員工賬戶,在嘗試登陸時均被成功阻止。

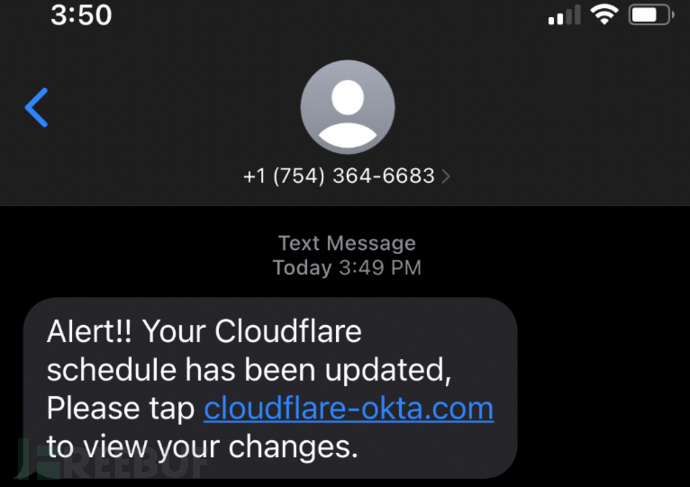

Cloudflare也透露,釣魚短信提供了一個域名為cloudflare-okta.com的克隆登錄頁面,在該頁面上輸入憑證后,AnyDesk 遠程訪問軟件會自動下載到計算機上,從而允許攻擊者遠程控制其設備。該域名是通過 Porkbun注冊,和 Twilio攻擊中出現(xiàn)的釣魚登錄頁面的域名系同一家注冊商。

發(fā)送給 Cloudflare 員工的網(wǎng)絡釣魚短信 (Cloudflare)

在這起攻擊事件中,Cloudflare采用了多種手段進行防御:

- 使用 Cloudflare Gateway 阻止釣魚頁面

- 識別所有受影響的 Cloudflare 員工賬戶并重置受損憑證

- 識別并拆除攻擊者部署的基礎設施

- 更新檢測以識別任何后續(xù)攻擊嘗試

- 審核服務訪問日志以獲取任何其他的攻擊跡象

可見,Cloudflare憑借有效的防御手段成功抵御了這次釣魚攻擊,Twilio 則未能幸免,盡管事后 Twilio 通過聯(lián)系運營商和服務提供商對關閉了攻擊者的URL,但攻擊者也能通過更換運營商和服務提供商的方式繼續(xù)他們的攻擊。所以俗話說的好,打鐵還需自身硬。?