阿里云安全中心之漏洞修復優秀實踐

一、云安全中心簡介

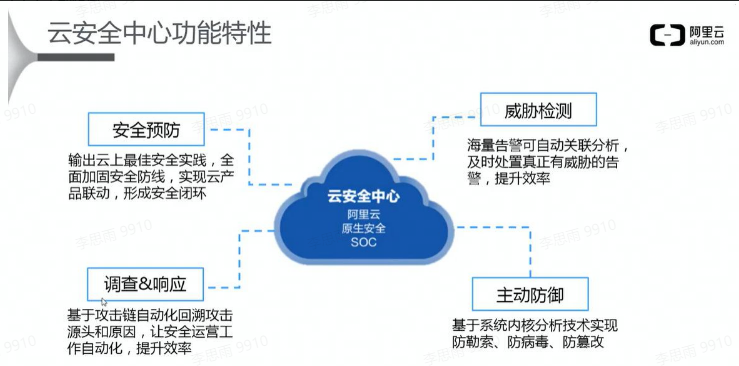

云安全中心是一個實時識別、分析、預警安全威脅的統一安全管理系統,通過防勒索、防病毒、防篡改、鏡像安全掃描、合規檢查等安全能力,實現威脅檢測、響應、溯源的自動化安全運營閉環,保護云上資產和本地服務器。

- 對多種網絡和主機日志進行檢索,調查訪問量,統計和分析各維度的原始日志信息。

- 監控AK泄露、網絡入侵事件、DDoS攻擊事件、ECS惡意肉雞等行為,并對ECS開放的端口進行實時監控。

- 對ECS中發生的入侵事件(例如:Webshell、惡意軟件、核心數據被加密勒索等)進行回溯,發現入侵的原因和全過程。

- 多云資產接入功能。

1、云安全中心可以為我們提供哪些安全保障?

(1)安全預防

- 漏洞掃描與修復:主流系統、軟件漏洞掃描,并支持漏洞一鍵修復。

- 云平臺配置檢查:基于云平臺安全實踐,聯動云產品能力形成安全閉環。

- 基線檢查:基于阿里云最佳配置核查清單,降低配置不當引起的風險。

(2)主動防御

- 防勒索、防病毒:實時攔截已知勒索病毒、挖礦、蠕蟲、DDoS等七類病毒。

- 防篡改:防止網站被植入涉恐涉政、暗鏈、后門等,保障網頁正常。

- 應用白名單:防止未經授權的應用異常啟動,影響業務正常運行。

(3)威脅檢測

- 250+威脅檢測模型:為您提供全鏈路的威脅檢測能力,讓黑客無處遁形。

- 告警自動化分析關聯:自動關聯告警、識別低危異常形成的入侵,提升運營效率。

- 安全態勢:安全大屏知己、知彼、知威脅多維度展現網絡安全態勢。

(4)調查&響應

- 自動化攻擊溯源:自動溯源攻擊源和原因,幫用戶了解入侵威脅,快速響應。

- 日志分析&審計:提供日志審計、分析能力,提供攻擊追溯、合規的平臺。

(5)容器安全

- 鏡像漏洞掃描:支持容器鏡像的深度漏洞掃描,提供漏洞修復方案。

- 容器威脅檢測:容器運行時刻及容器K8S威脅檢測。

- 容器防火墻:為容器環境提供訪問控制策略的智能學習、告警、攔截的一體化網絡防火墻服務。

為什么做云安全掃描。

2、云安全中心適合哪些應用場景?

等保合規場景、混合云主機安全場景、容器安全場景。

3、為什么選擇云安全中心?

云安全中心能夠統一管控所有資產并實時監控云上業務整體安全,上千臺服務器中的漏洞、威脅和攻擊情況一目了然;并且,針對檢測到的漏洞和風險配置項提供監控與修復服務。

- 對于個人、業務量不大且不重要的用戶:選擇基礎版功能(不付費)。

- 對于企業級、流量大的用戶:選擇高級版、企業版等強大的防護功能來抵御攻擊。

二、漏洞掃描

云安全中心支持上萬種漏洞掃描&修復,漏洞掃描又分為周期性自動掃描漏洞和手動掃描漏洞。

1、手動掃描&導出

手動掃描可以獲取最新的漏洞信息:

2、自動掃描

在漏洞管理設置中設置自動掃描的周期:

3、API調用

前提條件:

子賬戶授權云安全中心權限,生成AKSK信息。

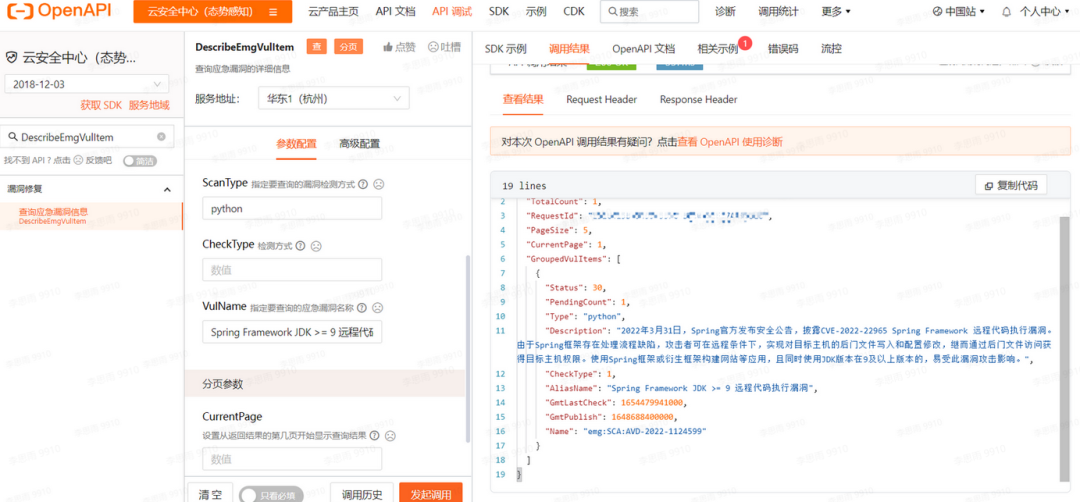

(1)掃描獲取特定應急漏洞的名稱信息

https://help.aliyun.com/document_detail/421691.html示例:掃描Spring Framework JDK >= 9 遠程代碼執行漏洞 。

參數配置:

*JSON

Lang:zh

RiskStatus:y

ScanType:python

VulName:Spring Framework JDK >= 9 遠程代碼執行漏洞*

查看結果:

Apache

{

"TotalCount": 1,

"RequestId": "xxx",

"PageSize": 5,

"CurrentPage": 1,

"GroupedVulItems": [

{

"Status": 30,

"PendingCount": 1,

"Type": "python",

"Description": "2022年3月31日,Spring官方發布安全公告,披露CVE-2022-22965 Spring Framework 遠程代碼執行漏洞。由于Spring框架存在處理流程缺陷,攻擊者可在遠程條件下,實現對目標主機的后門文件寫入和配置修改,繼而通過后門文件訪問獲得目標主機權限。使用Spring框架或衍生框架構建網站等應用,且同時使用JDK版本在9及以上版本的,易受此漏洞攻擊影響。",

"CheckType": 1,

"AliasName": "Spring Framework JDK >= 9 遠程代碼執行漏洞",

"GmtLastCheck": 1654479941000,

"GmtPublish": 1648688400000,

"Name": "emg:SCA:AVD-2022-1124599"

}

]

}

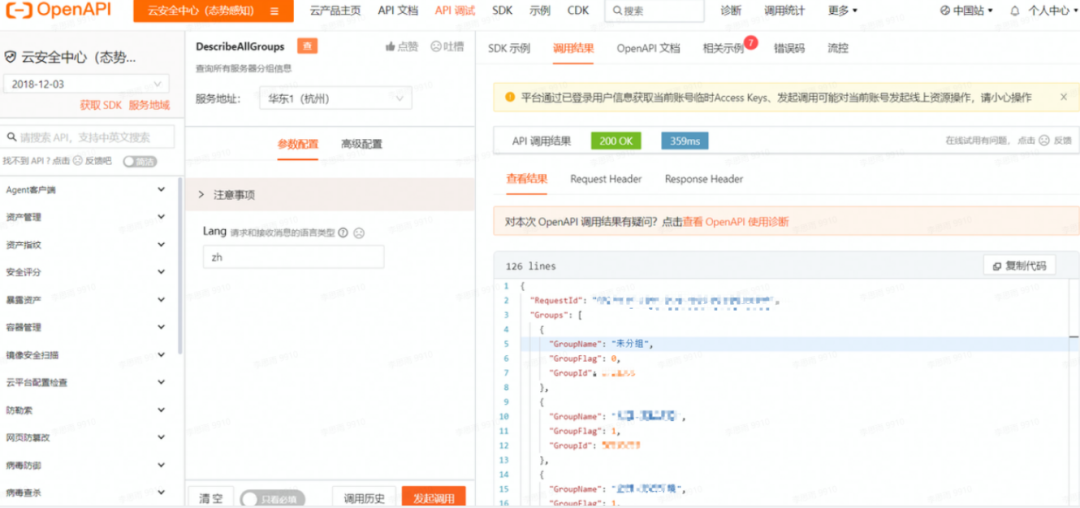

(2)查詢所有服務器分組信息

https://help.aliyun.com/document_detail/421720.html示例:

參數配置:

JSON

Lang:z

查看結果:

Apache

{

"RequestId": "xxx",

"Groups": [

{

"GroupName": "未分組",

"GroupFlag": 0,

"GroupId": 123

},

],

"Count": 1

}

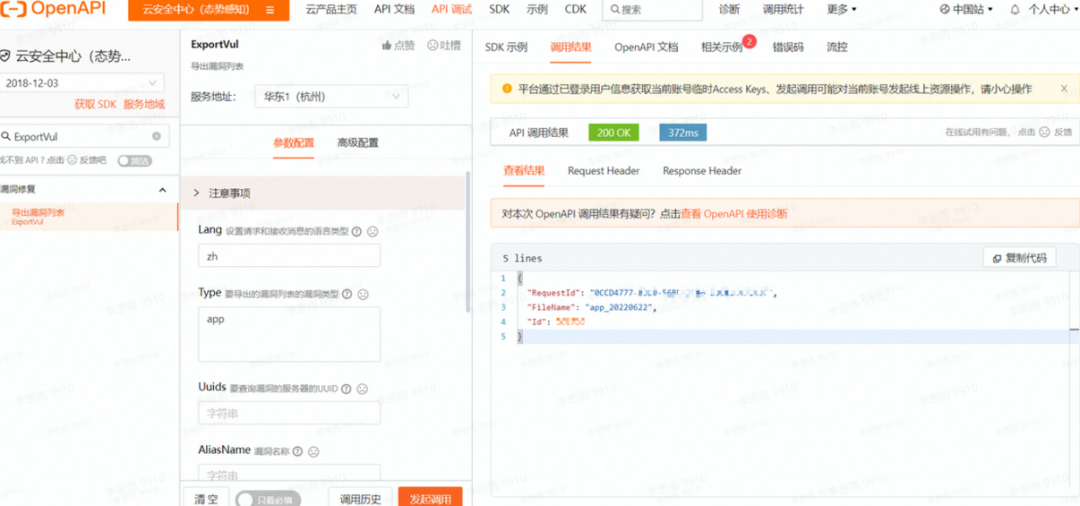

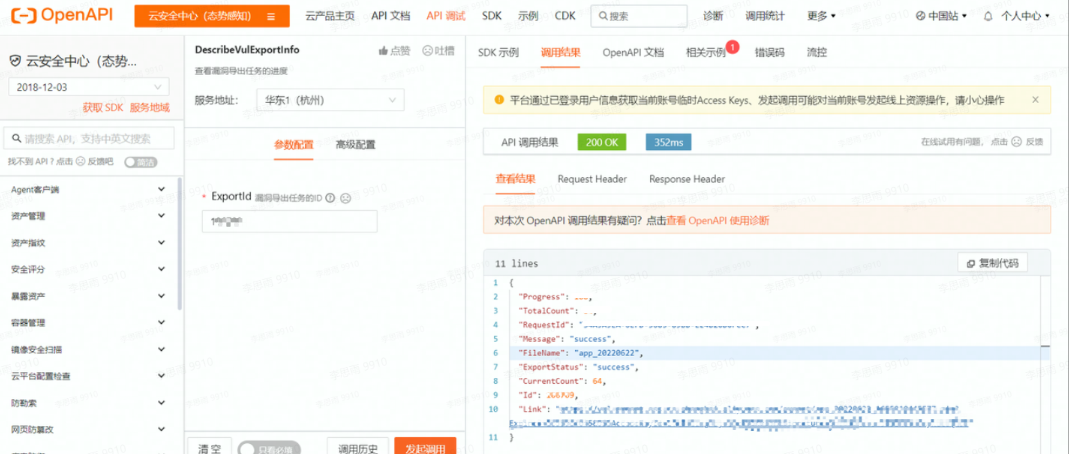

(3)導出漏洞列表&查看漏洞導出任務的進度

- https://help.aliyun.com/document_detail/421868.html#api-detail-0

- https://help.aliyun.com/document_detail/421867.htmlExportVul

接口用于導出漏洞列表,與DescribeVulExportInfo接口配合使用。使用ExportVul接口建立漏洞導出任務之后,可調用DescribeVulExportInfo接口錄入漏洞導出任務的ID,查看漏洞導出任務的進度。

示例:導出groupID為123的資產組的未修復軟件漏洞:

參數配置:

JSON

Lang:zh

Type:app

Dealed:n

GroupId:123

查看結果:

Apache

{

"RequestId": "xxx",

"FileName": "app_20220622",

"Id": 321

}

參數配置:

JSON

ExportId:321

查看結果:

Apache

{

"Progress": 100,

"TotalCount": 64,

"RequestId": "xxx",

"Message": "success",

"FileName": "app_20220622",

"ExportStatus": "success",

"CurrentCount": 64,

"Id": 321,

"Link": "https://vul-export.oss-cn-shanghai.aliyuncs.com/export/xxx

}

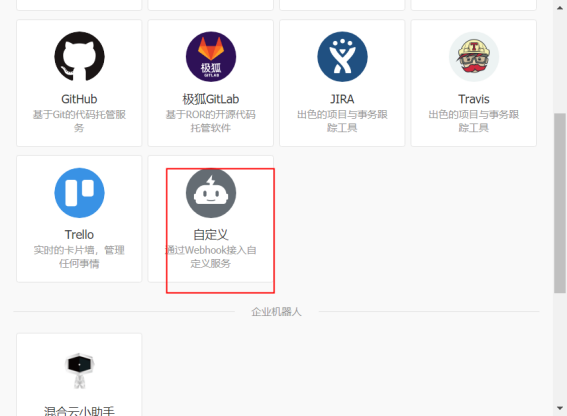

4、釘釘告警群

在云安全中心-設置-通知中可以添加釘釘告警機器人,根據資產分組或通知范圍設置告警;webhook地址在添加釘群自定義機器人后生成 。

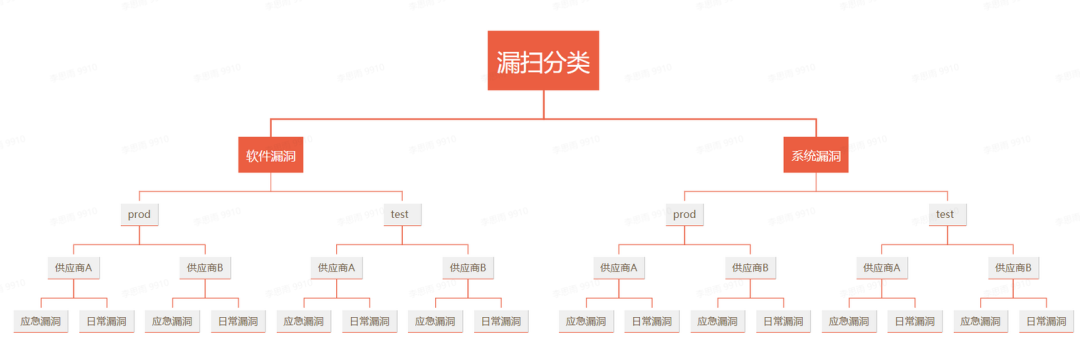

5、漏洞分類

按照漏洞類型可分為系統漏洞與軟件漏洞,各個環境又都分為日常漏洞和應急漏洞。

三、漏洞修復

云安全中心支持對主流漏洞類型進行檢測并提供一鍵修復功能:

- 一鍵修復Linux軟件漏洞后,Linux系統的YUM源包管理系統會對漏洞補丁安裝包進行自動下載、安裝和清理(漏洞修復完成3天后自動清理),無需手動操作。

- 一鍵修復Windows系統漏洞后,云安全中心Agent會自動下載、安裝和清理漏洞補丁安裝包,無需手動操作。漏洞修復完成超過3天后,如果安裝包未被及時清理掉,可手動清理漏洞補丁包。

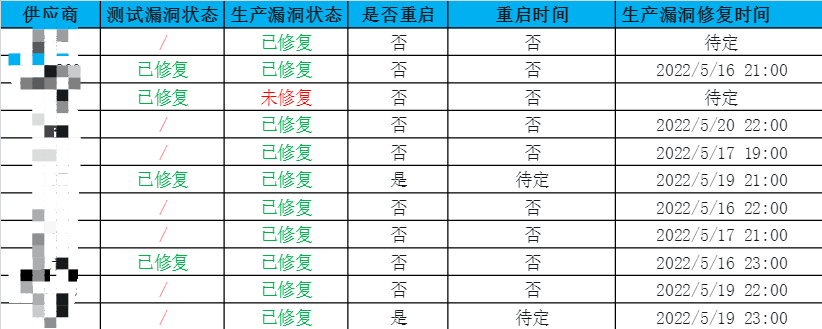

開始漏洞修復前一般會列出一個修復進度表,如圖:

1、系統漏洞

(1)預約修復時間

a、預約要素

- 釘群:供應商群

- 艾特:供應商負責人

- 原因:說明來由

- 事項:要干什么

- 時間:什么時候做

- 分工:我們做什么、供應商需要配合什么

b、參考模板(根據實際情況更改)

測試環境:

@xx,hello,近期我們會開始修復非生產環境的系統漏洞,方便問下你們什么時候可以協助升級下。 修復內容: 1. xxx主機的xxx漏洞 2. xxx主機的xxx漏洞 3. xxx主機的xxx漏洞 我們的操作項 1. 修復漏洞 2. 確認服務器是否重啟成功 3. 確認漏洞是否修復成功 需要你們配合的操作項 1. 啟動服務(后續我們幫忙配置開機自啟) 2. 檢查功能是否正常

|

待測試環境修復完成后,預約生產修復升級

生產環境:

@xx,hello,近期我們已經將非生產環境的系統漏洞修復完成,可以準備開始修復生產環境的漏洞,方便問下你們什么時候可以協助升級下。 修復內容: 1. xxx主機的xxx漏洞 2. xxx主機的xxx漏洞 3. xxx主機的xxx漏洞 我們的操作項 1. 修復漏洞 2. 確認服務器是否重啟成功 3. 確認漏洞是否修復成功 需要你們配合的操作項 1. 啟動服務 2. 檢查程序功能是否正常 |

(2)開始修復

使用阿里云安全中心的一鍵掃描功能:

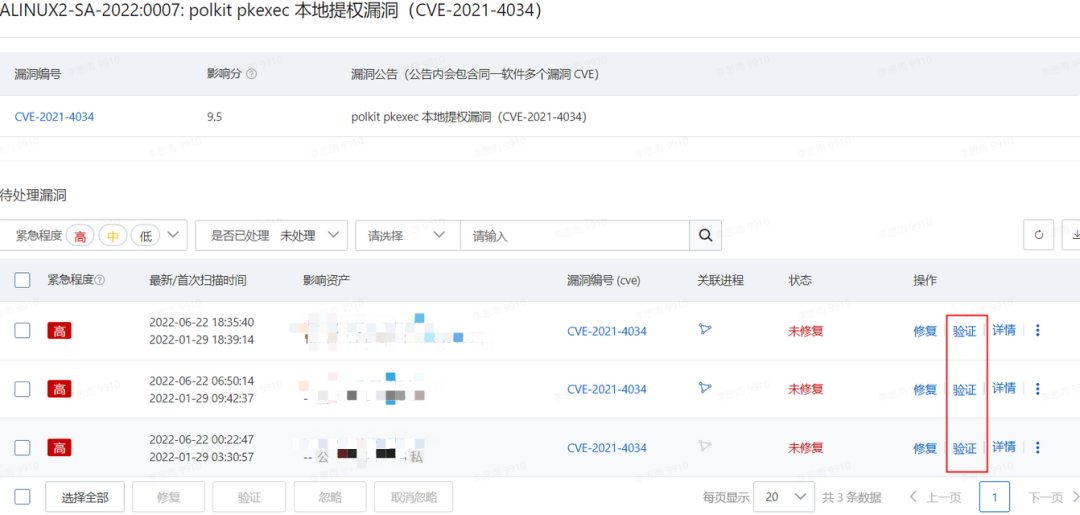

(3)驗證漏洞

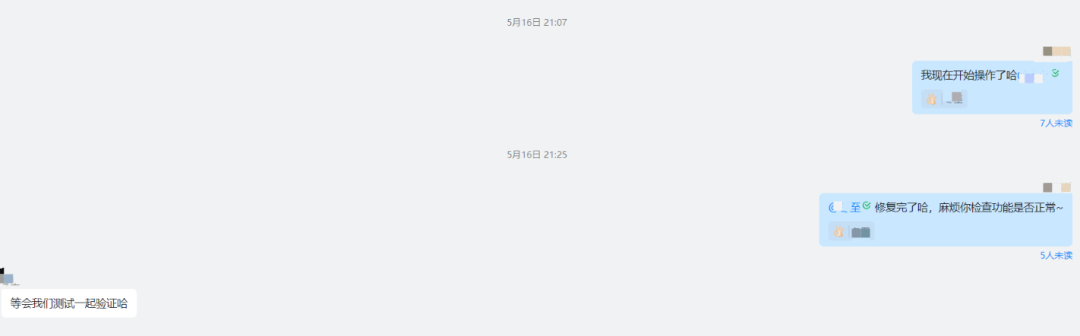

(4)通知供應商驗證功能

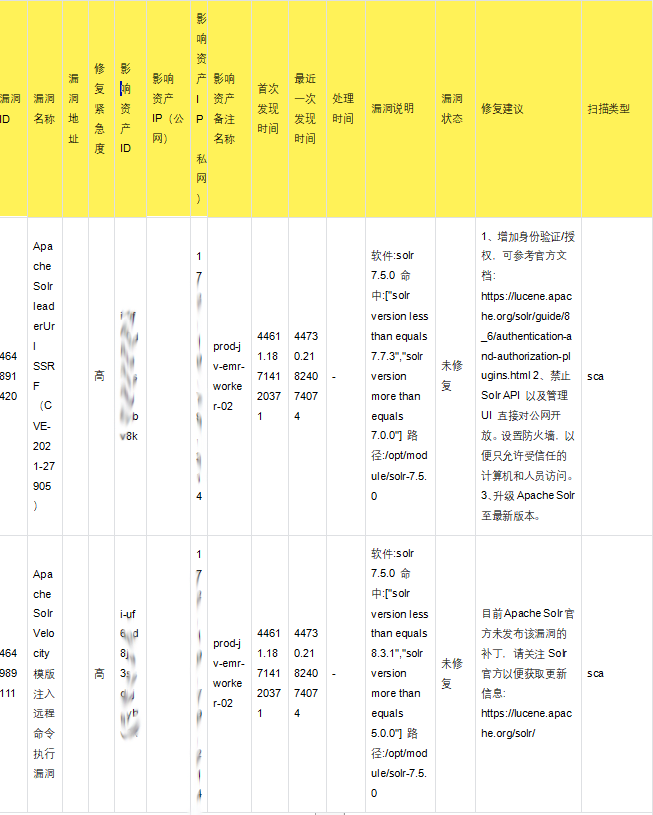

2、軟件漏洞

軟件漏洞由供應商來修復,與系統漏洞同理,測試環境完成修復并驗證各項功能后開始修復生產環境漏洞。

參考模板:

hello,xx,近期我們已經系統漏洞修復完成,表格中為軟件漏洞具體信息,麻煩安排下修復時間,近期可對測試環境進行修復,修復完成并完成驗證后再對生產進行修復,修復過程中有進度請及時與我同步。