GitHub Actions和Azure虛擬機正在被用于云挖礦

據The Hack News消息,GitHub Actions和Azure虛擬機 (VM) 正在被用于基于云的加密貨幣挖掘。這意味著,挖礦黑灰產已經開始將目光轉向云資源。

趨勢科技研究員 Magno Logan在一份報告中指出,“攻擊者可以濫用GitHub提供的運行器或服務器來運行組織的管道和自動化,通過惡意下載和安裝他們自己的加密貨幣礦工來輕松獲取利潤。”

GitHub Actions ( GHA ) 是一個持續集成和持續交付 (CI/CD) 平臺,允許用戶自動化軟件構建、測試和部署管道。開發人員可以利用該功能創建工作流,構建和測試代碼存儲庫的每個拉取請求,或將合并的拉取請求部署到生產環境。

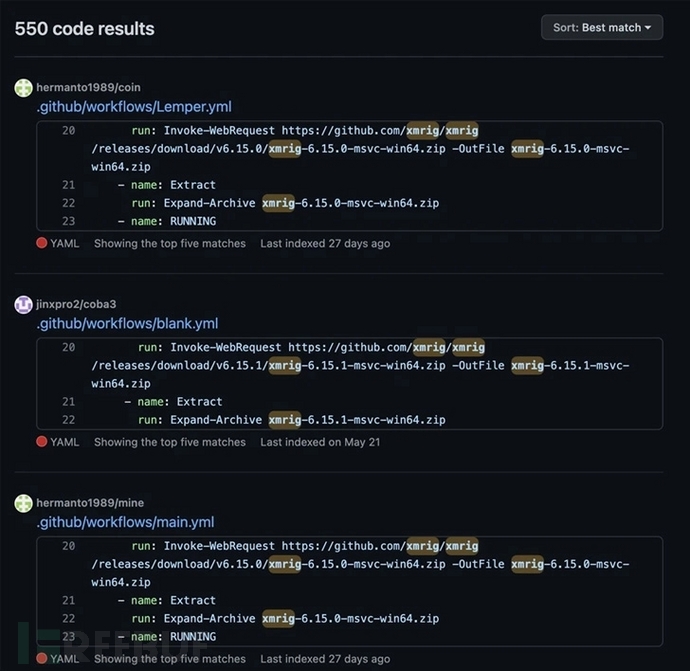

趨勢科技表示,它確定了不少于 1000 個存儲庫和 550 多個代碼示例,它們利用該平臺使用 GitHub 提供的運行器來挖掘加密貨幣。Microsoft 擁有的代碼托管服務已收到有關此問題的通知。

趨勢科技在11存儲庫中包含YAML腳本的類似變體,其中包含了挖掘門羅幣的命令。有意思的是,這些加密貨幣最終都指向同一個錢包,這表明它要么是單個演員的杰作,要么是一個協同工作的團隊。

基于云的加密貨幣挖掘

眾所周知,面向 Cryptojacking 的團體通過利用目標系統中的安全漏洞(例如未修補的漏洞、弱憑據或配置錯誤的云實現)滲透到云部署中。非法加密貨幣挖礦領域的一些著名參與者包括8220、Keksec(又名 Kek Security)、Kinsing、Outlaw和TeamTNT。

該惡意軟件工具集的另一個特點是使用終止腳本來終止和刪除競爭的加密貨幣礦工,以最好地濫用云系統為自己謀取利益,趨勢科技稱其為“為控制受害者資源而戰”。

也就是說,加密礦工的部署,除了產生基礎設施和能源成本外,也是安全狀況不佳的晴雨表,使攻擊者能夠將通過云配置錯誤獲得的初始訪問權武器化,以實現更具破壞性的目標,例如數據泄露或勒索軟件。

該公司在早些時候的一份報告中指出:“惡意攻擊者和團體不僅要和目標組織的安全系統、人員打交道,而且還必須相互競爭有限的資源。爭奪并保留對受害者服務器的控制權是這些組織工具和技術發展的主要驅動力,促使他們不斷提高從受感染系統中移除競爭對手的能力,同時抵制他們的攻擊。”