從Gartner的三次定義,看微隔離技術發展與演進

微隔離作為網絡安全行業的當紅技術,早已被業界所熟知。但是大家可能不知道,國際研究機構Gartner對微隔離(Microsegmentation)的名稱和定義已經進行過兩次修改。Gartner為什么這么做?微隔離的最新定義又意味著什么?

首次提名:軟件定義的隔離

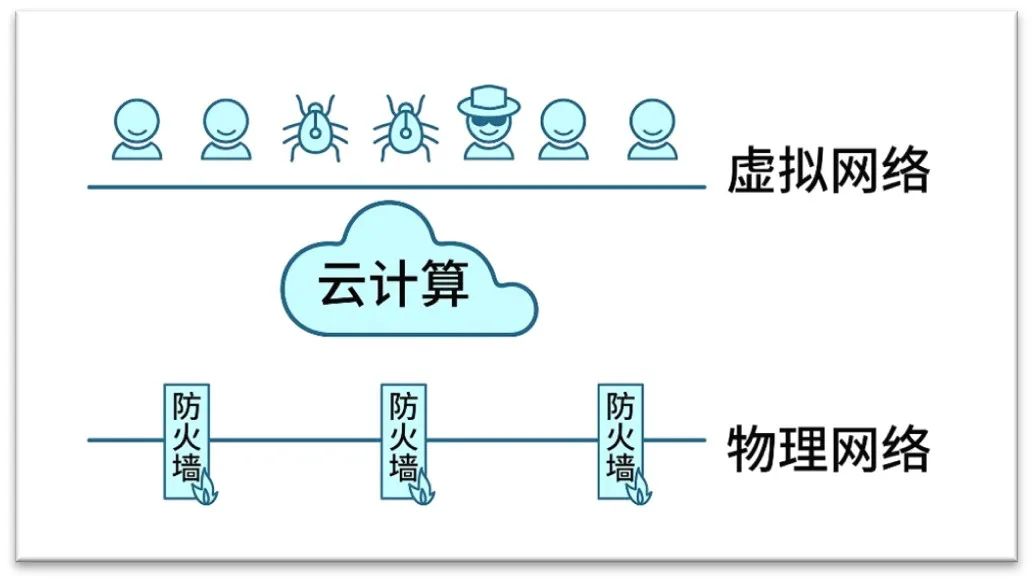

在網絡應用的初期,其在邏輯上就是一條線,網絡上的主機彼此自由通信。這樣的網絡是沒有內部結構的,看起來高效,但是有兩個大的問題。第一是不安全,好人壞人都在一起,正常流量和惡意代碼相互混淆。第二個問題是擁擠,各種流量都在一起,讓網絡變得很低效,無法有效管理和運維。這個時候,網安領域上一代明星產品——防火墻閃亮登場。防火墻把網絡分成了不同的網段(segment),從而把特定的流量限制在特定網段上,這讓網絡比過去安全和高效得多。就靠這個殺手級應用,防火墻曾經一度占據全球網安市場的半壁江山。

隨著云計算時代的到來,對防火墻的應用提出巨大挑戰。云計算網絡是在物理網絡之上構建起來的虛擬化網絡,真正負責業務處理的網絡是這個虛擬化網絡,而底層的物理網絡上跑的都是封裝之后的無意義的數據報文。云內的虛擬化網絡不但是虛擬的,而且還非常動態,這是它與傳統網絡最大的不同,這個網絡可以根據需要隨意的構建,靈活程度前所未有。防火墻作為一種硬件產品,被云計算阻擋在真實的業務網絡之外,而它的變種——虛擬防火墻,也因為繼承了防火墻復雜繁瑣的體系架構,很難適應靈活多變的軟件定義網絡。

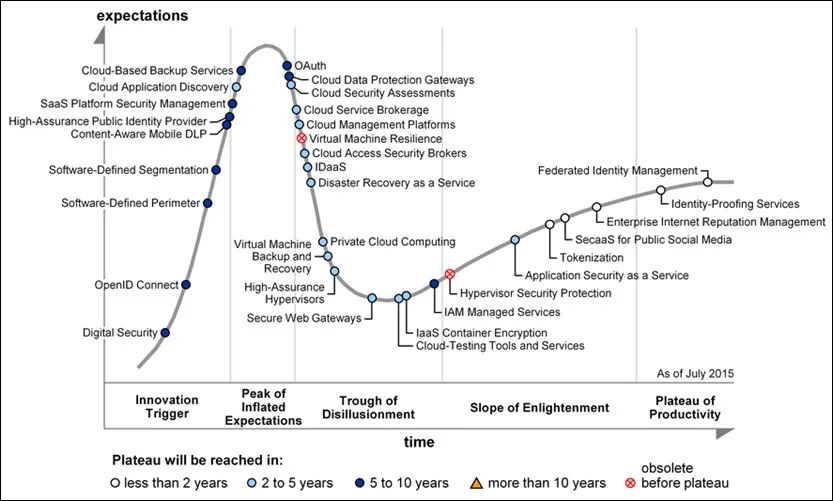

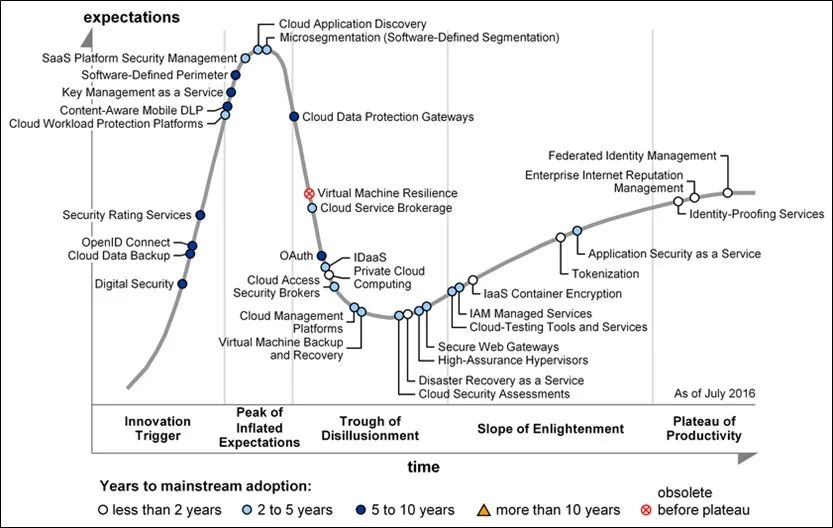

正是在這樣的背景下,微隔離在2015年首次被Gartner正式提出,并被賦予第一個名稱:軟件定義的隔離(軟件定義的分段,software-defined segmentation)。跟微隔離一起出現的,還有SDP(軟件定義邊界)。此時此刻,微隔離的價值正如其名,它是軟件定義的,在云計算的環境中可以按需部署,從而為云計算網絡帶來了更靈活的安全性和可管理性。

二次定義:微隔離(微分段)

但沒多久,Gartner就把software-defined segmentation 更名為Microsegmentation,也就是我們現在所熟知的微隔離(微分段)。這次更名,事實上也反映出Gartner對微隔離的定位發生了微妙的調整。

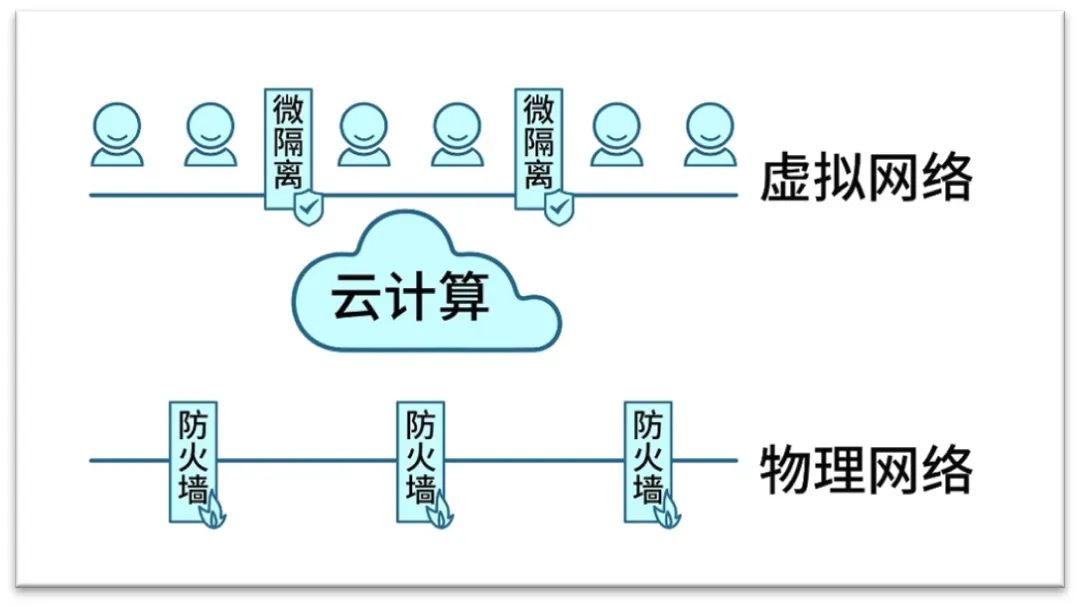

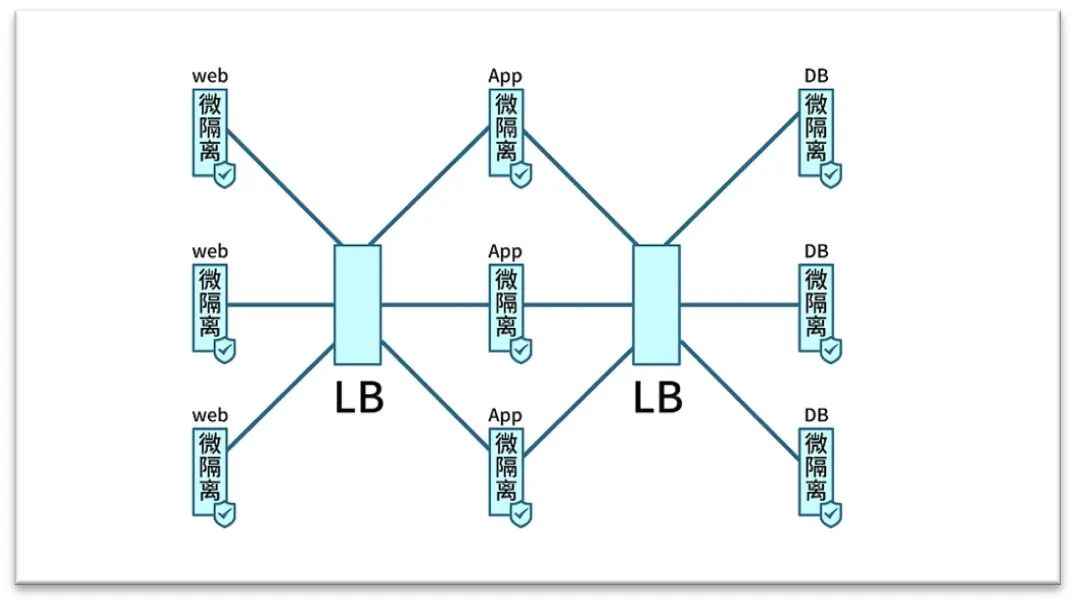

微服務時代的到來讓本來就極為復雜的數據中心網絡變得更加復雜,大量的東西向訪問縱橫交錯。此時也正是APT和勒索病毒肆虐之時,人們對“東西向安全前所未有的關注。而防火墻本來是用來做大網段隔離的(MacroSegmentation),它的架構非常重,一般來說只能用來看大門和在內部分幾個大區。要利用防火墻做細粒度訪問控制,從部署難度到部署成本上都是不可接受的。這個時候,微隔離的那種極為輕量級的技術結構,細粒度到容器級,可以隨需構建隨需部署的訪問控制能力就變得彌足珍貴。

在這個階段,微隔離的軟件定義能力已經不是核心的價值了,而是其微細控制能力。所以,微隔離就成為了這項技術真正被業界所熟知的名字,并且一直沿用至今。薔薇靈動也就是在這個時候開始微隔離的技術研究工作。

再次改名:基于身份的隔離

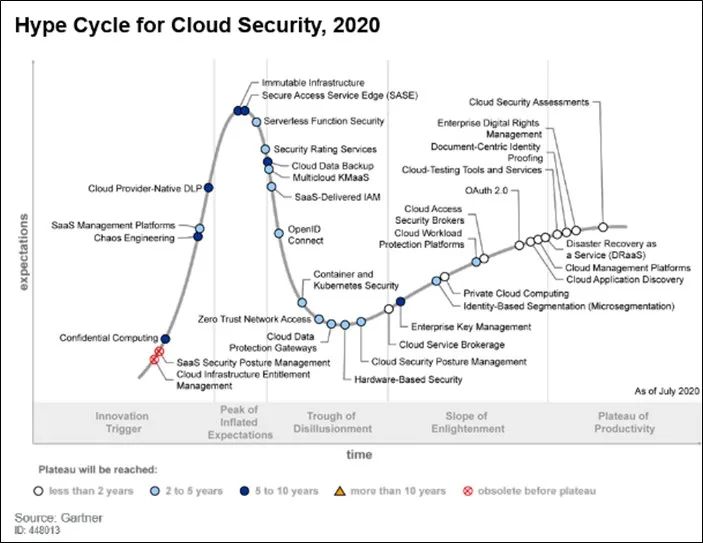

隨著應用的發展,Gartner在2020年對微隔離的名稱和定義再次進行調整,這次調整的背景和零信任緊密相關。

網絡安全一直以來是兩個流派,管控派和攻防派。攻防派的目標就是識別威脅,但威脅的變化非常快,在安全人員了解這個新變種之前它又可以干很多壞事,而研究一種惡意代碼特征所需要的時間和資源相較創造一種惡意代碼要高出無數個數量級。攻防之間的這種不對稱,事實上讓防御者一直處于一種非常被動的地位。

在此背景下,管控派開始受到行業更廣泛的關注。管控派的理念是不管“壞人”怎么樣,只研究好人該干什么,只要不是系統充分認知的“好人”和好的行為就統統干掉。那么問題來了,管控派要如何表達“好人”這個概念呢?

在網絡安全領域,一直以來我們用的都是五元組,也就是源和目的的IP地址和端口以及傳輸協議。但是IP地址本質上只是個通信參數,它無法描述業務屬性和身份信息。在過去,網絡相對靜態的時候,我們還可以用IP近似替代身份(而這恰恰是很多網絡攻擊所利用的點),但是隨著網絡日益靈活多變,遠程互聯,公有云,物聯網等基礎設施的廣泛部署,IP地址已經完全失去了身份意義。

我們必須把隔離和分段這種網絡安全的核心動作構建在一種新的參數之上,也就是身份標識(ID)。所以,微隔離的新名字就是ID-BASED SEGMENTATION,可以稱之為基于身份的隔離(基于身份的網絡分段)。

所謂基于身份的隔離,顧名思義,就是說過去的網絡隔離是面向IP的,現在的網絡隔離是面向ID的。看起來是一個字母的區別,但是背后代表的技術內涵有著本質不同。我們能進行基于IP地址的隔離,事實上有個默認假設,那就是我們所要進行訪問控制的資源一定有著網絡位置上的確定性。但是在今天,隨著云計算的廣泛使用,特別是隨著遠程辦公和BYOD的盛行,地址不再唯一確定。

在這樣的背景下,IP已經逐漸變得只有通信價值而基本沒有什么安全價值了,網絡安全在這個時候又面臨著一場史無前例的顛覆性危機。而這個時候,微隔離再一次挺身而出。我們發現,微隔離這個技術是在云計算時代出現的,它從誕生之日起就是在軟件定義網絡(SDN)環境下工作的。微隔離從來就認為網絡地址是個不穩定參數,所以微隔離技術(真正的微隔離技術)都是面向ID的而不是IP。這個本來為應對SDN而設計的技術特征,在零信任時代,忽然煥發出了始料未及的光彩。

安全人員發現,微隔離可以有效解決當下基于IP的網絡安全技術所面臨的難題,從而成為了大家所熟知的零信任三個核心技術基石之一。換言之,在今天,軟件定義也好,微細的控制能力也好,都已經不再是微隔離為網絡安全能做的主要貢獻,能夠面向身份去定義網絡,去進行訪問控制,才是微隔離最大的價值。所以,才有了這次更名,Gartner的意思很明確,微不微的不重要,面向ID才是王道!

從軟件定義的隔離,到微隔離,再到基于身份的隔離,微隔離的三次更名,事實上代表了最近十年網絡安全發展的歷史,代表了技術進步的方向。網絡安全先后面臨了虛擬化,APT,以及數字化時代的幾輪沖擊,微隔離技術都發揮了積極的作用。而最有意思的地方在于,微隔離本身沒有變,這個技術從誕生之日到今天,它的核心能力和技術結構就一直是這樣,只不過人們越來越發現這個技術能給我們帶來的價值比想象的要更多。

三次更名,其實代表了行業對微隔離這項技術的三次認知深入,也表現出了微隔離這項技術應用范圍的三次擴展。今天的微隔離技術,正在成為整個零信任安全體系的基石。

https://www.lab.cn/post/the_bvp47_a_top-tier_backdoor_of_us_nsa_equation_group/