安卓用戶注意了!黑客利用“一次性”賬戶開展詐騙

一個針對SMS電話驗證帳戶 (PVA) 服務的分析發現,一個基于僵尸網絡的流氓網站關聯了數千部受感染的安卓手機,這再次揭露了依托SMS進行賬戶驗證的漏洞。

SMS PVA服務自2018年流行以來,為用戶提供可在其他在線服務和平臺注冊的替代手機號碼,并幫助繞過基于SMS的身份驗證和單點登錄 (SSO) 機制來驗證新帳戶。

趨勢科技研究人員在上周發布的一份報告中表示: “黑客可以使用此類服務批量注冊一次性帳戶或創建電話驗證帳戶,以此進行欺詐和其他犯罪活動。”

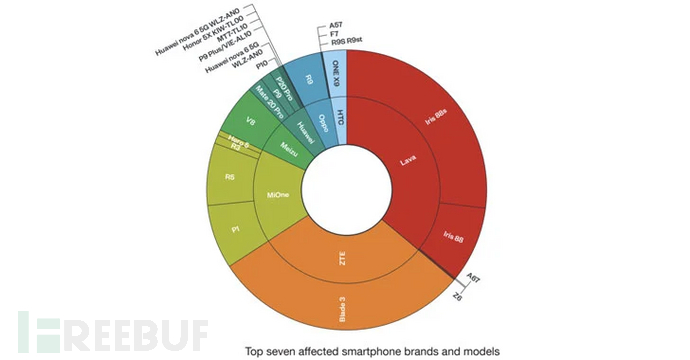

該公司收集的遙測數據顯示,大部分感染案例位于印度尼西亞(數量約為47357),其次是俄羅斯(數量約為16157)、泰國(數量約為11196)、印度(數量約為8109)、法國(數量約為5548)、秘魯(數量約為4915)、摩洛哥(數量約為4822)、南非 (數量約為4413)、烏克蘭 (數量約為2920) 和馬來西亞 (數量約為2779)。

大多數受影響的設備是由Lava、中興、Mione、魅族、華為、Oppo和HTC等原始設備制造商組裝的廉價安卓手機。

下載了SMS攔截惡意軟件的安卓手機提供了一項名為 smspva[.]net的特殊服務,研究人員懷疑安卓手機感染主要是利用以下兩種方式:一是通過用戶意外下載的惡意軟件;二是通過在制造過程中預裝到設備中的惡意軟件,這意味著供應鏈環節出現了問題。

據說,VPA服務地下市場除了擁有超100 多個國家/地區的電話號碼外,還通過API在各種平臺上宣傳“批量虛擬電話號碼”以供使用。

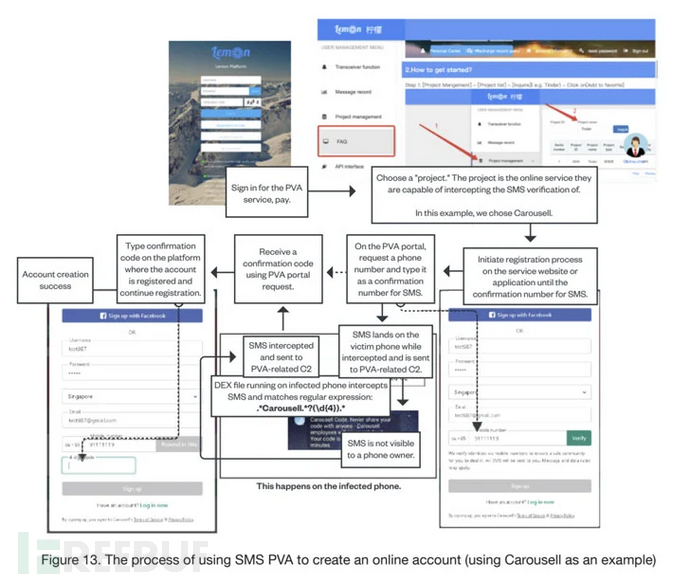

Guerrilla惡意軟件(“ plug.dex ”)就其本身而言,主要是用來解析感染安卓手機上接收到的 SMS消息,根據遠程服務器接收到的特定搜索模式檢查它們,然后將與這些表達式匹配的已經泄露的消息重新傳回服務器。

研究人員說:“惡意軟件還是比較’低調’,只收集與請求的應用程序匹配的文本消息,這可以讓它秘密地長時間繼續這種活動。如果SMS PVA服務允許其客戶訪問受感染手機上的所有消息,那么設備持有人很快就會發現這些問題。”

在用戶注冊的時候,在線門戶網站通常通過交叉檢查用戶的位置(即IP地址)與他們的電話號碼來驗證新帳戶,SMS PVA服務通過使用住宅代理和連接到所需的平臺的VPN來繞過這個限制。

更重要的是,這些服務只出售賬戶注冊時所需的一次性確認碼,僵尸網絡運營商在未經所有者知情和同意的情況下,使用大量受感染設備接收、檢查和報告短信驗證碼。

換句話說,僵尸網絡可以輕松訪問不同國家的數千個手機號碼,讓犯罪團伙能夠大量注冊新賬戶并將其用于各種詐騙,甚至參與“協同造假行為”(即個人或者機構開設虛假賬號,偽裝成其他個人或者組織,發布虛假信息,試圖操縱公眾輿論的行為)。

研究人員說:“SMS PVA服務的存在進一步削弱了短信驗證作為帳戶驗證主要手段的完整性,即存在安全風險隱患。從SMS PVA能夠提供手機號碼的規模來看,確保有效性的常用方法是是不夠的,例如,將以前與帳戶相關聯的手機號碼或識別屬于VoIP服務或SMS網關的號碼列入黑名單。”

參考來源:

https://thehackernews.com/2022/02/hackers-exploit-bug-in-sms-verification.html?