Log4Shell漏洞攻擊分析,教育機構遭受攻擊量最高

2021年進入了尾聲,由于Log4Shell引發了網絡攻擊戰,自上個月發現該漏洞以來,每小時有數百萬次針對Log4j的攻擊,平均全球每個組織每周有925次網絡攻擊,達到了歷史的最高峰。

Check Point Research(CPR)在周一發布的報告中指出,Log4Shell攻擊是2021年企業網絡每周總體攻擊量同比增長50%的主要原因。

也就是說,在那個Java日志庫Apache Log4j中容易被利用的Log4Shell漏洞出現之前,今年就已經有望打破記錄了,由于該漏洞允許未經認證的遠程代碼執行(RCE)和完全接管服務器,就導致了該漏洞在短短幾個小時內被瘋狂利用。

CPR報告說,截至10月,勒索軟件的攻擊數量增加了40%,早期的數字顯示,全球每61個組織中就有一個受到勒索軟件的攻擊。

教育和科研機構遭受攻擊

CPR研究人員表示,教育和研究部門是2021年遭受攻擊量最高的部門,每個組織平均每周有1605次攻擊,這比2020年增加了75次。舉一個典型的例子,截至12月30日,高級持續性威脅(APT)Aquatic Panda利用Log4Shell漏洞工具攻擊很多大學,試圖竊取工業情報和軍事機密。

第二大被攻擊的部門是政府和軍事部門,每周有1136次攻擊:增加了47%。接下來是通信行業,每個組織每周有1079次攻擊,這增加了51%。

非洲和亞太地區遭受的攻擊最多

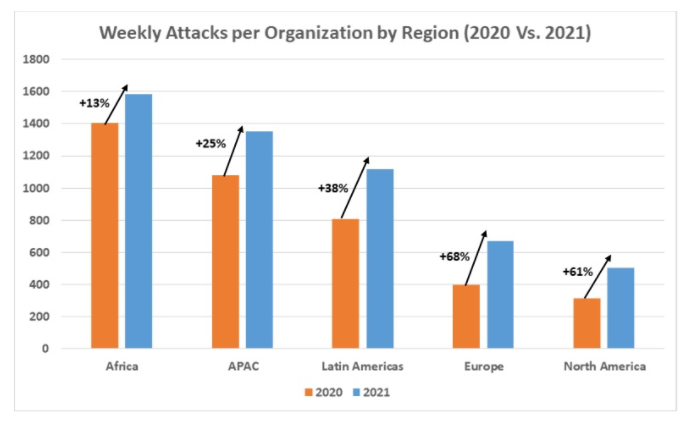

非洲去年經歷了歷史上最高的攻擊量,平均每個組織每周遭受1582次攻擊,這比2020年增加了13%。

如下圖所示,亞太地區每個組織的每周攻擊量增加了25%,平均每周攻擊量為1353次。拉丁美洲每周有1118次攻擊,增加了38%;歐洲每周有670次攻擊,增加了68%;而北美,每個組織每周平均有503次攻擊,受到的攻擊比2020年多61%。

一切都可能會被攻擊,所以要確保一切安全

CPR建議,在一個多應用混合使用的環境中,外圍攻擊無處不在,要采用足夠的安全措施來保護所有的東西。該公司表示,電子郵件、網頁瀏覽、服務器和存儲只是最基本的應用,移動應用程序、云和外部存儲一般也是必不可少的,連接的移動和終端設備以及物聯網(IoT)設備的合規性也應該進行重視。

此外,CPR建議,多云和混合云環境中的工作負載、容器和無服務器應用程序在任何時候都應該及時的進行檢查。

采用最合適的安全標準。及時采用最新的安全補丁防止黑客利用已知的漏洞進行攻擊,合理分割網絡,在網段之間應用強大的防火墻和IPS防護措施,遏制病毒感染在整個網絡中的傳播,并教育員工有效識別潛在的威脅。

CPR研究人員建議說:"很多時候,用戶的安全意識可以很好的防止攻擊的發生。要在員工的安全教育上下功夫,并確保如果他們看到了異常的內容,他們會立即向你的安全團隊進行報告。用戶教育一直是避免惡意軟件感染的一個重要因素"。

最后,及時采用先進的安全技術,目前還沒有一種單一的安全技術就可以保護組織免受所有威脅和所有攻擊的影響。然而,現在已經有了許多偉大的技術和想法,比如機器學習、沙箱檢測、異常檢測、內容解除和許多其他安全技術。

CPR建議企業要考慮兩個重要的組成部分:威脅提取(文件殺毒)和威脅模擬(高級沙盒)。每個安全措施都能提供獨特的保護,如果眾多元素一起使用的話,就能提供一個全面的解決方案,就可以在網絡層面和端點設備上直接攔截未知的惡意軟件。

本文翻譯自:https://threatpost.com/cyber-spike-attacks-high-log4j/177481/如若轉載,請注明原文地址。