RedLine 信息竊取器的新變種!偽裝成Omicron 病例計數(shù)器傳播

據(jù)BleepingComputer消息,RedLine 信息竊取器的新變種正通過電子郵件進行傳播,以COVID-19 Omicron 病例計數(shù)器應(yīng)用程序作為誘餌。

RedLine 是一種商業(yè)化信息竊取程序,通常以Chrome 、 Edge 和 Opera 等流行網(wǎng)絡(luò)瀏覽器為目標實施攻擊活動。

2020年3月,RedLine 首次出現(xiàn)在俄羅斯暗網(wǎng)上。目前,該程序在暗網(wǎng)以大約 200 美元的價格出售,暗網(wǎng)絡(luò)市場超過一半的被盜用戶憑證均由其提供。

該惡意軟件正在積極開發(fā)和不斷改進,并使用多種分發(fā)方式進行廣泛部署 。

RedLine 的目標是存儲在瀏覽器上的用戶賬戶憑證、虛擬專用網(wǎng)密碼、信用卡詳細信息、cookies、IM內(nèi)容、FTP憑證、加密貨幣錢包數(shù)據(jù)和系統(tǒng)信息。

RedLine 的最新變體由Fortinet 分析師發(fā)現(xiàn),相較于之前版本,新變體在信息竊取功能的基礎(chǔ)上,做了改進并增加了幾項新的功能。

竊取信息的目標范圍更廣

新變種添加了更多信息點以進行滲出,例如:

- 顯卡名稱

- BIOS 制造商、識別碼、序列號、發(fā)布日期和版本

- 磁盤驅(qū)動器制造商、型號、總磁頭數(shù)和簽名

- 處理器 (CPU) 信息,例如唯一 ID、處理器 ID、制造商、名稱、主頻和主板信息

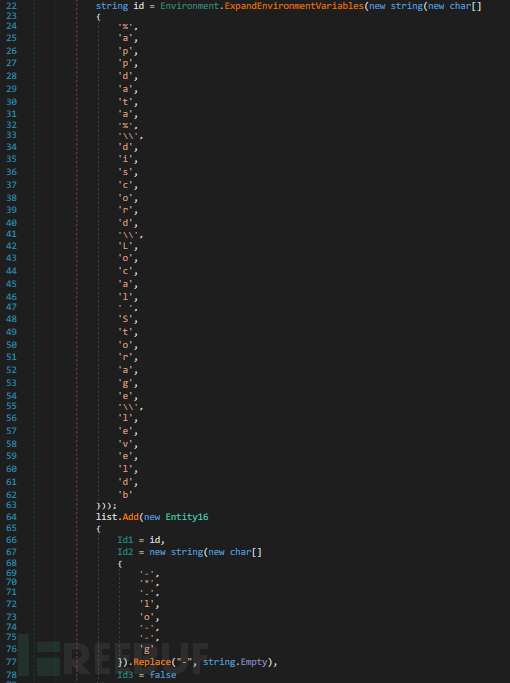

這些數(shù)據(jù)在"Omicron Stats.exe "誘餌被首次執(zhí)行時被獲取,該誘餌解壓了惡意軟件并將其注入vbc.exe中。

除了Omicron,新 RedLine 變體還針對 Opera GX 網(wǎng)絡(luò)瀏覽器等應(yīng)用程序。

此外,該惡意軟件已經(jīng)能通過搜索 Telegram 文件夾,定位圖像和對話歷史記錄,并將它們發(fā)送回攻擊者的服務(wù)器。之后對本地 Discord 資源進行詳細檢查,直到發(fā)現(xiàn)和竊取訪問令牌、日志和數(shù)據(jù)庫文件。

搜索 Discord日志的新 RedLine 變體

惡意軟件新變體活動特點

在分析新RedLine 變體活動時,研究人員發(fā)現(xiàn),英國的一個 IP 地址通過 Telegram 消息服務(wù),試圖指揮和控制其他計算機服務(wù)器。

“受控”的受害者分布在 12 個國家,但類似這樣的攻擊卻并未針對特定的組織或個人。

“此變體通過14588端口將 207[.]32.217.89 作為其 C2 服務(wù)器,該 IP 屬于 1GServers 。” Fortinet 報告解釋說 ,“在此變體發(fā)布后的幾周內(nèi),我們注意到一個 IP 地址 (149[.]154.167.91) 與此 C2 服務(wù)器通信。”

由于這是 RedLine 的新版本,我們應(yīng)該很快就能看到其他威脅者利用它來發(fā)起新的網(wǎng)絡(luò)攻擊。

參考來源:

https://www.bleepingcomputer.com/news/security/new-redline-malware-version-spread-as-fake-omicron-stat-counter/