超1200個網站使用MitM釣魚工具包,允許網絡犯罪分子繞過 2FA 身份驗證

據The Record 12月27日消息,研究人員發現1200個站點被部署網絡釣魚工具包,這些工具包能夠攔截雙因素身份驗證 (2FA) 安全代碼,并允許網絡犯罪分子繞過這一身份驗證。

這些工具包也稱為MitM(中間人)網絡釣魚工具包。近年來,主流科技公司為其客戶開通2FA 默認安全功能后,這些工具在網絡犯罪黑社會中變得非常流行。

2FA 默認功能的開通,直接導致了網絡釣魚者無法繞過2FA 程序,被盜的憑證變得毫無用處。

至少從 2017 年起,威脅行為者開始采用新工具,用來應對這種賬戶安全保護的新技術趨勢。威脅者開始通過竊取通過用戶認證的cookies來繞過2FA,這些cookies是用戶在2FA程序完成后登錄賬戶時創建的瀏覽器文件。

通常情況下,網絡犯罪分子依靠一類被稱為“信息竊取器”的惡意軟件,從他們設法感染的計算機中竊取這些身份驗證 cookie 文件。

還有一種竊取特殊的竊取方式,那就是不依賴于受惡意軟件感染的計算機,即在文件從網絡服務提供商傳輸到用戶計算機的傳輸過程中實施偷竊。

實時網絡釣魚 VS 中間人網絡釣魚

在過去的幾年里,網絡犯罪分子一直在不斷調整他們的舊式網絡釣魚工具包,以便繞過 2FA 程序,主要通過以下兩種方式。

第一種稱為“實時網絡釣魚”,當用戶在訪問釣魚網站時,需要釣魚者在Web 面板前與用戶進行實時互動。

一旦用戶在網絡釣魚站點上輸入他們的憑據,釣魚者就會使用這些憑據在真實站點上對自己進行身份驗證。

當攻擊者面臨 2FA 挑戰時,他只需按下一個按鈕,提示用戶輸入實際的 2FA 代碼(通過電子郵件、短信或身份驗證器應用程序接收),然后在真實站點上收集并輸入 2FA 令牌,以建立其系統與受害者帳戶之間的合法連接。

實時網絡釣魚工具一般用于入侵網絡銀行門戶,用戶登錄會話的活躍時間頂多也就幾分鐘,而且每次重新認證請求都需要另一個2FA 代碼。

因此,使用實時網絡釣魚的攻擊者不會費心收集身份驗證 cookie,而是立即從帳戶中竊取用戶資金,然后擦除他們的訪問痕跡。

然而,像電子郵件、社交媒體和游戲等類型賬戶,則有著更寬松的用戶登錄會話時長,它們創建的認證cookies有時會在幾年內有效。

這為攻擊者預留出了更多的時間,甚至可以在用戶不知情的情況下,以一個更穩定和不會被檢測的方式訪問其賬戶。

這一特征,使得不想涉足分發信息竊取惡意軟件的攻擊者,更樂于使用中間人網絡釣魚工具。

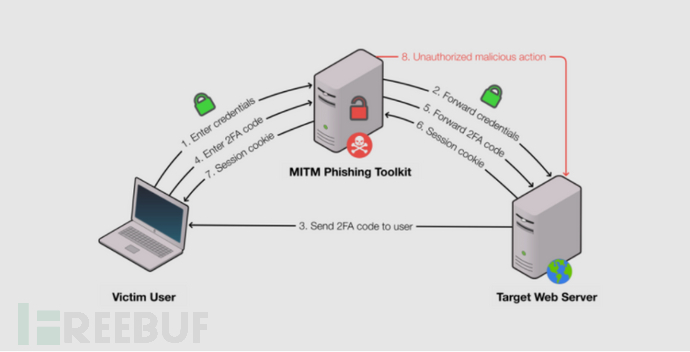

攻擊者通過使用反向代理的釣魚工具包,在受害者、網絡釣魚站點和合法服務商之間轉發流量。

在MitM 網絡釣魚站點上進行身份驗證的用戶,實際上登錄到了一個合法站點,但由于所有流量都通過反向代理系統,攻擊者因此截獲了身份驗證 cookie 的副本,繼而對該副本進行濫用或轉售。

從某種意義上說,中間人網絡釣魚工具包是不需要人工操作的實時網絡釣魚工具包,因為一切都是通過反向代理自動完成。

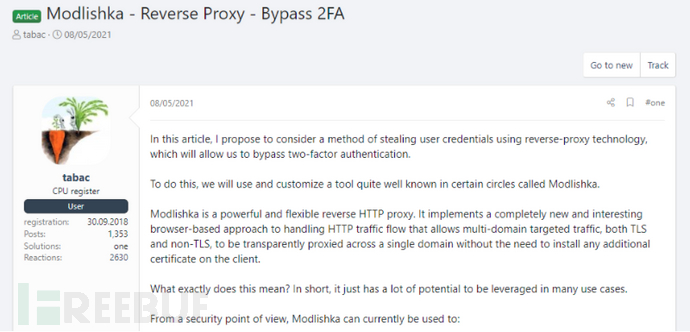

具有諷刺意味的是,現如今許多此類 MitM 網絡釣魚工具包,都基于安全研究人員開發的工具,例如 Evilginx、 Muraena和 Modlishka。

MitM 網絡釣魚工具包越來越受歡迎

在上個月發表的一項研究中,來自石溪大學和安全公司 Palo Alto Networks 的學者表示,他們分析了這三個 MitM 網絡釣魚工具包的 13 個版本,并為通過其中一個工具的網絡流量創建了指紋。

他們利用研究成果開發了一種名為PHOCA的工具 ,該工具可以檢測網絡釣魚站點是否正在使用反向代理,這是攻擊者試圖繞過 2FA 并收集身份驗證 cookie 的跡象。

研究人員表示,經 PHOCA 檢測發現,2020年3月至2021年3月期間,網絡安全社區報告為網絡釣魚站點的 URL中,發現1220個站點使用了 MitM 網絡釣魚工具包。

根據 RiskIQ 研究員Yonathan Klijnsma 提供統計數據,2018年底至2019年初運行反向代理的網絡釣魚站點大約200個,與最新數據相比,這一數字有了顯著增長。

表明類似 MitM 網絡釣魚工具包在網絡犯罪生態系統中逐漸流行起來。

此外,這類工具包大多數黑客可以免費下載,且易于運行。黑客論壇上有大量的教程及協作請求,來幫助威脅者熟悉這種新技術。

目前,隨著 2FA 在在線服務中得到更廣泛的采用,越來越多的威脅者將 MitM 技術納入其釣魚工具包中。這也是為什么該類型相關研究需要先行。

關于這項研究的更多信息,研究人員上個月在 ACM CCS 2021 安全會議上展示了他們的研究成果。

報告PDF下載:“捕獲透明網絡釣魚:分析和檢測 MITM 網絡釣魚工具包”

參考來源:

https://therecord.media/more-than-1200-phishing-toolkits-capable-of-intercepting-2fa-detected-in-the-wild/?__cf_chl_jschl_tk__=D8m4gVZn8Sh79UDWl7Z9H5zaG6..xSrQ88XvSE8sKIo-1640833062-0-gaNycGzNCj0