實驗表明,易受攻擊的蜜罐可以在 24 小時內被攻破

Palo Alto Networks的研究人員部署了一個由 320 個節點組成的蜜罐基礎設施,以對公共云服務的攻擊進行分析。結果發現,320 個蜜罐中有 80% 在 24 小時內被攻破,其它蜜罐也都在一周內被攻破。

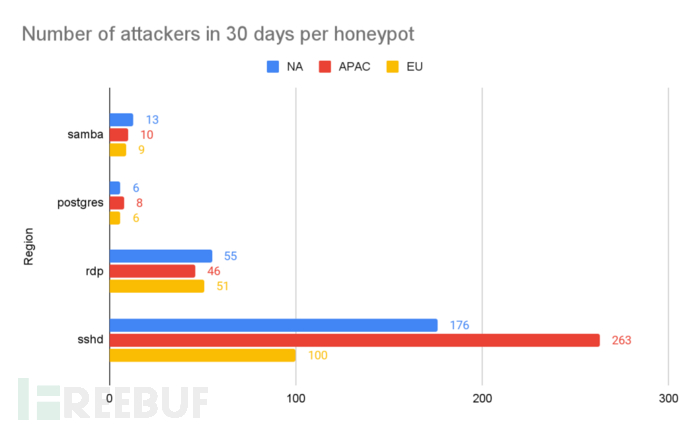

研究人員在這一設施內設置了多項實例,包括暴露遠程桌面協議 (RDP)、安全外殼協議 (SSH)、服務器消息塊 (SMB) 和 Postgres 數據庫系統。他們故意在其中配置了一些使用弱憑證的帳戶,例如 admin:admin、guest:guest、administrator:password。當攻擊者通過其中一個憑證成功進行身份驗證并獲得相應的訪問權限時,蜜罐將被重置并重新部署。專家根據結果,發現:

- 受攻擊最多的是 SSH

- 受攻擊最多的 SSH 蜜罐在一天內被攻破 169 次

- 每個 SSH 蜜罐平均每天被入侵 26 次

- 專家觀察到,研究人員部署的 80 個 Postgres 蜜罐,被一名攻擊者破壞了其中的96%,并且所有實例都在 30 秒內被黑客入侵。

- 85%的攻擊者IP只在一天內被觀察到,這表明基于第三層IP的防火墻對這些攻擊是無效的,因為攻擊者輪流使用相同的IP來發動攻擊

根據統計,安全外殼協議 (SSH)受攻擊次數最多

專家們分析了不同實例首次被攻破的時間,發現Samba為2485分鐘,RDP為667分鐘,Postgres為511分鐘,SSHD為184分鐘。此外,專家們還關注了針對同一實例,兩次連續入侵之間的平均時間,平均入侵時間與針對該實例的攻擊者數量成反比。通常越是容易被攻擊的目標,會吸引越多的攻擊者。但為了盡可能多地爭奪資源,攻擊者一般會試圖清除其他同行(如Rocke、TeamTNT)留下的惡意軟件或后門。

在最終形成的報告中,專家們認為,易受攻擊的網絡服務對于公共云來說并不新鮮,但由于這寫服務大多與其它服務相連,任何攻擊都可能導致整個云端系統的正常運行。

為此,Palo Alto Networks發布了針對云服務的保護措施:

- 創建保護特權端口的防護工具

- 創建審計規則,監測所有開放的端口和暴露的服務

- 創建自動響應和補救規則,自動修復錯誤配置

- 部署新一代防火墻,如VM系列或WAF,以阻止惡意流量

參考來源:https://securityaffairs.co/wordpress/124959/hacking/vulnerable-honeypot-exposure-analysis.html