CISA創(chuàng)建了已知被利用的漏洞目錄 并命令聯(lián)邦機(jī)構(gòu)及時(shí)進(jìn)行修補(bǔ)

美國網(wǎng)絡(luò)安全和基礎(chǔ)設(shè)施安全局今天建立了一個(gè)公開的已知被利用的漏洞目錄,并發(fā)布了一個(gè)具有約束力的操作指令,命令美國聯(lián)邦機(jī)構(gòu)在特定的時(shí)間框架和期限內(nèi)修補(bǔ)受影響的系統(tǒng)。該目錄目前列出了306個(gè)漏洞,其中一些老漏洞是2010年就被發(fā)現(xiàn),但現(xiàn)在仍在外部被利用。

這其中包括思科、Google、微軟、蘋果、甲骨文、Adobe、Atlassian、IBM和其他許多大小公司的產(chǎn)品的漏洞。

對于今年披露的漏洞(CVE代碼為CVE-2021-*****),CISA已經(jīng)命令各美國聯(lián)邦機(jī)構(gòu)在2021年11月17日前應(yīng)用補(bǔ)丁。

對于更早的漏洞,各機(jī)構(gòu)必須在2022年5月3日之前修補(bǔ)系統(tǒng)。

"這些漏洞給各機(jī)構(gòu)帶來了重大風(fēng)險(xiǎn)。必須積極補(bǔ)救已知的被利用的漏洞,以保護(hù)聯(lián)邦信息系統(tǒng)和減少網(wǎng)絡(luò)事件,"CISA今天在一個(gè)具有約束力的操作指令中說。

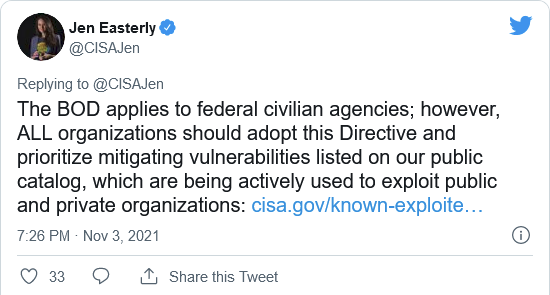

在今天宣布該機(jī)構(gòu)的新努力的推文中,CISA主任Jen Easterly說,雖然具有約束力的操作指令只能迫使美國聯(lián)邦機(jī)構(gòu)采取行動(dòng),但實(shí)際上所有組織都應(yīng)采取行動(dòng),修補(bǔ)列出的漏洞,因?yàn)橥瑯拥穆┒匆脖挥脕砉羲饺藢?shí)體。

在一份新聞稿中,CISA還表示,他們計(jì)劃在新的漏洞被積極利用時(shí)向數(shù)據(jù)庫添加新條目。

為此CISA還提供了一個(gè)RSS源,讓IT和安全團(tuán)隊(duì)隨時(shí)關(guān)注數(shù)據(jù)庫的新條目。

了解更多:https://www.cisa.gov/known-exploited-vulnerabilities-catalog