調(diào)查表明一個惡意僵尸網(wǎng)絡自從2019年以來勒索2470多萬美元

根據(jù)調(diào)查,一個名為MyKings的惡意僵尸網(wǎng)絡的團伙通過 “剪貼板劫持者”勒索了2470多萬美元。

MyKings僵尸網(wǎng)絡于2016年首次被發(fā)現(xiàn),是近年來最為猖獗的惡意軟件攻擊之一。

MyKings僵尸網(wǎng)絡也被稱為Smominru或DarkCloud僵尸網(wǎng)絡,通過掃描互聯(lián)網(wǎng)尋找運行過時軟件并暴露在互聯(lián)網(wǎng)上的Windows或Linux系統(tǒng)。

MyKings團伙利用未打補丁的漏洞感染這些服務器,然后在他們的網(wǎng)絡內(nèi)橫向移動。

根據(jù)Guardicore、Proofpoint、奇虎360、Carbon Black和Sophos多年來發(fā)布的調(diào)查報告,都將MyKings描述為過去十年中創(chuàng)建的最大的惡意僵尸網(wǎng)絡之一,受感染的系統(tǒng)數(shù)量甚至超過50萬個。

在最初的幾年,僵尸網(wǎng)絡主要以在受感染主機上部署隱藏的Monero加密貨幣挖礦而聞名,其目的是為運行僵尸網(wǎng)絡的團隊獲取收益。

安全服務提供商Proofpoint公司在2018年1月發(fā)表的一份報告中估計,根據(jù)他們在與該團伙有關的一些錢包中發(fā)現(xiàn)的Monero基金,該團伙當時獲得的收入約為360萬美元。

這些年來,MyKings團伙的運作和惡意軟件技術都有所發(fā)展。僵尸網(wǎng)絡從一個簡單的黑客工具變成了一把邪惡的“瑞士軍刀”,它擁有各種模塊,可以在內(nèi)部網(wǎng)絡中移動,像蠕蟲一樣傳播,并執(zhí)行各種網(wǎng)絡攻擊。

MyKings剪貼板劫持者的崛起

Sophos公司在2019年發(fā)現(xiàn)的一個新模塊是一個“剪貼板劫持者”,當用戶復制或剪切一個看起來像加密貨幣地址的文本字符串時,就會感染其計算機的剪貼板。

Sophos說,當用戶粘貼字符串時,MyKings剪貼板劫持者篡改了粘貼操作,把用戶的地址換成了MyKings團伙控制的地址。

Sophos早在2019年就指出,該模塊并沒有那么成功或被廣泛使用,通過劫持剪貼板竊取加密貨幣并不是MyKings最賺錢的業(yè)務。

但安全服務商Avast公司在本周發(fā)布的一份報告中表示,自從2019年以來,MyKings似乎改進和完善了這個模塊,現(xiàn)在可以檢測20種不同加密貨幣的地址。

Avast公司研究人員表示,他們分析了6700多個MyKings惡意軟件樣本,識別并提取了該團伙用于籌集資金的1300多個加密貨幣地址。

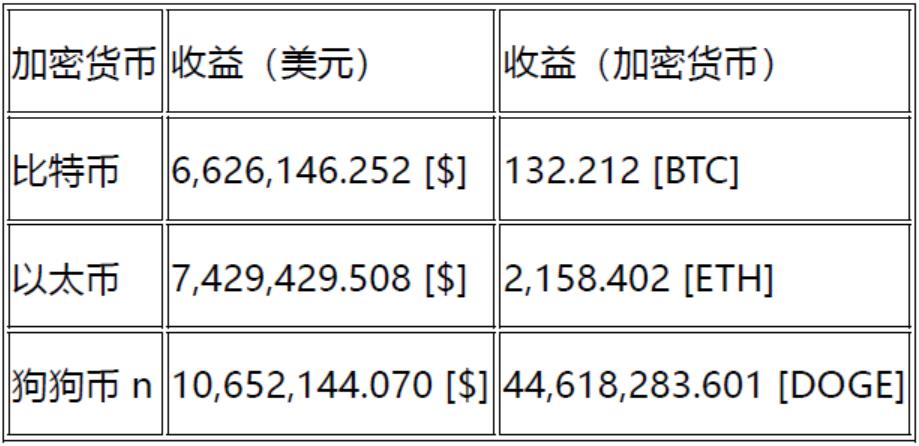

研究人員表示,在這些地址中,他們發(fā)現(xiàn)了超過2470萬美元的比特幣、以太幣和狗狗幣。

Avast公司惡意軟件分析師Jan Rubín和Jakub Kaloč表示:“我們認為這個數(shù)字實際上更高,因為這一數(shù)額只包括在惡意軟件中使用的20多種加密貨幣的其中三種加密貨幣獲得的收入。”

這兩位分析師表示,獲得一些資金與MyKings過去的加密貨幣挖礦活動有關,但絕大多數(shù)似乎來自剪貼板劫持者。

Avast公司表示,自從2020年初以來,其防病毒軟件檢測并標記了14.4萬臺計算機上的MyKings惡意軟件攻擊,但其攻擊的數(shù)量可能要高得多。

日前公布的調(diào)查報告徹底改變了惡意軟件分析師對這一僵尸網(wǎng)絡的看法。由于能夠進行大規(guī)模的攻擊,并且從這些操作中獲利,大量受感染的主機可以下載并運行MyKings團伙希望的額外負載,因此僵尸網(wǎng)絡已經(jīng)成為當今最危險的惡意軟件操作之一。