首個針對AWS Lambda無服務(wù)器平臺的惡意軟件出現(xiàn)了

據(jù)The Hacker News消息,第一個專門設(shè)計針對亞馬遜網(wǎng)絡(luò)服務(wù)AWS Lambda無服務(wù)器計算平臺的惡意軟件已經(jīng)在野外被發(fā)現(xiàn)。

資料顯示,亞馬遜云科技于 2014 年推出Serverless 計算服務(wù) Amazon Lambda,開創(chuàng)了業(yè)界先河,并持續(xù)根據(jù)客戶需求更新迭代。通過 Amazon Lambda,客戶無需預置或管理服務(wù)器即可運行代碼,覆蓋幾乎任何類型的應(yīng)用程序或后端服務(wù),且只需按照調(diào)用次數(shù)和使用的計算時間付費(按毫秒計算)。

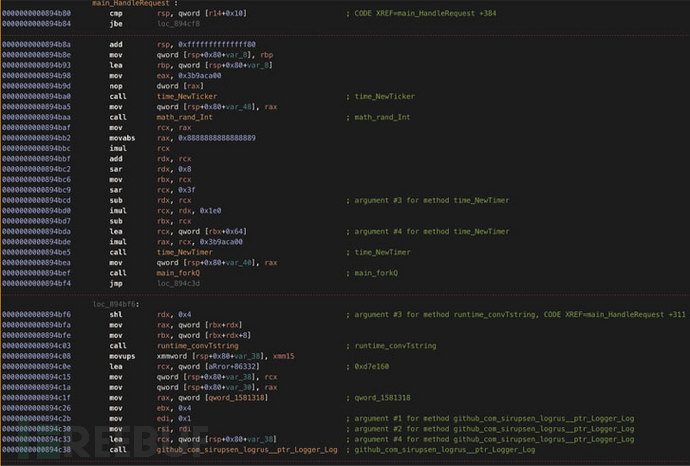

Cado Labs安全研究員Matt Mui表示,該惡意軟件使用更新的命令和控制流量地址解析技術(shù),以規(guī)避典型的檢測措施和虛擬網(wǎng)絡(luò)訪問控制。有意思的是,每次入侵之后該惡意軟件會將在域名之后加上一個“Denonia”的綽號。

2022年2月25日,某網(wǎng)絡(luò)安全公司將分析的文件上傳至VirusTotal 數(shù)據(jù)庫,命名為“python”,并打包成一個64位ELF可執(zhí)行文件。但是,這個文件名有點“名不副實”,因為Denonia 是用Go編程的,包含了XMRig加密貨幣挖礦軟件的定制變體。也就是說,初始訪問的模式是未知的,盡管有專家懷疑它可能涉及AWS Access 和Secret Keys的泄露。

該惡意軟件的另一個顯著特點是,它使用DNS over HTTPS (DoH)來與其命令和控制服務(wù)器 (“gw.denonia[.]xyz”) 進行通信,并通過在加密的DNS查詢中隱藏流量。

對于這一消息,亞馬遜特別強調(diào),“Lambda默認是安全的,AWS將繼續(xù)按設(shè)計運行”,而那些違反其可接受使用政策 (AUP) 的用戶將被禁止使用其服務(wù)。

雖然 Denonia是以AWS Lambda為目標進行針對性設(shè)計,因為在執(zhí)行之前它會檢查 Lambda的環(huán)境變量,但 Cado Labs 還發(fā)現(xiàn)它也可以在標準Linux服務(wù)器環(huán)境中運行。

Cado Labs公司表示,“研究人員描述的軟件沒有利用Lambda或任何其他AWS服務(wù)的任何弱點,由于該軟件完全依賴于以欺詐方式獲得的帳戶憑據(jù),因此將其稱為惡意軟件是對事實的歪曲,因為它本身缺乏未經(jīng)授權(quán)訪問任何系統(tǒng)的能力。”

值得注意的是,“python”并不是目前發(fā)現(xiàn)的唯一Denonia 樣本,Cado Labs此前還發(fā)現(xiàn)了另外一個樣本(名為“ bc50541af8fe6239f0faa7c57a44d119.virus ”),該樣本已在2022年1月3日上傳到VirusTotal數(shù)據(jù)庫。

Matt Mui表示“雖然第一個樣本沒有多少進攻性,因為它只運行加密挖礦軟件,但它展示了攻擊者如何使用先進的云特定知識來利用復雜的云基礎(chǔ)設(shè)施,并預示著未來潛在的、更加可怕的攻擊。”

參考來源:https://thehackernews.com/2022/04/first-malware-targeting-aws-lambda.html