棱鏡門從未消失 服務器后門威脅該如何應對?

盡管棱鏡門事件已經過去了近8年,但數據守衛的戰爭從未停止,服務器數據竊取及其罪魁禍首“后門程序”仍在肆虐。

關于棱鏡門

棱鏡計劃(PRISM)是由美國國家安全局自2007年起開始實施的絕密電子監聽計劃,2013年6月被前中情局(CIA)職員愛德華·斯諾登向多家媒體曝光,涉及多個國家、多個領域的機密數據竊聽。

在棱鏡門事件中,跟大眾最息息相關的是斯諾登向美國《華盛頓郵報》披露的服務器數據竊聽事件,根據斯諾登提交的資料,2007年-2013年6年間,美國國家安全局和聯邦調查局通過進入多家網絡巨頭的服務器,監控公民的秘密資料,影響人數過億。

盡管涉事方都矢口否認,但棱鏡門事件在全球范圍引起巨大影響,對服務器數據安全的保護也從企業和個人層面,提升到國家級戰略高度。

隔離環境≠絕對安全 棱鏡門就在身邊

曾有很多IT管理員認為,只要是物理隔離環境,即使服務器被感染后門程序,數據無法外發也形成不了威脅。但隨著黑客攻擊手段的進步,物理隔離環境也不再安全:

2021年10月據知名安全媒體「安全牛」報道,以色列內蓋夫本古里安大學網絡安全研究中心驗證了一種新的數據泄露機制,稱為LANTENNA Attack,該機制利用以太網電纜作為“傳輸天線”,從物理隔離系統中竊取敏感數據。該研究中心負責人Mordechai Guri博士進一步解釋說,LANTENNA是一種新型電磁攻擊,其工作原理是通過物理隔離計算機中的后門程序收集敏感數據,然后通過以太網電纜發出的無線電波編碼,附近的軟件定義無線電(SDR)接收器以無線方式攔截信號,解碼數據,并將其發送給相鄰房間的攻擊者。

除了電磁攻擊外,聲音、熱感、光學和震動等多種邊信道攻擊方法,以及給供應鏈提供的設備維護通道,都可以導致隔離環境的數據泄漏,因此隔離環境早已不再絕對安全。

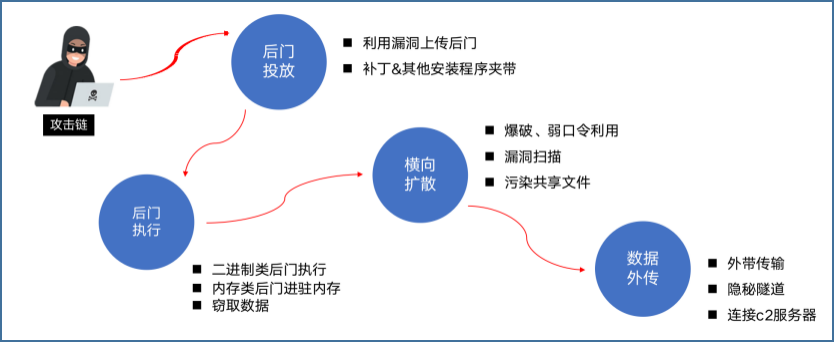

數據泄漏攻擊鏈

黑客一般利用漏洞上傳后門程序,除此之外,在補丁或者其他安裝程序中夾帶后門也成為常見的后門傳播途徑。成功入侵服務器后,二進制類后門(MSF、CobaltStrike、Mimikatz、Metasploit等)會執行并收集數據,再通過外帶傳輸、隱秘隧道等方式外傳數據,近期備受攻擊者追捧的內存馬webshell,執行方式更為隱蔽,其攻擊原理在內存中寫入惡意后門和木馬并執行,因為其利用中間件的進程執行某些惡意代碼,不會有文件落地,屬于無文件攻擊的一種,反病毒引擎很難發現,給檢測帶來巨大難度。

后門雖然隱蔽性強、難以發現,但是做好防上傳、防執行、早發現、防外連4項工作,就能有效防御后門利用,杜絕棱鏡門發生:

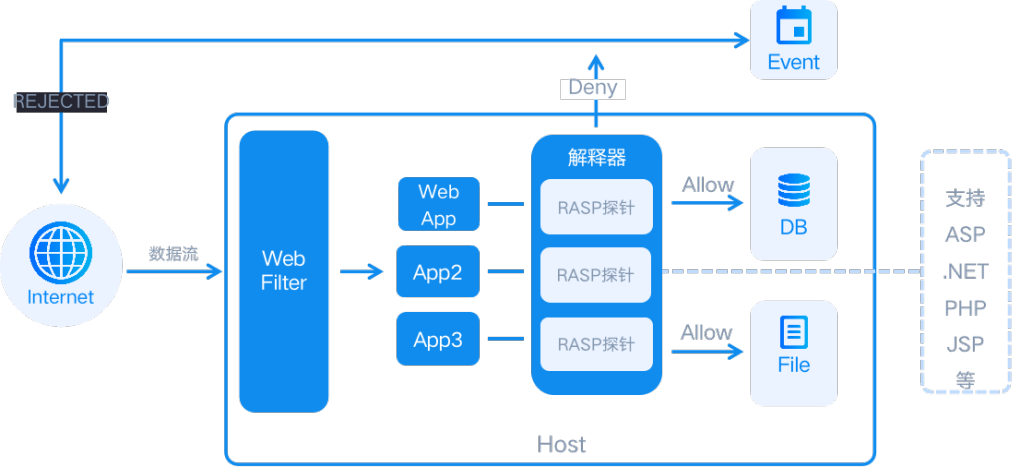

①防上傳:切斷后門上傳途徑

后門上傳的大部分途徑是web流量,但攻擊者一般會利用加密webshell等方式做流量混淆,因此一般的waf類設備比較容易被繞過,目前比較有效的方式是基于RASP技術保護WEB中間件,RASP插件一般作用于ASP、PHP、Java等腳本語言解釋器內部,通過HOOK函數的方式,通過跟蹤Web請求上下文識別可疑行為,針對性進行響應處置,能有效阻止利用漏洞上傳或創建后門程序。

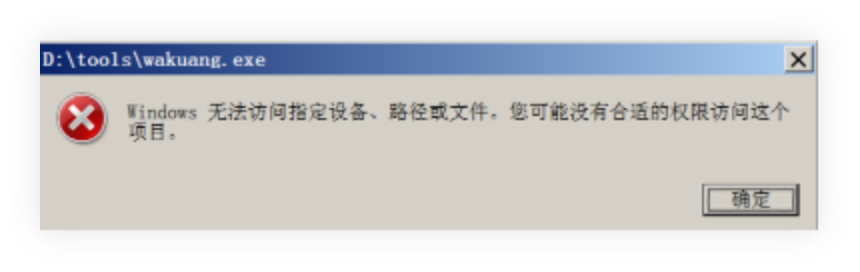

②防執行:免疫二進制后門

基于奇安信椒圖云鎖服務器安全管理系統(簡稱:云鎖)的【應用白名單功能】,可以自動學習已啟動應用清單,并綜合威脅情報、病毒告警等信息,可快速識別出可信應用白名單。啟用白名單防護策略后,后門程序、勒索病毒、挖礦病毒以及其他未知應用程序等非白名單應用將無法運行,從而實現對二進制后門免疫。

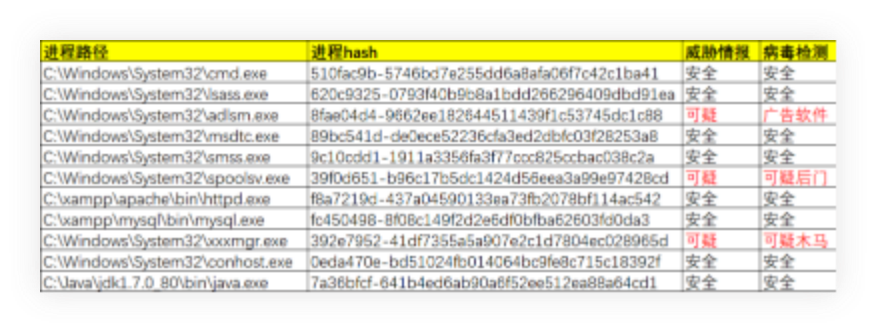

③早發現:及時體檢

在很多業務系統中存在后門程序已久,如果沒有阻止入侵,就應該早發現早治療,奇安信椒圖服務器安全管理系統基于特征+行為雙重檢測引擎,可以精準發現后門程序,并還原后門攻擊途徑。

④防外連:將危害降到最低

在后門防治中,切斷外連途徑是關鍵,一方面防止數據外泄,另一方面阻止失陷服務器橫向擴散,污染更多服務器資產。

除了后門外,部分原本可信的白應用也可能存在非法外連、傳輸數據的行為,基于奇安信椒圖云鎖服務器安全管理系統可以自動化識別進程外連詳情,包括目標ip、ip歸屬、域名、端口,并可以一鍵切斷,有效阻止非法外連,將失陷服務器的危害降到最低。

數據安全無小事,《中華人民共和國數據安全法》也于2021年9月1日起正式施行,無論是國家政策層面,還是實際業務層面,我們都應該在服務器端做好的數據安全工作,其中關鍵工作之一是要做好后門防治工作,杜絕服務器棱鏡門再次發生。

作者:李棟 奇安信云與服務器安全BG椒圖事業部副總經理,服務器安全資深專家