2021年上半年工業(yè)控制系統(tǒng)漏洞分析

隨著越來越多的企業(yè)通過將其工業(yè)流程連接到云計(jì)算來實(shí)現(xiàn)現(xiàn)代化,給攻擊者提供了更多途徑,通過勒索軟件攻擊來危害工業(yè)運(yùn)營。

根據(jù)Claroty最新發(fā)布的報(bào)告,隨著針對(duì)關(guān)鍵基礎(chǔ)設(shè)施和工業(yè)企業(yè)的高調(diào)網(wǎng)絡(luò)攻擊將工業(yè)控制系統(tǒng)(ICS)安全問題提升為一個(gè)主流問題,工業(yè)控制系統(tǒng)的漏洞披露也急劇增加。

該報(bào)告涵蓋了今年上半年披露的ICS和OT漏洞,不僅提供了關(guān)于工業(yè)設(shè)備中普遍存在的漏洞的數(shù)據(jù),還提供了圍繞它們的必要背景,以評(píng)估各自環(huán)境中的風(fēng)險(xiǎn)。

一、ICS安全研究和披露趨勢(shì)

1. ICS漏洞披露

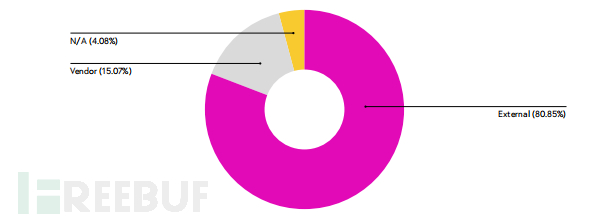

ICS漏洞披露正在顯著加速,揭示了在運(yùn)營技術(shù)(OT)環(huán)境中發(fā)現(xiàn)的安全漏洞的嚴(yán)重程度。2021年上半年披露了637個(gè)ICS漏洞,比2020年下半年披露的449個(gè)漏洞增加了41%。其中81%是由受影響供應(yīng)商的外部來源發(fā)現(xiàn)的,包括第三方公司、獨(dú)立研究人員、學(xué)者和其他研究組。此外,42名新研究人員報(bào)告了漏洞。

- 71%的漏洞被歸類為高危或嚴(yán)重漏洞,反映了暴露的高度嚴(yán)重性和影響性質(zhì)及其對(duì)運(yùn)營的潛在風(fēng)險(xiǎn)。

- 90%的攻擊復(fù)雜性較低,這意味著不需要特殊條件,攻擊者每次都可以重復(fù)成功。

- 74%的攻擊者不需要權(quán)限,這意味著攻擊者未經(jīng)授權(quán)且不需要訪問任何設(shè)置或文件;66%的攻擊者不需要用戶交互,例如打開電子郵件、單擊鏈接或附件或共享敏感的個(gè)人或財(cái)務(wù)信息。

- 61%是可遠(yuǎn)程利用的,這表明保護(hù)遠(yuǎn)程連接、物聯(lián)網(wǎng)(IoT)和工業(yè)IoT(IIoT)設(shè)備的重要性。

- 65%可能會(huì)導(dǎo)致完全喪失可用性,從而導(dǎo)致資源訪問被拒絕。

- 26%要么沒有可用的修復(fù)程序,要么只有部分補(bǔ)救措施,這突顯了與IT環(huán)境相比,確保OT環(huán)境安全的關(guān)鍵挑戰(zhàn)之一。

- 在ICS-CERT警報(bào)和供應(yīng)商建議中提到的最重要的緩解措施,包括網(wǎng)絡(luò)分段(適用于59%的漏洞)、安全遠(yuǎn)程訪問(53%)和勒索軟件、網(wǎng)絡(luò)釣魚和垃圾郵件防護(hù)(33%)。

Team82在2021年上半年發(fā)現(xiàn)并披露了70個(gè)漏洞,超過了Claroty在2020年披露的所有漏洞。總的來說,Team82已經(jīng)披露了超過150個(gè)影響ICS設(shè)備和OT協(xié)議的漏洞。

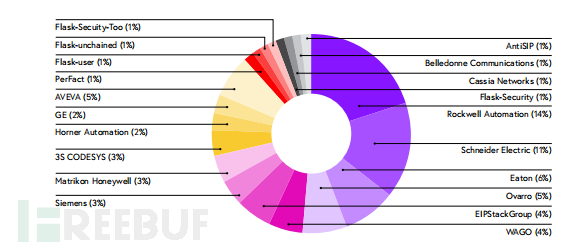

Team82的研究調(diào)查了影響該行業(yè)眾多部門的各種供應(yīng)商和產(chǎn)品。由于這些參數(shù),Claroty還研究第三方產(chǎn)品。Team82在2021年上半年發(fā)現(xiàn)的70個(gè)漏洞影響了20家自動(dòng)化和技術(shù)供應(yīng)商。以下兩個(gè)圖表分別列出了受影響的供應(yīng)商和ICS產(chǎn)品類型:

圖1 Team 82發(fā)現(xiàn)的受影響的ICS供應(yīng)商

圖2 Team 82發(fā)現(xiàn)的受影響的ICS產(chǎn)品類型

2. 受影響的ICS產(chǎn)品

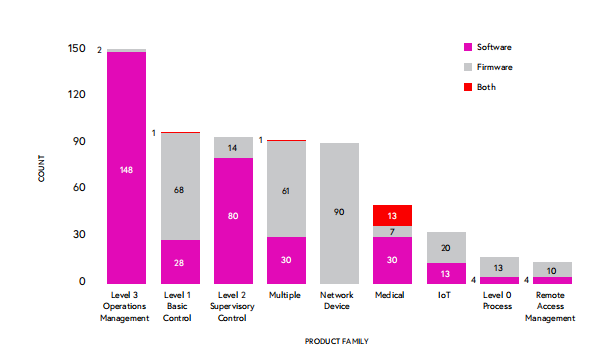

每個(gè)披露的漏洞都可標(biāo)記為固件或軟件漏洞。在某些情況下,一個(gè)漏洞會(huì)影響這兩個(gè)方面的多個(gè)組件。在2021年上半年,大多數(shù)漏洞會(huì)影響軟件組件,鑒于軟件打補(bǔ)丁比固件打補(bǔ)丁相對(duì)容易,防御者有能力在其環(huán)境中優(yōu)先打補(bǔ)丁。

在檢查產(chǎn)品系列中的固件和軟件漏洞時(shí),重要的是要了解,雖然在可分為固件或軟件的組件中發(fā)現(xiàn)漏洞,但需要考慮受其影響的產(chǎn)品。例如,HMI上可能存在易受攻擊的軟件配置,或者可能存在連接到泵的以太網(wǎng)模塊。下圖顯示了受這些漏洞影響的產(chǎn)品系列,其類別如下所示:

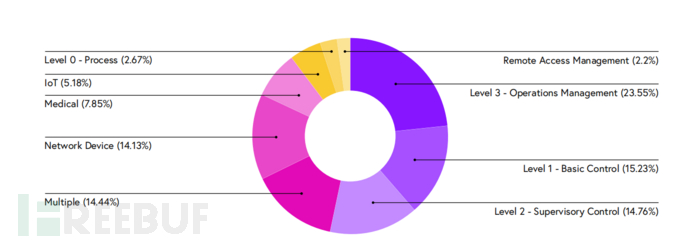

圖3 受影響產(chǎn)品細(xì)分

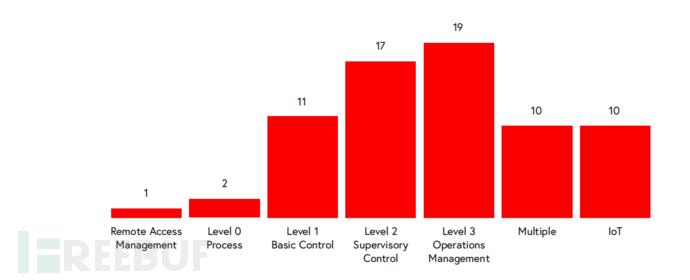

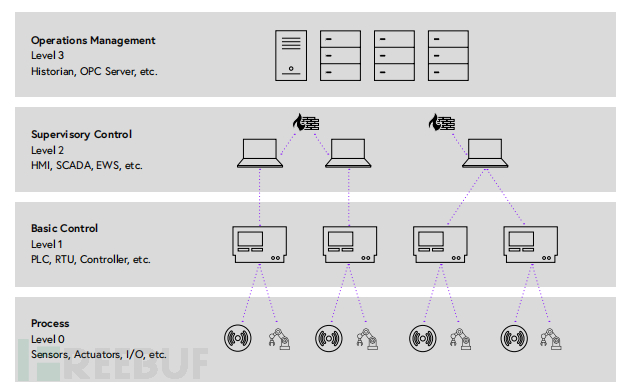

由于23.55%的漏洞影響普渡模型的運(yùn)營管理(第三層)層級(jí),這就解釋了為什么許多漏洞影響軟件組件。此外,發(fā)現(xiàn)的大約30%的漏洞影響普渡模型的基本控制(第一層)和監(jiān)督控制(第二層)層級(jí)。當(dāng)然,在影響這些層級(jí)時(shí),攻擊者也可以到達(dá)較低的層級(jí)并影響過程本身,這使其成為有吸引力的目標(biāo)。

圖4 工業(yè)控制系統(tǒng)普渡模型0-3層

圖5 產(chǎn)品系列中的固件或軟件漏洞分類

二、評(píng)估2021年上半年披露的所有ICS漏洞

2021年上半年發(fā)布的所有工業(yè)控制系統(tǒng)漏洞的統(tǒng)計(jì)數(shù)據(jù)包括Team82發(fā)現(xiàn)和披露的漏洞,以及其他研究人員、供應(yīng)商和第三方在2021年上半年公開披露的所有其他漏洞。Team82的信息來源包括:國家漏洞數(shù)據(jù)庫(NVD)、ICS-CERT、CERT@VDE西門子、施耐德電氣和MITRE。

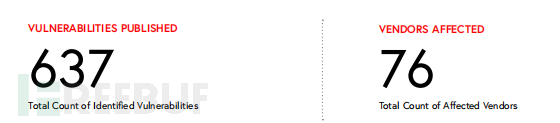

在2021年上半年,發(fā)布了637個(gè)ICS漏洞,影響了76個(gè)ICS供應(yīng)商。

圖6 2021年上半年發(fā)現(xiàn)的ICS漏洞數(shù)量及影響廠商數(shù)量

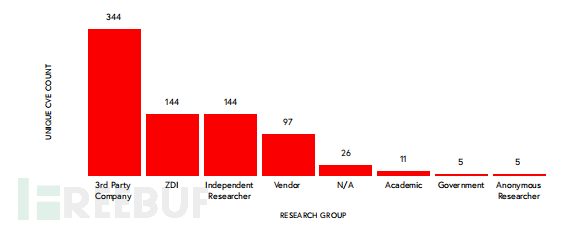

2021年上半年,80.85%的漏洞是由受影響供應(yīng)商以外的來源發(fā)現(xiàn)的,外部來源包括許多研究機(jī)構(gòu),包括第三方公司、獨(dú)立研究人員和學(xué)者等。

圖7 漏洞研究來源

下圖分析了以第三方公司為首的外部來源披露的漏洞數(shù)量,在2021年上半年發(fā)現(xiàn)了341個(gè)漏洞(占53.87%)。這些公開的漏洞中,有許多是由網(wǎng)絡(luò)安全公司的研究人員發(fā)現(xiàn)的,這表明,在IT安全研究的同時(shí),重點(diǎn)也轉(zhuǎn)移到了工業(yè)控制系統(tǒng)。需要指出的是,一些披露是多個(gè)研究小組之間的合作,或者不同的研究人員分別發(fā)現(xiàn)和披露了相同的漏洞,在2021年上半年有139個(gè)漏洞。

圖8 按研究組織分類的漏洞發(fā)現(xiàn)來源

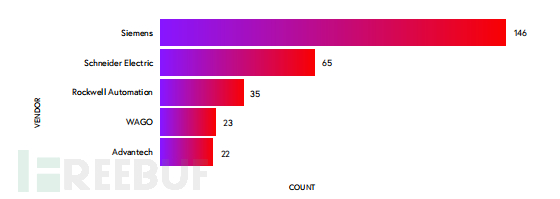

2021年上半年披露的637個(gè)ICS漏洞影響了76家供應(yīng)商的產(chǎn)品,受影響的供應(yīng)商數(shù)量比2020年下半年有所增加(59家),該數(shù)據(jù)2020年上半年為53家。

西門子是報(bào)告漏洞最多的供應(yīng)商,共有146個(gè)漏洞,其中許多漏洞是西門子CERT團(tuán)隊(duì)進(jìn)行的內(nèi)部研究披露的,其次是施耐德電氣、羅克韋爾自動(dòng)化、WAGO和研華科技。

重要的是要認(rèn)識(shí)到,受到大量公開漏洞的影響并不一定意味著供應(yīng)商的安全狀況不佳或研究能力有限。一個(gè)分配了大量資源來測(cè)試其產(chǎn)品安全性的供應(yīng)商,很可能比一個(gè)忽略了在相同程度上檢查其產(chǎn)品的供應(yīng)商發(fā)現(xiàn)更多的漏洞。每個(gè)供應(yīng)商的目錄和安裝基礎(chǔ)也往往會(huì)影響其產(chǎn)品所披露的漏洞的數(shù)量。

圖9 受漏洞影響的前五家供應(yīng)商

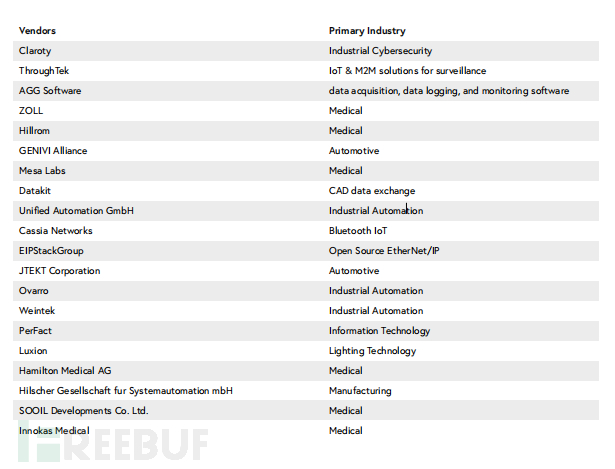

在2021年上半年,其產(chǎn)品未受到2020年披露的ICS漏洞影響的20家供應(yīng)商受到了2021年上半年披露的至少一個(gè)ICS漏洞的影響。

這些供應(yīng)商中有六家專門從事醫(yī)療技術(shù),三家專門從事自動(dòng)化,兩家專門從事制造業(yè)。影響這些新受影響的供應(yīng)商(20個(gè)供應(yīng)商中的16個(gè))的漏洞是由先前披露漏洞的研究人員發(fā)現(xiàn)的。

圖10 受漏洞影響的供應(yīng)商

三、ICS漏洞帶來的威脅和風(fēng)險(xiǎn)

雖然報(bào)告中的許多數(shù)字令人大開眼界,令人印象深刻,但確實(shí)說明了一種持續(xù)趨勢(shì):披露的漏洞數(shù)量及修補(bǔ)或緩解的漏洞持續(xù)呈上升趨勢(shì)。這一增長背后有許多因素,首先是越來越多的研究人員正在尋找ICS產(chǎn)品和OT協(xié)議中的漏洞。

此外,在IT下集成了OT管理或?qū)⒃埔隣T的組織不僅提高了業(yè)務(wù)效率和分析能力,而且還在擴(kuò)大了威脅攻擊面,并將本不打算連接的設(shè)備暴露在互聯(lián)網(wǎng)中。

最重要的是,深入研究了補(bǔ)丁和其他補(bǔ)救措施,包括供應(yīng)商提供的緩解措施。軟件漏洞的修補(bǔ)速度比固件漏洞高得多。在ICS和OT安全圈中,由于打補(bǔ)丁和產(chǎn)品更新需要停機(jī)時(shí)間,這在許多領(lǐng)域是無法接受的。因此,對(duì)于使用者來說,緩解措施具有重大意義。通過衡量供應(yīng)商和行業(yè)CERT最推薦的緩解措施,發(fā)現(xiàn)網(wǎng)絡(luò)分段和安全遠(yuǎn)程訪問無疑是2021年上半年最主要的緩解措施。

隨著氣隙式OT網(wǎng)絡(luò)成為過去,網(wǎng)絡(luò)分段在緩解措施中占據(jù)了突出地位。虛擬分區(qū)(專為工程或其他面向流程的功能量身定做的特定于區(qū)域的策略)等技術(shù)也將成為不可或缺的緩解手段。

與此同時(shí),安全遠(yuǎn)程訪問是僅次于分段的首要緩解步驟。適當(dāng)?shù)脑L問控制和特權(quán)管理對(duì)于阻止下一個(gè)Oldsmar類型的事件有很長的路要走,更重要的是,防止以利潤為導(dǎo)向的參與者通過IT和OT網(wǎng)絡(luò)橫向移動(dòng),竊取數(shù)據(jù),并釋放勒索軟件等惡意軟件。

針對(duì)固件修復(fù)的很少。幾乎62%的固件漏洞沒有得到修復(fù)或建議進(jìn)行部分修復(fù),而其中大多數(shù)漏洞都是部署在普渡模型第一層的產(chǎn)品中。

四、下半年值得關(guān)注的趨勢(shì)

下半年會(huì)有三個(gè)重要的趨勢(shì):OT云遷移、針對(duì)關(guān)鍵基礎(chǔ)設(shè)施和OT的勒索軟件攻擊,以及即將出臺(tái)的美國網(wǎng)絡(luò)立法。

1. OT云遷移

推動(dòng)企業(yè)將云引入工業(yè)流程的勢(shì)頭是不可否認(rèn)的。當(dāng)公司開始從云計(jì)算管理OT和IT時(shí),這種融合將帶來許多共同的風(fēng)險(xiǎn)。

數(shù)據(jù)安全曾經(jīng)是工業(yè)流程的一個(gè)風(fēng)險(xiǎn)較低的變量,但現(xiàn)在也將被提升為優(yōu)先事項(xiàng),特別是在監(jiān)管嚴(yán)格的行業(yè),組織不僅必須評(píng)估威脅,還必須評(píng)估風(fēng)險(xiǎn)。

例如,加密可能會(huì)使一些工具無法獲得對(duì)網(wǎng)絡(luò)資產(chǎn)的完全可見性。在氣隙環(huán)境中,這可以被認(rèn)為是可接受的風(fēng)險(xiǎn),但一旦資產(chǎn)暴露在網(wǎng)上,情況就不同了。最好的做法是在傳輸過程中對(duì)數(shù)據(jù)進(jìn)行加密,并在數(shù)據(jù)靜止時(shí)進(jìn)行加密,以確保在發(fā)生事故時(shí)能夠充分恢復(fù)數(shù)據(jù)。隨著公司開始將服務(wù)和應(yīng)用放到云端,從第一層設(shè)備如PLC接收數(shù)據(jù),這一點(diǎn)將尤為明顯。

身份驗(yàn)證和身份管理也必須是組織的云OT深度防御計(jì)劃的一部分。2019年新冠疫情大流行加速了遠(yuǎn)程工作,今年2月的Oldsmar事件已經(jīng)證明了對(duì)系統(tǒng)訪問和特權(quán)管理控制不力所帶來的風(fēng)險(xiǎn)。

遷移到基于云的基礎(chǔ)設(shè)施通常意味著組織基礎(chǔ)設(shè)施(IT或OT)的一部分托管在第三方云提供商(如谷歌、Amazon和Microsoft)的遠(yuǎn)程服務(wù)器上。基礎(chǔ)設(shè)施包括一個(gè)基于云的管理平臺(tái),以支持組織服務(wù)的不同用戶,例如管理員或工程師。基于用戶和角色的策略必須定義用戶可以執(zhí)行哪些功能,以及根據(jù)他們的角色擁有哪些特權(quán)。

云計(jì)算有三種類型:公共云計(jì)算、私有云計(jì)算和混合云計(jì)算。

2. 勒索軟件和勒索攻擊

雖然目前還沒有看到勒索軟件專門影響第一層設(shè)備,但攻擊者已經(jīng)成功地影響了工業(yè)運(yùn)營。最著名的例子是針對(duì)Colonial Pipeline的攻擊,在IT系統(tǒng)被勒索軟件感染后,該公司非常謹(jǐn)慎地關(guān)閉了美國東海岸上下的燃料輸送。

攻擊者在使用勒索軟件時(shí)變得更加謹(jǐn)慎,他們會(huì)搜尋他們認(rèn)為最有可能支付高額贖金的受害者。雖然市政府、醫(yī)療保健和教育部門一度被認(rèn)為是勒索軟件攻擊的目標(biāo),但大型制造企業(yè)和關(guān)鍵基礎(chǔ)設(shè)施現(xiàn)在成了眾矢之的。

另一種在以盈利為目的的攻擊團(tuán)體中流行的策略是高級(jí)入侵,即竊取敏感的業(yè)務(wù)或客戶數(shù)據(jù),以及公開泄露這些信息的威脅,同時(shí)可能會(huì)使關(guān)鍵系統(tǒng)受到勒索軟件的感染。再次,攻擊者把目標(biāo)對(duì)準(zhǔn)了可能滿足他們需求的高價(jià)值組織。據(jù)稱,Colonial Pipeline和JBS Foods都向威脅參與者支付了數(shù)百萬美元加密貨幣,以恢復(fù)加密系統(tǒng)。

隨著越來越多的公司將ICS設(shè)備連接到互聯(lián)網(wǎng)并融合OT和IT,對(duì)網(wǎng)絡(luò)資產(chǎn)的可見性至關(guān)重要,關(guān)于可能被攻擊者利用的軟件和固件漏洞的信息也是如此。例如,運(yùn)行在基于Windows的機(jī)器上的工程工作站的缺陷,可能會(huì)讓攻擊者破壞IT和OT網(wǎng)絡(luò)之間的這些交叉點(diǎn),并修改流程,或者投放勒索軟件,阻礙可能影響公共安全或國家安全的關(guān)鍵服務(wù)的提供。

除了傳播釣魚攻擊的基于電子郵件的威脅外,防御者還需要關(guān)注安全的遠(yuǎn)程訪問,以及在虛擬專用網(wǎng)絡(luò)和其他基于網(wǎng)絡(luò)的攻擊載體中發(fā)現(xiàn)的漏洞集合。Team82數(shù)據(jù)中超過60%的漏洞可以通過網(wǎng)絡(luò)攻擊載體進(jìn)行遠(yuǎn)程攻擊。這強(qiáng)調(diào)了保護(hù)遠(yuǎn)程訪問連接和面向互聯(lián)網(wǎng)的ICS設(shè)備的重要性,并在攻擊者能夠在網(wǎng)絡(luò)和域之間橫向移動(dòng)以竊取數(shù)據(jù)和丟棄勒索軟件等惡意軟件之前將其切斷。

3. 懸而未決的美國網(wǎng)絡(luò)立法

在2021年上半年,對(duì)Oldsmar、Colonial Pipeline和JBS Foods的攻擊表明,關(guān)鍵基礎(chǔ)設(shè)施和制造業(yè)暴露于互聯(lián)網(wǎng)的脆弱性。這些攻擊表明,攻擊者可以找到弱點(diǎn),改變公共飲用水中的化學(xué)物質(zhì)含量,或者使用大宗商品勒索軟件關(guān)閉燃料和食品運(yùn)輸系統(tǒng)。

這些惡意攻擊活動(dòng)也引起了美國政府的關(guān)注。許多政府支持的網(wǎng)絡(luò)相關(guān)活動(dòng)特別指出,工業(yè)網(wǎng)絡(luò)安全對(duì)于國家安全和美國經(jīng)濟(jì)至關(guān)重要。

美國總統(tǒng)拜登在7月簽署了一份關(guān)鍵基礎(chǔ)設(shè)施國家安全備忘錄,該備忘錄建立了工業(yè)控制系統(tǒng)網(wǎng)絡(luò)安全倡議,這是一項(xiàng)針對(duì)私營部門所有者和運(yùn)營商的自愿行動(dòng),旨在使其系統(tǒng)與當(dāng)前威脅保持一致。美國政府將在9月前制定性能目標(biāo),這些自愿計(jì)劃將不可避免地成為強(qiáng)制性措施,以部署能夠提供OT網(wǎng)絡(luò)可視性和威脅檢測(cè)的技術(shù)。

備忘錄是在5月份簽署的一項(xiàng)行政命令之后簽署的,該命令旨在改善私營和公共部門之間的威脅信息共享、實(shí)現(xiàn)聯(lián)邦網(wǎng)絡(luò)安全標(biāo)準(zhǔn)的現(xiàn)代化,加強(qiáng)供應(yīng)鏈安全、建立網(wǎng)絡(luò)安全審查委員會(huì),制定應(yīng)對(duì)網(wǎng)絡(luò)事件的標(biāo)準(zhǔn)手冊(cè),改進(jìn)聯(lián)邦網(wǎng)絡(luò)上的事件檢測(cè),以及更好的調(diào)查和補(bǔ)救能力。

此前,為改善電網(wǎng)網(wǎng)絡(luò)安全進(jìn)行了為期100天的沖刺,這也強(qiáng)化了公共事業(yè)私營部門所有者和政府之間更好地共享信息的主題。拜登政府還通過TSA對(duì)殖民地管道事件做出了強(qiáng)烈反應(yīng),并發(fā)布了一項(xiàng)安全指令,要求提高管道網(wǎng)絡(luò)的恢復(fù)能力,包括在檢測(cè)后12小時(shí)內(nèi)強(qiáng)制報(bào)告事件、定期進(jìn)行脆弱性評(píng)估,以及防止勒索軟件攻擊。

展望未來,華盛頓的法案草案包括在事件發(fā)生后嚴(yán)格的報(bào)告要求。必須保持謹(jǐn)慎和耐心,確保這些規(guī)定不會(huì)給資源不足的小型公用事業(yè)和關(guān)鍵基礎(chǔ)設(shè)施運(yùn)營商,帶來額外風(fēng)險(xiǎn)或不切實(shí)際的期望。

政府必須在識(shí)別和清除網(wǎng)絡(luò)攻擊者的目標(biāo)與對(duì)公司監(jiān)管之間取得平衡,而這些公司將從指導(dǎo)和資金中受益。此外,還必須了解OT漏洞管理的現(xiàn)實(shí)情況,以及在高可用性環(huán)境中為工業(yè)設(shè)備打補(bǔ)丁,或更新數(shù)十年未連接到互聯(lián)網(wǎng)或更新的老設(shè)備所面臨的挑戰(zhàn)。

這是關(guān)鍵基礎(chǔ)設(shè)施內(nèi)的動(dòng)態(tài)防御者必須面對(duì)的問題,以確保在沒有立即修補(bǔ)選項(xiàng)的情況下,或在提供完整的軟件或固件更新之前,能夠?yàn)樾枰徑獯胧┑姆烙咛峁┚徑獯胧?/p>

五、上半年關(guān)鍵事件

以下事件和趨勢(shì)可能在一定程度上幫助塑造了2021年上半年的ICS風(fēng)險(xiǎn)和漏洞格局。

1. COLONIAL PIPELINE攻擊事件

美國東海岸最大的汽油、柴油和天然氣分銷商Colonial Pipeline遭到勒索軟件攻擊,影響了石油和天然氣運(yùn)輸。5月7日的停產(chǎn)對(duì)該行業(yè)造成了立竿見影的影響,因?yàn)闁|海岸大約45%的燃料由殖民地供應(yīng)。停電導(dǎo)致汽油和家庭取暖油價(jià)格上漲,許多加油站燃料耗盡。這是殖民地公司57年歷史上的第一次關(guān)閉。殖民地于5月13日恢復(fù)運(yùn)營。

據(jù)稱,俄羅斯網(wǎng)絡(luò)犯罪集團(tuán)DarkSide對(duì)此次攻擊負(fù)責(zé),該集團(tuán)銷售勒索軟件即服務(wù)(RaaS)。DarkSide竊取敏感數(shù)據(jù)并勒索受害者,并威脅稱,如果贖金要求得不到滿足,就會(huì)公布這些數(shù)據(jù)。根據(jù)之前的報(bào)道,DarkSide似乎只尋找有能力支付高額贖金的受害者,他們聲稱不針對(duì)醫(yī)療機(jī)構(gòu)、教育機(jī)構(gòu)或政府機(jī)構(gòu)。Colonial為此支付了440萬美元的比特幣贖金,但其中230萬美元被美國政府追回,但據(jù)報(bào)道,攻擊發(fā)生后不久,DarkSide就放棄了運(yùn)營。

2. Oldsmar水利攻擊事件

2月5日,佛羅里達(dá)州奧爾茲馬爾的一個(gè)水處理設(shè)施遭到襲擊。Oldsmar設(shè)施內(nèi)的操作員檢測(cè)到來自工廠外的兩次入侵,第二次入侵涉及一名遠(yuǎn)程攻擊者,該攻擊者通過TeamViewer桌面共享軟件連接,TeamViewer桌面共享軟件是用于技術(shù)支持的合法遠(yuǎn)程訪問解決方案。

遠(yuǎn)程攻擊者將住宅和商業(yè)飲用水中的氫氧化鈉含量,從百萬分之100改變?yōu)榘偃f分之1100。氫氧化鈉(又名堿液)被添加到水中以控制酸度和去除某些金屬。堿液也是下水道清潔劑中的主要試劑,是一種腐蝕性物質(zhì),如果食用就會(huì)有危險(xiǎn)。

運(yùn)營商切斷了攻擊者的連接,并在水處理系統(tǒng)固有安全措施的支持下,防止污染水進(jìn)入公眾。

3. JBS FOODS攻擊事件

5月30日,全球最大的肉類供應(yīng)商JBS遭到勒索軟件攻擊,導(dǎo)致澳大利亞、加拿大和美國的工廠關(guān)閉。美國的工廠關(guān)閉也導(dǎo)致近五分之一的肉類加工能力喪失。聯(lián)邦調(diào)查局將這次攻擊歸咎于REvil,也被稱為Sodinokibi。

Revil是一個(gè)提供RAAS的黑客組織。他們以敲詐巨額贖金、針對(duì)大公司、在加密之前竊取數(shù)據(jù)進(jìn)行雙重勒索而聞名,并將這些數(shù)據(jù)發(fā)布在一個(gè)名為Happy Blog的暗站上。

JBS維護(hù)一個(gè)備份系統(tǒng),并能夠使用它恢復(fù)操作以恢復(fù)數(shù)據(jù)。盡管如此,該公司為挽回?fù)p失,還是向攻擊者支付了1100萬美元的贖金。