攻擊者比較喜歡的漏洞有哪些?來看這份報告

Cognyte 對全球的活躍攻擊者進行了大規模的研究,也對地下論壇進行了深入的跟蹤與分析。借此了解攻擊者的行為模式與常用的漏洞,幫助防守方洞察理解攻擊者。

Cognyte 對特別活躍的攻擊者進行了全面的研究,統計分析了:

- 490 次攻擊活動

- 66 個攻擊組織

- 525 個攻擊工具

- 173 個 MITRE ATT&CK 技術項

- 98 個漏洞

研究想要發現攻擊常用的媒介、攻擊者的 TTP、最常用的漏洞、攻擊的動機和目標等。

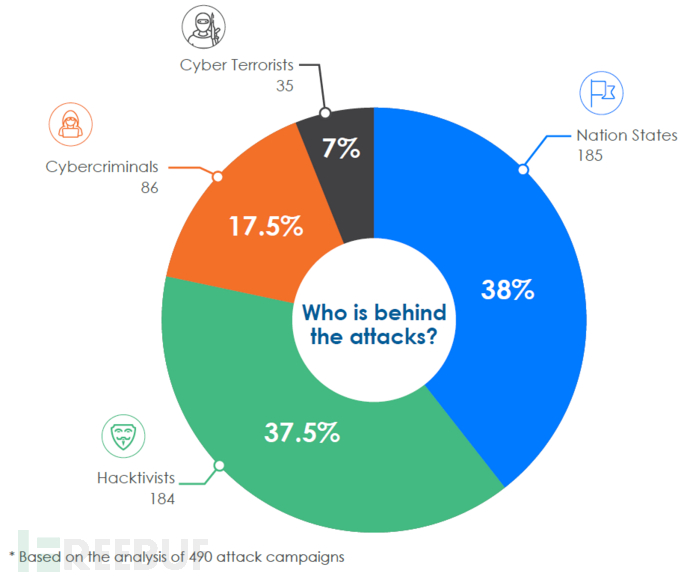

最大威脅的來源

最大的威脅仍然來自國家支持的攻擊者,而黑客主義攻擊者與其相差無幾。

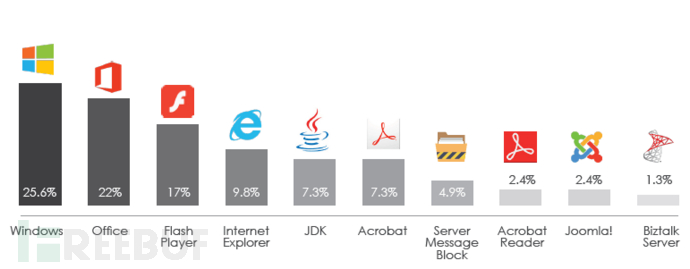

最多漏洞的產品

Windows 是最易受攻擊的系統,Office 是最易受攻擊的軟件。

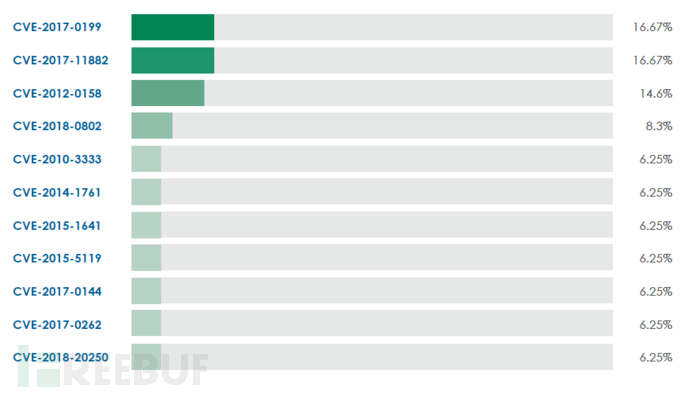

利用最多的漏洞

攻擊者會抓住一些可利用的機會發起攻擊,最常見的三個漏洞是 CVE-2017-0199、CVE-2017-11882 和 CVE-2012-0158。

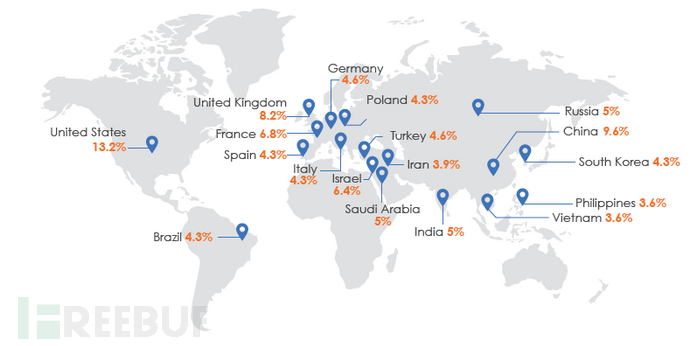

攻擊最多的國家/地區

美國受到的攻擊高居首位,占比達到 13.2%。其次是中國(9.6%)、英國(8.2%)和法國(6.8%)。

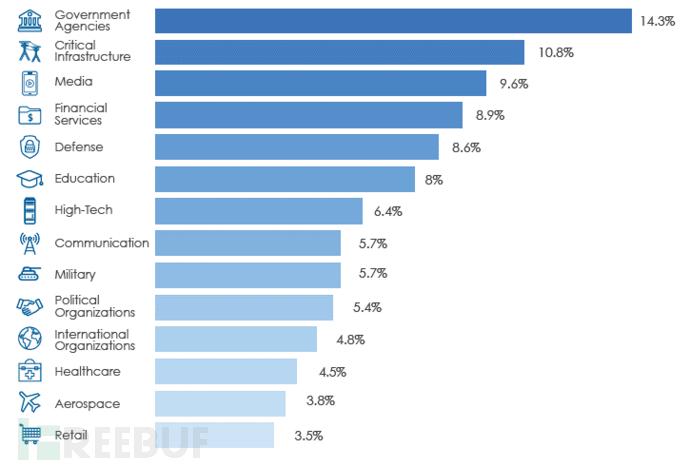

攻擊最多的行業

政府、關鍵基礎設施和媒體行業經常受到攻擊者的青睞。

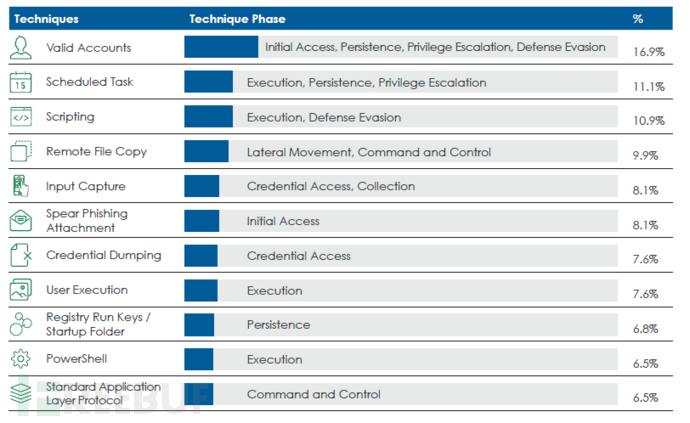

頻繁使用的技術項

我們應該更加重視失效賬戶、計劃任務和腳本。

地下論壇的討論

地下論壇上網絡犯罪分子的討論中可以統計攻擊者對哪些已知的漏洞感興趣,這對防御者需要優先注意什么提供了線索。

緊接著 Cognyte 對地下論壇的此類討論進行了收集與分析,對此類討論進行了分析,又研究了 2020 年 1 月至 2021 年 3 月期間 15 個網絡犯罪論壇的討論信息。

攻擊者經常討論的漏洞信息可能就是武器化要攻擊的重點。但實際上,發現相關帖子數量最多的前五個 CVE 并不是在地下論壇中被提及最多的漏洞。

研究人員發現,在 2020 年 1 月至 2021 年 3 月期間,ZeroLogon、SMBGhost 和 BlueKeep 是攻擊者最受關注的漏洞。

犯罪分子最喜歡的漏洞

- CVE-2020-1472(又名 ZeroLogon)

- CVE-2020-0796(又名 SMBGhost)

- CVE-2019-19781

- CVE-2019-0708(又名 BlueKeep)

- CVE-2017-11882

- CVE-2017-0199

大多數漏洞都被國家支持的攻擊組織或者經濟利益的網絡犯罪分子(例如勒索軟件)所利用,針對全球發起攻擊。

修復過慢

值得注意的是,攻擊者關心的仍然是這些舊的漏洞,這意味著只要打了補丁進行修復就可以抵御攻擊。

報告表示在 2020 年的疫情大流行期間,攻擊者仍能成功利用已有 9 年歷史的 CVE-2012-0158,這表明組織在近十年里都沒有修補他們的系統。

暗網上最流行的六個漏洞中五個與微軟有關,但即便是微軟也很難讓用戶進行漏洞修復。

ZeroLogon 就是一個典型的例子。漏洞允許攻擊者訪問域控制器并破壞所有活動目錄的服務。而實際上修補 ZeroLogon 的速度太慢了,于是微軟在 1 月份宣布將開始使用“強制模式”阻止活動目錄域訪問未打補丁的系統。

2020 年 3 月,微軟修復了漏洞 CVE-2020-0796。但直到 10 月,仍有超過十萬個 Windows 系統存在漏洞。

各國最愛討論的漏洞

地下論壇根據語言的不同,討論的漏洞也不相同。

- 俄語論壇最青睞的漏洞是 CVE-2019-19781

- 英文論壇最青睞的漏洞是 CVE-2020-0688 和 CVE-2019-19781

- 土耳其文論壇最青睞的漏洞是 CVE-2019-6340

被監控的地下論壇中有一半都是講俄語的,而西班牙語地下論壇沒有明確提及漏洞。

總結

攻擊者的動機與目標、運營模式和技術能力對實施防御來說都至關重要。通過對暗網市場、地下論壇等惡意平臺的跟蹤,可以深入理解網絡攻擊的變化趨勢,把握防御節奏和方向。

參考來源:HelpnetSecurity