美國國家安全局稱俄羅斯GRU黑客使用Kubernetes攻擊美國

美國國家安全局稱俄羅斯GRU黑客使用Kubernetes發起暴露破解攻擊。

美國國家安全局(NSA)發布安全公告稱,俄羅斯政府黑客正通過暴力破解攻擊來訪問美國網絡,竊取郵件和文件。

7月1日,美國國家安全局發布安全公告稱,俄羅斯GRU第85特種服務中心(Main Special Service Center,GTsSS),第26165部隊,自2019年開始使用Kubernetes集群對美國政府和國防部機構以及其他外國組織進行密碼填充攻擊。

GTsSS惡意網絡攻擊活動之前使用的名字包括Fancy Bear、APT 28、Strontium等。該組織對使用office 365的組織進行了大量的攻擊活動。

從暴力破解到入侵網絡

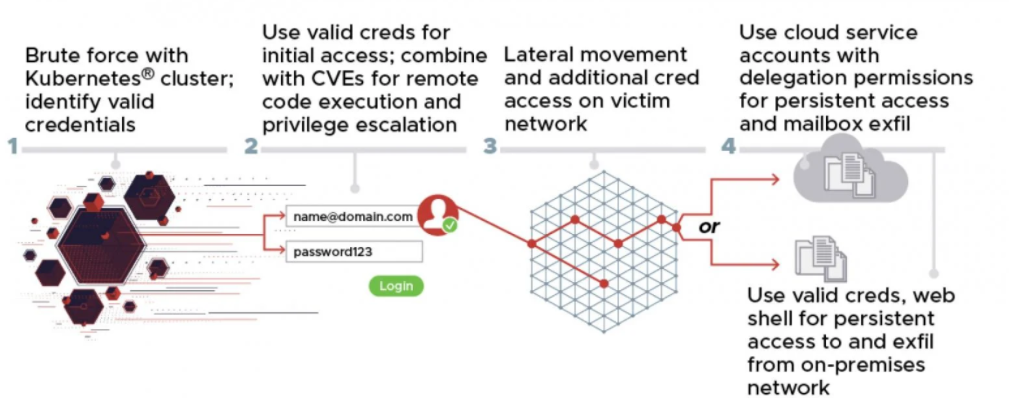

暴力破解攻擊的目標是微軟365這樣的云服務,通過暴力破解攻擊來入侵相關的賬號,隨后利用已知的漏洞來獲取企業或政府網絡的訪問權限。

在攻擊過程中,該組織使用了多個不同的漏洞利用,包括Microsoft Exchange CVE-2020-0688和CVE-2020-17144遠程代碼執行漏洞。

NSA稱,攻擊者在獲得訪問權限后,就會在網絡中進行傳播,并部署reGeorg web shell進行駐留、獲取其他憑證、以及竊取文件。

攻擊者在獲得相關憑證的訪問權限后,可以竊取office 365郵箱的收件箱和遠程計算機中的其他數據。

暴力破解攻擊活動的攻擊流如下所示:

為隱藏攻擊源,攻擊者用來執行暴力破解攻擊的Kubernetes集群還使用了Tor和虛擬網絡服務,包括Cactus虛擬網絡, IPVanish, 虛擬網絡, Proton虛擬網絡, Surfshark和World虛擬網絡。

NSA稱,2020年11月到2021年3月之間,黑客的暴力破解攻擊活動沒有使用匿名服務,暴露了GTsSS黑客使用的Kubernetes集群的部分IP地址:

- 158.58.173[.]40

- 185.141.63[.]47

- 185.233.185[.]21

- 188.214.30[.]76

- 195.154.250[.]8993.115.28[.]161

- 95.141.36[.]180

- 77.83.247[.]81

- 192.145.125[.]42

- 193.29.187[.]60

被攻擊的美國和其他外國機構主要位于歐洲和美國,包括:

- 政府和軍事組織;

- 政策咨詢和黨派組織;

- 國防供應商;

- 能源公司;

- 物流公司;

- 智庫;

- 高等教育機構;

- 法律公司;

- 媒體公司。

在問及是否有美國政府機構被攻破時,NSA并未公開攻擊活動中受害者的詳細情況。

防御措施

NSA建議相關機構:

- 使用多因子認證和定期重新認證;

- 在需要使用口令認證時啟用超時和鎖定特征;

- 限制被竊憑證的使用;

- 使用零信任安全模型。

更多參見NSA安全公告:

https://www.nsa.gov/news-features/press-room/Article/2677750/nsa-partners-release-cybersecurity-advisory-on-brute-force-global-cyber-campaign/

參考及來源:https://www.bleepingcomputer.com/news/security/nsa-russian-gru-hackers-use-kubernetes-to-run-brute-force-attacks/如若轉載,請注明原文地址。