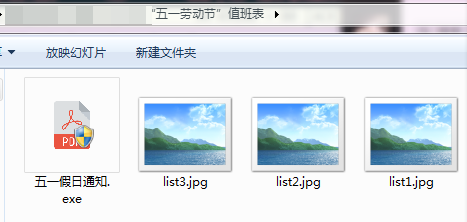

在重保客戶實戰場景,騰訊零信任iOA檢測到多次終端用戶有點擊可疑郵件附件的行為,部分終端因此失陷,騰訊安全專家團隊立刻對失陷系統進行檢查。發現攻擊者通過郵件投資偽裝成“五一”值班表的惡意文件。

在重保客戶實戰場景,騰訊零信任iOA檢測到多次終端用戶有點擊可疑郵件附件的行為,部分終端因此失陷,騰訊安全專家團隊立刻對失陷系統進行檢查。發現攻擊者通過郵件投資偽裝成“五一”值班表的惡意文件。

分析發現,這些文件利用了較常用的白加黑攻擊技巧。雙擊上圖那個偽裝成PDF的EXE文件,會觸發惡意ShellCode,攻擊者第半小時執行一次,嘗試從C2服務器下載惡意文件到內存執行,攻擊者采用域名前置技術(domain fronting)隱藏C2的真實IP。通過一系列復雜的操作,在受害者一次打開危險附件后,會安裝功能強大的滲透測試工具Cobalt Strike到失陷系統,這是一個功能強大的遠程控制軟件,分析發現這個遠程控制軟件同樣使用域名前置技術,從而增加了檢測難度。

在終端系統配置騰訊零信任iOA的場景下,因管理員已配置多因子身份驗證,即使攻擊者在失陷系統安裝遠程控制木馬,也難以冒用攻擊者身份在內網橫向擴散。因為在權限驗證時,攻擊者無法拿到相應的驗證信息,比如微信掃碼或動態口令驗證。

騰訊零信任iOA通過集成的騰訊安全威脅情報能力,迅速檢測出失陷主機有危險連接行為,已不符合設備可信條件,該設備被迅速隔離下線,已無法訪問內網中其他任何資源,失陷威脅立刻中止。終端操作員在安全運維人員修復設備確保系統再次可信后恢復正常使用。