記編輯器漏洞引發的應急處理

本文轉載自微信公眾號「Bypass」,作者Bypass。轉載本文請聯系Bypass公眾號。

作為一個網站管理員,你沒發現的漏洞,你的對手卻幫你找到了,并在你的網站里留下了Webshell。這個時候對抗就開始了,找出漏洞根源,捕獲攻擊者,贏下這場對抗,這個過程本身就挺有意思的。

1. 事件起因

接到云安全中心安全預警,發現后門(Webshell)文件,申請服務器臨時管理權限,登錄服務器進行排查。

2. 事件分析

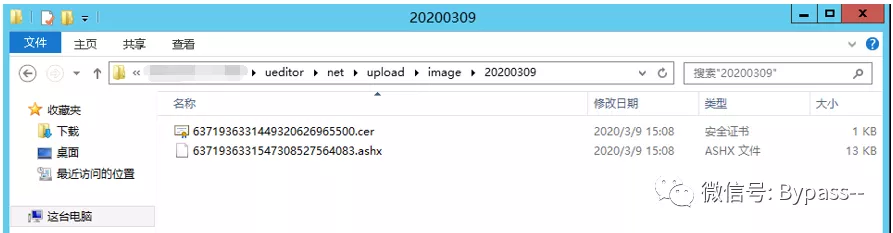

(1) 確認Webshell

進入網站目錄,找到木馬文件路徑,確認為Webshell。應急處理:通過禁止動態腳本在上傳目錄的運行權限,使webshell無法成功執行。

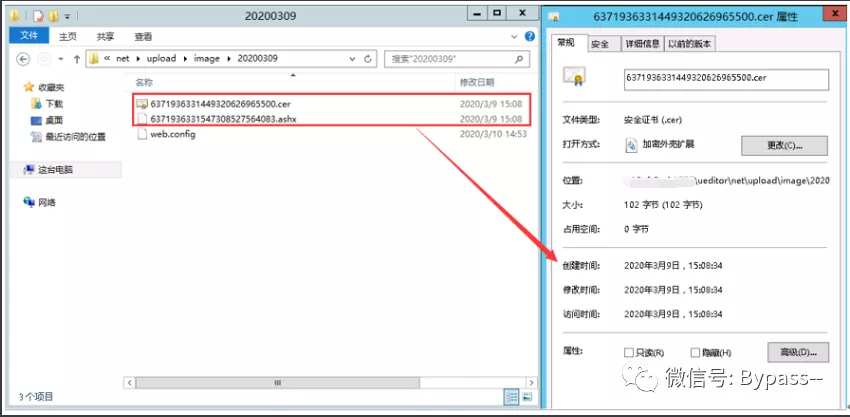

(2) 定位后門文件上傳時間

根據Webshell文件創建時間,2020年3月9日 15:08:34 。

(3) Web訪問日志分析

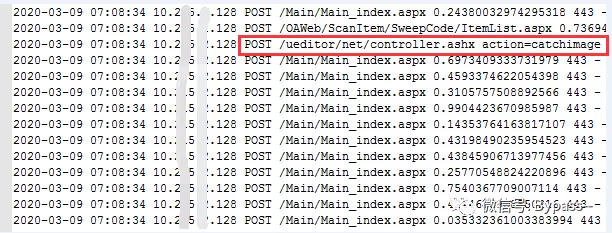

PS:由于,IIS日志時間與系統時間相差8小時,系統時間是15:08,這里我們需要查看的是 7:08的日志時間。

找到對應的Web訪問日志,在文件創建時間間隔里,我們會注意到這樣一個ueditor的訪問請求,初步懷疑可能與UEditor編輯器漏洞有關。

(4) 漏洞復現

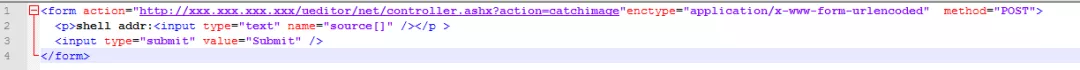

以 UEditor編輯器 文件上傳漏洞作為關鍵字進行搜索,很快我們就在網絡上找到了poc。接下來,我們來嘗試進行漏洞復現。

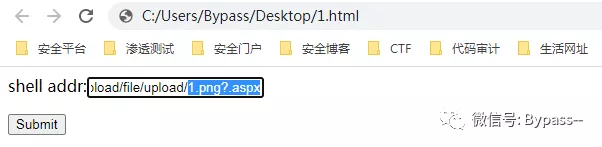

A、本地構建一個html

B、上傳webshell

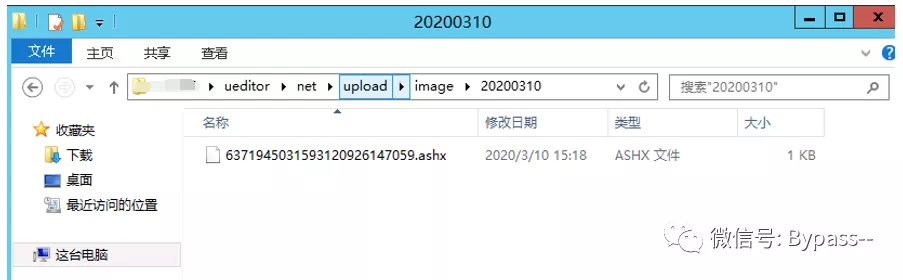

C、登錄服務器確認文件

經漏洞復現,確認網站存在UEditor編輯器任意文件上傳漏洞。

(5) 溯源分析

通過日志分析,定位到了攻擊者的IP地址,對這個IP相關文件的訪問記錄進行跟蹤,可以還原攻擊者行為。攻擊者首先訪問了網站首頁,然后目錄掃描找到UEditor編輯器路徑,通過任意文件上傳漏洞成功上傳webshell。

3. 事件處理

- 檢查網站上傳目錄存在的可疑文件,清除Webshell。

- 通過分析復現確認編輯器存在任意文件上傳,需及時進行代碼修復。