勒索攻擊成美國夢魘?這份防范指南請收好

安全事件

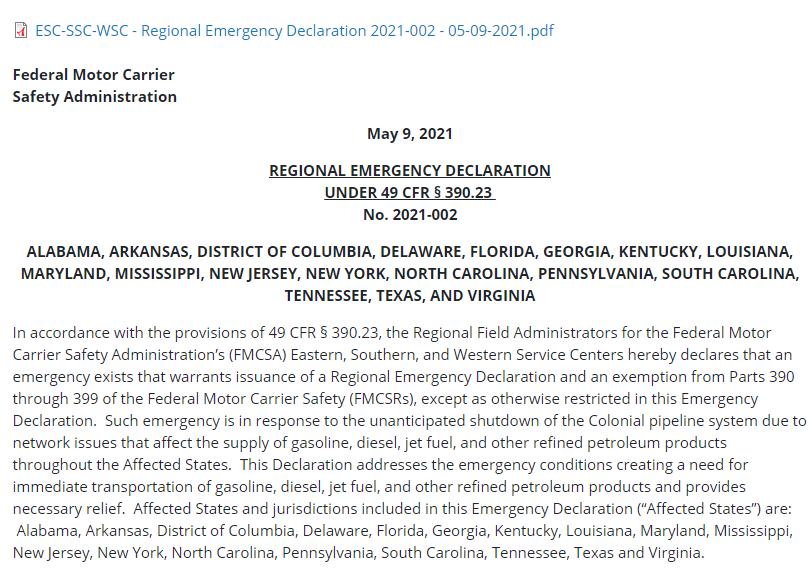

5月9日,美國交通部發(fā)布一份“區(qū)域緊急狀態(tài)聲明”,美國最大燃油管道運(yùn)營商Colonial Pipeline因受勒索軟件攻擊,被迫臨時(shí)關(guān)閉其美國東部沿海各州供油的關(guān)鍵燃油網(wǎng)絡(luò)。此次勒索攻擊使美國三個(gè)區(qū)域受到了斷油的影響,共涉及17個(gè)州。這是美國首次因網(wǎng)絡(luò)攻擊事件而進(jìn)入國家緊急狀態(tài),這次事件也敲響了關(guān)鍵基礎(chǔ)設(shè)施網(wǎng)絡(luò)安全的警鐘。

起因探尋

5月7日,美國最大燃油管道商Colonial Pipeline遭到網(wǎng)絡(luò)勒索軟件攻擊。

之后,Colonial Pipeline發(fā)表聲明、已經(jīng)對關(guān)鍵系統(tǒng)作了斷網(wǎng)處理,關(guān)閉所有的管道作業(yè)及部分的IT系統(tǒng),以避免勒索軟件的感染范圍持續(xù)蔓延,并聘請第三方專家來調(diào)查此次事件牽涉的范圍,同時(shí)知會(huì)相關(guān)機(jī)關(guān)請求幫助。

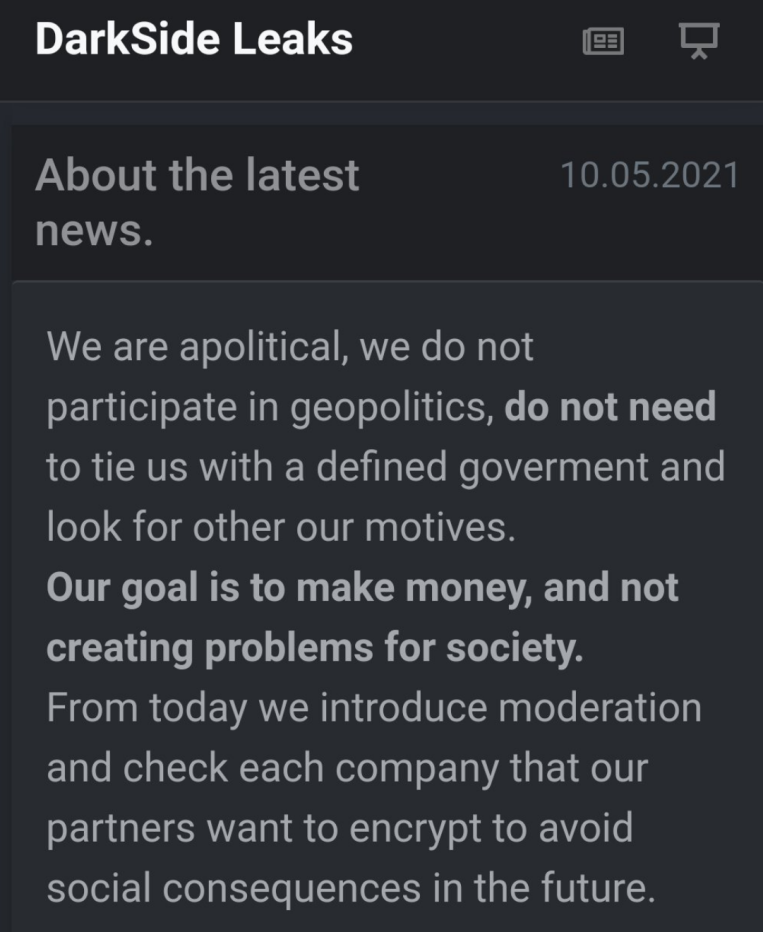

5月10日,黑客組織DarkSide在其官網(wǎng)發(fā)布聲明,承認(rèn)攻擊了Colonial Pipeline。據(jù)BBC進(jìn)一步的報(bào)道,DarkSide不僅滲透了Colonial Pipeline網(wǎng)絡(luò)、加密了系統(tǒng)檔案,還下載了近100GB的資料作為威脅。

DarkSide是一個(gè)新的組織,但是它在勒索業(yè)務(wù)上早已輕車熟路。去年8月,DarkSide發(fā)布了勒索軟件Ransomware。該軟件不僅勒索了大筆的贖金,還通過設(shè)置外泄資料系統(tǒng)向受害者展示所竊取的資料,造成受害者的恐慌。

類似的事件

近年來,針對關(guān)鍵基礎(chǔ)設(shè)施的勒索攻擊層出不窮,勒索金額越發(fā)龐大,造成的危害日益嚴(yán)重,影響更為廣泛深遠(yuǎn)。

2020年4月,葡萄牙跨國能源公司EDP遭到勒索軟件攻擊。EDP集團(tuán)是歐洲能源行業(yè)(天然氣和電力)最大的運(yùn)營商之一,也是世界第四大風(fēng)能生產(chǎn)商,在全球四個(gè)大洲的19個(gè)國家/地區(qū)擁有業(yè)務(wù)。勒索軟件的攻擊者聲稱,已獲取EDP公司10TB的敏感數(shù)據(jù)文件,向EDP公司索要了約1090萬美元。

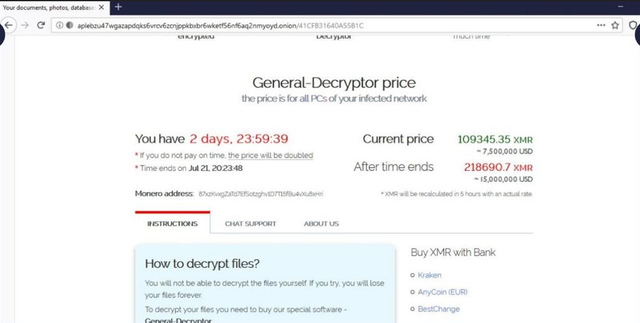

此外,2020年七月中旬,阿根廷電信被REvil勒索750萬美元贖金,REvil短短一周內(nèi)便感染超過18000臺(tái)計(jì)算機(jī),REvil稱如果阿根廷電信公司三天內(nèi)不支付贖金,價(jià)格便會(huì)翻倍。

有報(bào)告稱:“勒索軟件攻擊者明白被攻擊后的時(shí)間對于企業(yè)來說有多寶貴,他們一直在想辦法讓勒索攻擊的獲利最大化。”在未來很長一段時(shí)間內(nèi),勒索病毒仍會(huì)是企業(yè)安全的頭號(hào)敵人。

勒索病毒具有極強(qiáng)的隱蔽性。攻擊者很多都是利用未知漏洞、自定義工具、或者社工、釣魚等方式獲取系統(tǒng)管理員賬號(hào)和權(quán)限,憑借合法身份、正常操作實(shí)施入侵,使得傳統(tǒng)的安全防御手段失效,企業(yè)無法及時(shí)發(fā)現(xiàn)并有效應(yīng)對威脅。目前,該攻擊具有以下特點(diǎn):

(1) 攻擊對象精準(zhǔn)化

攻擊對象可定位到具體的政府、企業(yè)和個(gè)人,控制的數(shù)據(jù)對象從普通的用戶數(shù)據(jù)、計(jì)算機(jī)文件到與稅務(wù)、金融相關(guān)的文件。

(2) 感染方式多樣化

勒索軟件主要利用操作系統(tǒng)、智能終端系統(tǒng)的固有漏洞或計(jì)算機(jī)設(shè)備后門等為通道,進(jìn)行大范圍感染傳播。

(3) 勒索模式服務(wù)化

勒索軟件的使用者由最初的編寫者變?yōu)槿缃竦牡谌剑撮_發(fā)者為第三方提供勒索軟件,后者支付一定費(fèi)用或者將勒索所得的一部分返回來變現(xiàn)。現(xiàn)在這種勒索軟件 DIY 套件在地下黑市和論壇中隨處可見,所以即使不懂技術(shù)的犯罪分子也可以使用勒索軟件進(jìn)行網(wǎng)絡(luò)勒索。

針對勒索軟件的攻擊我們能做什么

勒索病毒的攻擊雖然強(qiáng)勢,然而并不是攻無不克。面對勒索軟件,企業(yè)需要強(qiáng)化互聯(lián)網(wǎng)內(nèi)部環(huán)境,向整體化防御和智能化響應(yīng)轉(zhuǎn)變,實(shí)現(xiàn)“安全防御-監(jiān)測預(yù)警-威脅感知-聯(lián)動(dòng)處置”的安全運(yùn)營閉環(huán)。以下是一些參考建議:

(1) 加強(qiáng)網(wǎng)絡(luò)邊界防護(hù)力度

深度聚合零信任框架,在互聯(lián)網(wǎng)環(huán)境內(nèi)部署身份認(rèn)證管理系統(tǒng),對所有訪問請求進(jìn)行持續(xù)性加密、認(rèn)證和強(qiáng)制授權(quán),實(shí)現(xiàn)基于身份的動(dòng)態(tài)管控,提升安全防護(hù),由被動(dòng)防御轉(zhuǎn)為主動(dòng)防御。

(2) 采用基于行為的攻擊檢測解決方案

采用部署蜜罐等基于行為的攻擊檢測解決方案,通過在內(nèi)外網(wǎng)中一鍵署高仿真蜜標(biāo)、蜜罐和自定義蜜網(wǎng),實(shí)時(shí)監(jiān)測惡意代碼、APT等網(wǎng)絡(luò)攻擊,及時(shí)感知勒索病毒的入侵、擴(kuò)散、執(zhí)行等各個(gè)環(huán)節(jié),并及時(shí)告警,不斷地提升網(wǎng)絡(luò)邊界的防護(hù)功能;

(3) 建立應(yīng)急機(jī)制建設(shè)

企業(yè)需建設(shè)緊急事件的防范和處置體系,定期開展預(yù)案演練,推進(jìn)突發(fā)事件預(yù)測預(yù)警、信息報(bào)告、應(yīng)急響應(yīng)、應(yīng)急處置和調(diào)查評估機(jī)制的實(shí)戰(zhàn)能力。在系統(tǒng)上建立威脅情報(bào),依托于大數(shù)據(jù)分析和機(jī)器學(xué)習(xí)技術(shù)對攻擊行為進(jìn)行關(guān)聯(lián)分析,聯(lián)動(dòng)用戶的其他安全設(shè)備對攻擊者進(jìn)行聯(lián)動(dòng)阻斷,形成協(xié)同的安全監(jiān)控響應(yīng)一體防御方案,防止勒索軟件的擴(kuò)散。

(4) 建設(shè)專業(yè)安全服務(wù)團(tuán)隊(duì),強(qiáng)化網(wǎng)絡(luò)安全人才隊(duì)伍建設(shè)

建設(shè)一支專業(yè)化安全服務(wù)團(tuán)隊(duì),面向企業(yè)領(lǐng)導(dǎo)、相關(guān)部門主要負(fù)責(zé)人和企業(yè)員工,定期組織開展網(wǎng)絡(luò)安全防護(hù)培訓(xùn),提高全員網(wǎng)絡(luò)安全防范意識(shí)。