蘋果AirDrop個(gè)人信息泄露漏洞影響15億蘋果設(shè)備

AirDrop

AirDrop是蘋果公司iOS、iPadOS和macOS系統(tǒng)下特有的功能,用于在多臺(tái)設(shè)備之間分享文件,只要將文件拖動(dòng)到使用AirDrop功能的好友的頭像上,就能進(jìn)行一對(duì)一的文件傳輸(類似于無線網(wǎng)絡(luò)傳輸)。但德國Technical University of Darmstadt研究人員在蘋果無線文件共享協(xié)議AirDrop 中發(fā)現(xiàn)了一個(gè)安全漏洞,該漏洞可能會(huì)導(dǎo)致用戶郵件地址、手機(jī)號(hào)碼等聯(lián)系人信息泄露。

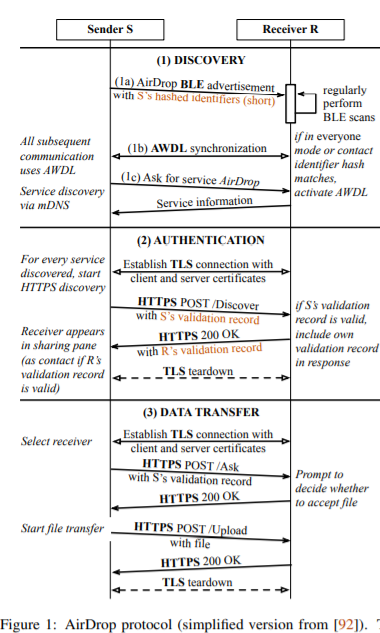

AirDrop默認(rèn)只顯示聯(lián)系人中的接收者設(shè)備。為了確定對(duì)方是否聯(lián)系人,AirDrop會(huì)使用一個(gè)多方認(rèn)證機(jī)制來對(duì)用戶的手機(jī)號(hào)碼和郵箱地址與其他用戶地址簿中的記錄對(duì)比。

研究人員發(fā)現(xiàn)該機(jī)制中存在嚴(yán)重的隱私泄露安全漏洞。漏洞的根源在于該機(jī)制的發(fā)現(xiàn)過程中用于混淆交換的手機(jī)號(hào)碼和郵箱地址的哈希函數(shù)。研究人員分析發(fā)現(xiàn)該哈希函數(shù)并沒有提供足夠隱私保護(hù)的聯(lián)系人發(fā)現(xiàn)功能,因?yàn)楣V悼梢酝ㄟ^暴力破解等方式快速逆向。

因此攻擊者可能可以獲取附近AirDrop 用戶的手機(jī)號(hào)碼和郵箱地址。攻擊者唯一需要做的就是啟用WiFi并與目標(biāo)保持相對(duì)較近的距離,并打開iOS或macOS 設(shè)備的共享頁面以模擬(設(shè)備)發(fā)現(xiàn)這一過程。

PrivateDrop

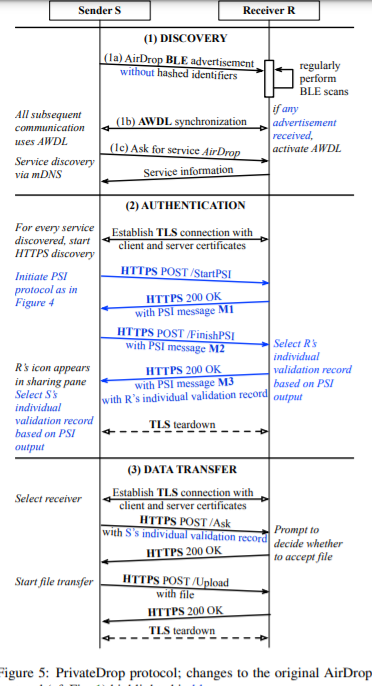

PrivateDrop是一種基于優(yōu)化的加密隱私集交互協(xié)議,可以在不交換有漏洞的哈希值的情況下安全地執(zhí)行兩個(gè)用戶之間的聯(lián)系人發(fā)現(xiàn)。研究人員在iOS和macOS的實(shí)現(xiàn)表明延遲低于1秒,完全可以接受。

15億蘋果設(shè)備受漏洞影響

研究人員早在2019年5月就將該隱私問題報(bào)告給了蘋果公司,并于2020年10月提出了一種名為PrivateDrop的解決方案來修復(fù)AirDrop 中的設(shè)計(jì)漏洞。

截止目前,蘋果公司仍未完全修復(fù)該隱私問題,預(yù)計(jì)有超過15億蘋果用戶受到該漏洞的影響。用戶唯一能做的自我防護(hù)方式就是在系統(tǒng)設(shè)置中禁用AirDrop發(fā)現(xiàn)功能。

- 相關(guān)研究成果將在8月舉辦的安全頂會(huì)USENIX Security展示,研究論文參見:https://www.usenix.org/system/files/sec21fall-heinrich.pdf

- 研究團(tuán)隊(duì)其他關(guān)于iOS和macOS安全的研究參見:https://www.informatik.tu-darmstadt.de/fb20/ueber_uns_details_231616.en.jsp

本文翻譯自:https://www.informatik.tu-darmstadt.de/fb20/ueber_uns_details_231616.en.jsp