Microsoft Exchange Server攻擊:告訴防御者的8個(gè)經(jīng)驗(yàn)教訓(xùn)

近期,Microsoft Exchange Server中四個(gè)關(guān)鍵的0 day漏洞的披露可謂震驚了整個(gè)信息安全社區(qū),而利用這些漏洞的攻擊活動(dòng)的迅速增長也加劇了人們的擔(dān)憂。

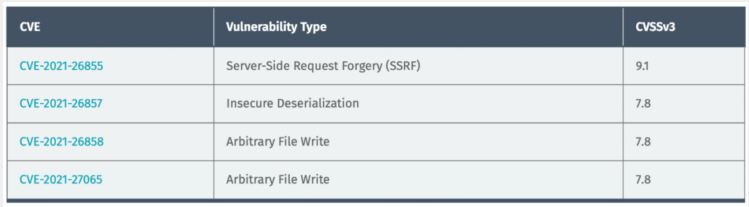

據(jù)悉,這4個(gè)0 day漏洞分別為:CVE-2021-26855、CVE-2021-26857、CVE-2021-26858以及CVE-2021-27065。

其中,CVE-2021-26855是Microsoft Exchange Server中的SSRF漏洞,未經(jīng)身份驗(yàn)證的遠(yuǎn)程攻擊者可以通過將特制的HTTP請求發(fā)送到易受攻擊的Exchange Server來利用此漏洞。

CVE-2021-26857是Microsoft Exchange中的不安全的反序列化漏洞。具體來說,該漏洞存在于Exchange統(tǒng)一消息服務(wù)中,該服務(wù)除了其他功能外還啟用了語音郵件功能。要利用此漏洞,攻擊者需要使用管理員權(quán)限向易受攻擊的Exchange Server進(jìn)行身份驗(yàn)證,或者首先利用另一個(gè)漏洞。成功的利用將授予攻擊者任意的代碼執(zhí)行權(quán)限(SYSTEM)。

CVE-2021-26858和CVE-2021-27065都是Microsoft Exchange中的任意文件寫入漏洞。這些缺陷是身份驗(yàn)證后的,這意味著攻擊者首先需要向易受攻擊的Exchange Server進(jìn)行身份驗(yàn)證,然后才能利用這些漏洞。一旦通過身份驗(yàn)證,攻擊者便可以任意寫入易受攻擊的服務(wù)器上的任何路徑。

安全專家分析發(fā)現(xiàn),利用這些漏洞的入侵行為至少可以追溯到2021年1月。它們最初是屬于有針對性的攻擊,像是出于間諜目的:攻擊者主要針對特定的電子郵件賬戶。在一篇博文中,Microsoft將對這些缺陷的利用歸因于一個(gè)名為“HAFNIUM”的國家背景資助的黑客組織。微軟博客稱,該組織歷來以美國機(jī)構(gòu)為目標(biāo),其中包括“傳染病研究人員,律師事務(wù)所,高等教育機(jī)構(gòu),國防承包商,政策智囊團(tuán)和非政府組織”。

然后,在2月的最后一個(gè)周末,研究人員注意到遠(yuǎn)程代碼執(zhí)行方面出現(xiàn)了顯著增長的情況。攻擊者正在將Web Shell寫入磁盤并啟動(dòng)操作以轉(zhuǎn)儲(chǔ)憑據(jù)、添加用戶帳戶、竊取Active Directory數(shù)據(jù)庫的副本以及橫向移動(dòng)到其他系統(tǒng)。這些活動(dòng)的激增也進(jìn)一步加速了補(bǔ)丁發(fā)布的進(jìn)程。

僅在幾天后,Microsoft就部署了其修補(bǔ)程序,同時(shí),利用該漏洞的攻擊行為仍在持續(xù)升級。Check Point的研究報(bào)告了針對全球組織的數(shù)百次利用嘗試,在截至3月11日的24小時(shí)中,利用嘗試的數(shù)量每兩到三小時(shí)就會(huì)翻一番。其中,土耳其是受攻擊最多的國家,其次是美國和意大利。

研究人員還發(fā)現(xiàn),利用這些漏洞的組織遠(yuǎn)不止一個(gè)。ESET研究人員報(bào)告稱,至少有十個(gè)APT組織已經(jīng)在使用這些漏洞,有些人在Microsoft補(bǔ)丁發(fā)布之前就已經(jīng)開始利用這些漏洞。

自從這些漏洞被發(fā)現(xiàn)以來,幾乎每天都會(huì)出現(xiàn)有關(guān)攻擊者掃描和利用這些漏洞實(shí)施攻擊活動(dòng)的新消息。Microsoft最近報(bào)告稱,一種以受損Exchange服務(wù)器為目標(biāo)的新型勒索軟件也已應(yīng)運(yùn)而生。

接下來,我們將深入研究信息安全防御者在面臨此類情況時(shí)需要了解的一些信息:為什么需要關(guān)注威脅態(tài)勢,補(bǔ)丁程序面臨哪些挑戰(zhàn),以及如何洞察妥協(xié)的相關(guān)跡象,以更好地幫助企業(yè)組織免受威脅影響。

1. 防御熱門目標(biāo)

DomainTools的威脅研究人員Joe Slowik表示,根據(jù)對手及其目標(biāo)的不同,Microsoft Exchange Server歷來是吸引人的攻擊媒介。對于任何使用它的組織來說,它都是必不可少的組件,大多數(shù)組織都不想拋棄它,但是管理起來卻又存在一定困難。

Slowik表示,從非技術(shù)角度來看,我們必須將Exchange視為一種高可用性,高需求的服務(wù)。

當(dāng)然,電子郵件不僅限于員工之間的交流。電子郵件還與訂購系統(tǒng)、報(bào)告系統(tǒng)以及各種其他功能相關(guān)。任何干擾該服務(wù)可用性的事情對于大多數(shù)企業(yè)來說都是不平凡的。Slowik解釋稱,

“Exchange是一個(gè)有趣的目標(biāo),其價(jià)值主要體現(xiàn)在兩個(gè)方面:其一,其本身作為信息存儲(chǔ)庫(包括電子郵件形式的敏感信息)所具備的價(jià)值;其二,因?yàn)镋xchange可以與網(wǎng)絡(luò)中的每臺(tái)計(jì)算機(jī)進(jìn)行通話,所以它也可以作為惡意行為者的攻擊入口,成為實(shí)現(xiàn)其最終目的的跳板。”

當(dāng)然,Exchange服務(wù)器并不總是攻擊者的最終目標(biāo),已經(jīng)侵入目標(biāo)組織的攻擊者可以直接尋找域管理員或類似特權(quán)。雖然Exchange可能是實(shí)現(xiàn)此目標(biāo)的有效途徑,但大多數(shù)攻擊者也可能會(huì)嘗試潛入域控制器。

但是,這些Exchange漏洞使外部入侵者更容易在目標(biāo)組織中獲得廣泛的訪問權(quán)限。這無疑增加了攻擊者對Exchange漏洞利用的興趣,同時(shí)也加劇了企業(yè)組織必須采取行動(dòng)的緊迫性。

2. 為什么這些漏洞如此危險(xiǎn)

在這類外部可訪問Exchange服務(wù)器的攻擊中,它可能會(huì)成為遠(yuǎn)程訪問郵箱的有效途徑,這使得攻擊者能夠通過破壞管理員賬戶來進(jìn)行企業(yè)電子郵件欺詐(BEC)和憑據(jù)網(wǎng)絡(luò)釣魚。

在Microsoft觀察到的攻擊中,攻擊者利用這些漏洞獲得了對本地Exchange服務(wù)器的初始訪問權(quán)限,然后該訪問權(quán)限允許對電子郵件帳戶的訪問,并協(xié)助安裝其他可實(shí)現(xiàn)長期網(wǎng)絡(luò)訪問的惡意軟件。許多人使用遠(yuǎn)程訪問從目標(biāo)中竊取大量數(shù)據(jù),尤其是電子郵件。

由于每個(gè)企業(yè)組織都擁有電子郵件,并且Microsoft Exchange的使用如此廣泛,因此這些攻擊是非常嚴(yán)重的。更糟糕的是,這些服務(wù)器通常可以在開放的Internet上公開訪問,并且可以被遠(yuǎn)程利用。

自從Microsoft在3月2日發(fā)布補(bǔ)丁程序以來,針對這些漏洞進(jìn)行掃描和利用的攻擊者活動(dòng)數(shù)量猛增。使用ESET追蹤威脅的研究人員已經(jīng)在超過115個(gè)使用Web Shell的國家中發(fā)現(xiàn)了5,000多臺(tái)獨(dú)特服務(wù)器,并且他們報(bào)告稱,至少有十個(gè)APT組織正在使用該漏洞來定位服務(wù)器。

3. 應(yīng)用相關(guān)補(bǔ)丁

敦促組織盡快應(yīng)用相關(guān)的安全更新。微軟表示,這些漏洞會(huì)影響Exchange Server 2013、2016和2019版本,Microsoft Exchange Online不受這些漏洞的影響。

Red Canary的高級威脅主管Katie Nickels表示,

“對于任何組織來說,最明顯的建議就是確保它們正在運(yùn)行最新版本的Microsoft Exchange Server。特別是,他們必須要確保已經(jīng)安裝針對CVE-2021-26855、CVE-2021-26857、CVE-2021-26858和CVE-2021-27065漏洞的修補(bǔ)程序。”

Microsoft已經(jīng)發(fā)布了有關(guān)這些安全更新的博客文章,并回答有關(guān)補(bǔ)丁程序安裝的基本問題。據(jù)悉,該修補(bǔ)程序只能安裝在運(yùn)行最新版本的服務(wù)器上。如果企業(yè)運(yùn)行的是較舊的Exchange服務(wù)器,則建議先安裝最新版本,然后再安裝安全更新。

對于那些仍在運(yùn)行較舊版本Exchange的Microsoft用戶,Microsoft已發(fā)布了一系列Exchange服務(wù)器安全更新,這些更新可用于某些較早且不受支持的版本。這是為了在攻擊加劇時(shí)能夠保護(hù)Exchange Server的舊版本。

由于利用這些漏洞需要通過Internet訪問HTTP,因此建議用戶首先在在線公開的Exchange服務(wù)器上安裝更新,例如發(fā)布Outlook Web Access(OWA)的服務(wù)器,然后再更新環(huán)境的其余部分。

4. Exchange Server是如何解決補(bǔ)丁問題的

告訴企業(yè)組織打補(bǔ)丁很容易,但是對于許多組織來說,完成這一過程卻十分復(fù)雜——尤其是如果它們與Exchange更新不配適。

補(bǔ)丁更新過程存在很多困難,而且Exchange也是一種非常貪婪的服務(wù)。嘗試使用EDR產(chǎn)品以及其他類型的監(jiān)視和可見性運(yùn)行Exchange往往會(huì)變得非常昂貴且占用大量資源。如果你嘗試調(diào)試和應(yīng)用某種補(bǔ)丁,并在最小化影響的同時(shí)重新啟用服務(wù)……這會(huì)是一件非常困難的事情。

當(dāng)然,這并非不可能打補(bǔ)丁,但這就是大型組織通常都有專門的Exchange管理員的原因。沒有這些資源的小型企業(yè)將度過更艱難的時(shí)期,i因?yàn)檫@些漏洞正在影響各種規(guī)模的組織。

對于那些無法立即修補(bǔ)其系統(tǒng)漏洞的企業(yè)組織,Microsoft已發(fā)布臨時(shí)緩解控件來限制漏洞利用:創(chuàng)建Internet信息服務(wù)(IIS)重寫規(guī)則,禁用統(tǒng)一消息服務(wù)以及禁用多個(gè)IIS應(yīng)用程序池。Red Canary研究人員指出,這些措施可能會(huì)影響組織內(nèi)部和外部Exchange服務(wù)的可用性,具體取決于組織使用的功能。雖然該臨時(shí)緩解能夠發(fā)揮一定效用,但是管理員不應(yīng)將其視為永久性解決方案。

企業(yè)組織需要明確知道,未打補(bǔ)丁的服務(wù)器連接到網(wǎng)絡(luò)的時(shí)間越長,受到威脅的風(fēng)險(xiǎn)也就越大。盡管至關(guān)重要,但遺憾的是,目前很多組織仍未應(yīng)用補(bǔ)丁程序修復(fù)漏洞。

5. 損害可能已經(jīng)完成

安裝補(bǔ)丁程序是防范攻擊的必要措施,但是我們卻無法告訴管理員他們是否已經(jīng)受到了攻擊——更別說解決正在進(jìn)行的攻擊了。

如果Exchange服務(wù)器未打補(bǔ)丁并暴露在Internet上,那么企業(yè)應(yīng)假設(shè)自己已經(jīng)遭到攻擊并立即檢查攻擊活動(dòng)。Exchange攻擊事件始于1月初,到補(bǔ)丁發(fā)布,攻擊者足足有2個(gè)月的時(shí)間尋找目標(biāo)實(shí)施入侵活動(dòng),這2個(gè)月的時(shí)間內(nèi),幾乎沒有人知道該問題的存在。

如果你本身是個(gè)極具吸引力的目標(biāo),那么不利因素已經(jīng)相當(dāng)明顯了。這就意味著你不僅要調(diào)查過去幾天甚至一周內(nèi)發(fā)生的事情,甚至還需要回溯過去幾個(gè)月內(nèi)發(fā)生的事情。

在確定環(huán)境中所有本地Microsoft Exchange Server實(shí)例之后,F(xiàn)BI和網(wǎng)絡(luò)安全與基礎(chǔ)架構(gòu)安全局(CISA)建議擁有專業(yè)知識(shí)的組織,可以使用收集工具對攻擊組件進(jìn)行取證分類,以收集系統(tǒng)內(nèi)存、系統(tǒng)Web日志、Windows事件日志和所有注冊表配置單元。 然后,他們應(yīng)該檢查這些攻擊組件是否存在IOC或異常行為,例如憑證轉(zhuǎn)儲(chǔ)。

除此之外,還應(yīng)該檢查可疑的進(jìn)程和系統(tǒng)行為,尤其是在IIS和Exchange應(yīng)用程序進(jìn)程(例如PowerShell、Command shell以及在應(yīng)用程序的地址空間中執(zhí)行的其他程序)的上下文中。

6. 尋找妥協(xié)的跡象

安全公司RedCanary報(bào)告稱,研究人員觀察到大多數(shù)攻擊都涉及將Web Shell加載到文件系統(tǒng)上。一些攻擊者會(huì)將其用于持久性和其他后續(xù)攻擊活動(dòng)中。因此建議企業(yè)組織對Web Shell進(jìn)行監(jiān)視和防御,這樣既可以應(yīng)對這種特定威脅,也可以應(yīng)對未來可能發(fā)生的威脅。

Web Shell是一個(gè)非常棘手的安全問題,因?yàn)樗鼈優(yōu)E用服務(wù)器的固有特性來偵聽和接收通過HTTP或HTTPS進(jìn)行的遠(yuǎn)程通信。對于需要訪問的服務(wù)來說,又不能簡單地阻止這些服務(wù)及其連接。除非您能夠完全控制給定的Web服務(wù)器并執(zhí)行諸如跟蹤文件寫入到各種可訪問目錄的操作,否則Web Shell很難檢測和根除。

通過深入了解和觀察外部暴露的服務(wù)的正常行為,能夠更輕松地辨別出異常行為。Exchange是一臺(tái)服務(wù)器,而作為服務(wù)器,它將會(huì)接收來自各種客戶的通信并對此做出響應(yīng)。但是,如果你看到網(wǎng)絡(luò)流量從電子郵件服務(wù)器流到臺(tái)式機(jī)或域控制器,這就很奇怪了,必須進(jìn)一步檢查。

連接到這些植入Web Shell的Web服務(wù)器日志中的任何不熟悉的活動(dòng)肯定表明存在問題,此外,用戶權(quán)限或管理員用戶的任何更改行為也可能會(huì)向防御者發(fā)出預(yù)警信號。跟蹤此類活動(dòng)最有效的方法是從外部驗(yàn)證漏洞,查找這些危害指標(biāo)并監(jiān)視服務(wù)器上的網(wǎng)絡(luò)活動(dòng)。

7. 減少攻擊面

由于大多數(shù)“后漏洞利用階段”(post-exploitation)活動(dòng)的實(shí)例都涉及Web Shell部署,因此“預(yù)修補(bǔ)程序”(pre-patch)緩解策略可以消除通過(遠(yuǎn)程漏洞利用所需的)HTTPS從Internet對Exchange的直接訪問。

雖然這將限制訪問OWA等服務(wù)的便捷性,但組織可以通過虛擬網(wǎng)絡(luò)或其他門戶使這些服務(wù)可訪問,從而縮小攻擊面。總體而言,將OWA和其他面向外部的服務(wù)置于虛擬網(wǎng)絡(luò)的防護(hù)之下,可以使惡意行為(例如嘗試暴力破解或重用密碼)變得更加困難,從而幫助減少攻擊面。

當(dāng)然,這只是減少攻擊面,而不是消除攻擊面。因?yàn)槿绻诳椭纼H需一個(gè)網(wǎng)絡(luò)釣魚手段就能進(jìn)入目標(biāo)環(huán)境,然后利用系統(tǒng)特權(quán)彈出Exchange,那么這種情況下,如果你正在本地運(yùn)行Exchange的話,攻擊者很容易就能實(shí)現(xiàn)全面的網(wǎng)絡(luò)入侵。

8. 做好事件響應(yīng)&緩解準(zhǔn)備

鑒于攻擊形勢日趨嚴(yán)重化,預(yù)計(jì)越來越多的組織將需要轉(zhuǎn)變?yōu)槭录憫?yīng)和緩解模式。

Sophos Managed Threat Response高級主管Mat Gangwer表示,如果發(fā)現(xiàn)任何異常或可疑的活動(dòng),企業(yè)組織首先需要確定自身的暴露程度,由此來決定下一步應(yīng)該怎么做。你需要了解該攻擊活動(dòng)可能持續(xù)了多長時(shí)間或是已經(jīng)造成了何種影響。Web shell的出現(xiàn)與補(bǔ)丁發(fā)布之間的時(shí)間差是多少?

一些組織可能會(huì)發(fā)起內(nèi)部調(diào)查,另一些則可能會(huì)尋求外部事件響應(yīng)團(tuán)隊(duì)的支持。CISA官員建議,在收集了相關(guān)的入侵組件、日志和數(shù)據(jù)以進(jìn)行進(jìn)一步分析之后,企業(yè)組織可以考慮獲取第三方支持,并執(zhí)行緩解步驟,避免讓攻擊者知道他們的蹤跡已經(jīng)暴露。

該官員表示,第三方組織可以在整個(gè)響應(yīng)過程中幫助提供專業(yè)知識(shí)和技術(shù)支持,確保將攻擊者從網(wǎng)絡(luò)中移除,并避免在事件結(jié)束后出現(xiàn)任何會(huì)引發(fā)后續(xù)危害的殘留問題。事件響應(yīng)中存在幾個(gè)常見的錯(cuò)誤:無法保存關(guān)鍵日志數(shù)據(jù),無法在響應(yīng)者可以恢復(fù)數(shù)據(jù)之前緩解受影響的系統(tǒng),而且僅能修復(fù)表面跡象,無法徹底解決問題。

如何知道到底什么時(shí)候進(jìn)行事件響應(yīng)?就目前的網(wǎng)絡(luò)形勢而言,企業(yè)組織不能等待問題的出現(xiàn),而應(yīng)該現(xiàn)在就行動(dòng)起來,尋找網(wǎng)絡(luò)中存在的問題,一旦發(fā)現(xiàn)任何跡象,立即開始更深入的檢測。要知道,搶先攻擊一步并試圖縮短攻擊者潛伏網(wǎng)絡(luò)的時(shí)間將是問題的關(guān)鍵所在。越早檢測到問題,響應(yīng)就是變得越容易。

本文翻譯自:https://www.darkreading.com/threat-intelligence/microsoft-exchange-server-attacks-9-lessons-for-defenders/d/d-id/1340400?image_number=2如若轉(zhuǎn)載,請注明原文地址。