蘋果開發人員再次被盯,針對Xcode的供應鏈攻擊再現

網絡安全研究人員近期披露了一種新的攻擊手法,攻擊者利用植入后門的 Xcode 作為攻擊媒介攻擊蘋果平臺的開發人員,可以發現從供應鏈入手攻擊開發人員和研究人員的狀況已經愈演愈烈。

Xcode 是 Apple 針對 macOS 的集成開發環境(IDE),可用于為 macOS、iOS、iPadOS、watchOS 和 tvOS 開發軟件。Xcode 允許開發人員在啟動實例時運行自定義腳本,但控制臺和調試器中沒有該腳本執行的提示,因此缺乏經驗的開發者會面臨極大的風險。

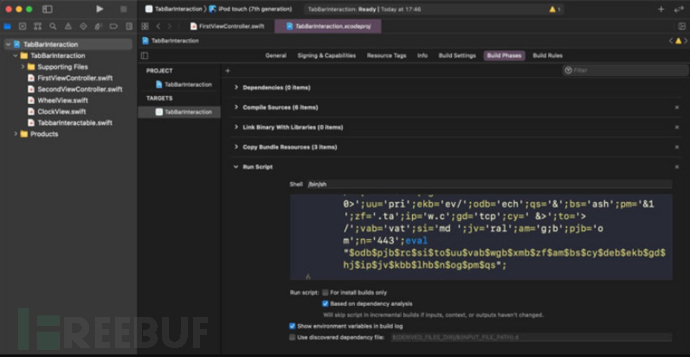

被植入后門的 Xcode 項目名為 XcodeSpy,是基于 GitHub 上名為 TabBarInteraction的開源項目進行后門植入后得到的,該項目可根據用戶交互與 iOS 標簽欄存在動畫交互。

SentinelOne 的研究人員表示:“XcodeSpy 會在開發人員的 macOS 上安裝定制化 EggShell 后門進行持久化”。SentinelOne 表示,一共發現了兩個定制的 EggShell 后門,并且發現樣本在 2020 年 8 月 5 日和 2020 年 10 月 13 日從日本上傳到 VirusTotal。

今年早些時候,Google 發現了針對安全研究人員的攻擊,在 Windows 平臺上利用 Visual Studio 工程加載惡意 DLL 文件。此次的 Xcode 污染與之類似,區別只是針對 Apple 平臺的開發人員。

XcodeSpy 中的惡意腳本會在開發人員構建工程時啟動,從 C&C 服務器下載定制的 EggShell 后門,該后門可以在失陷主機進行竊取鍵盤擊鍵記錄、麥克風錄音、攝像頭錄像等操作。

此前的 XCodeGhost 也利用 Xcode 將惡意代碼注入到了 Xcode 編譯的 iOS 應用程序中,通過 App Store 上下載的應用程序也存在問題,波及上億臺設備。2020 年 8 月,趨勢科技的研究員又發現了類似的攻擊,修改后的 Xcode 會安裝名為 XCSSET 的惡意軟件來竊取憑據、屏幕截圖、竊取敏感數據甚至加密系統勒索贖金。

“針對軟件開發人員是成功的供應鏈攻擊的第一步,想達到這個目的的一個方法就是對開發者必需的開發工具的投毒”,“XcodeSpy 這種攻擊方式完全有可能針對特定的開發人員,當然攻擊者也有可能是為了更大規模的攻擊做準備”。

參考來源:TheHackerNews