過去一年網(wǎng)絡(luò)安全的首要威脅是什么?來看看這個報告

2021年2月,IBM安全團(tuán)隊 X-Force發(fā)布了《2021威脅情報指數(shù)》,報告顯示,漏洞利用成為2020年的首要威脅。

對攻擊者來說,尋找和利用網(wǎng)絡(luò)中未打補(bǔ)丁的問題或常見的漏洞和暴露(CVE)是成功率最高的方法,這也是最常見的獲得網(wǎng)絡(luò)初始訪問權(quán)的途徑。

事實上,漏洞利用的成功率已經(jīng)超過了釣魚郵件,在很大程度上取代了憑證竊取,成為攻擊者滲透網(wǎng)絡(luò)的最可靠方法。

現(xiàn)狀:新漏洞雖多,但舊漏洞威脅更大

X-Force數(shù)據(jù)顯示,Citrix服務(wù)器的目錄遍歷漏洞(CVE-2019-19871)是2020年被利用最多的漏洞。

雖然這個相對較新的漏洞占據(jù)了榜單的Top地位,但在2020年十大被利用最多的漏洞榜單中,以往的安全漏洞占據(jù)了主導(dǎo)地位,前10名中只有2個是在2020年發(fā)現(xiàn)的。

由于前幾年的安全漏洞仍在對尚未打補(bǔ)丁的設(shè)備和組織造成威脅,漏洞的累積效應(yīng)使得它們遭受攻擊的機(jī)率逐年增加。

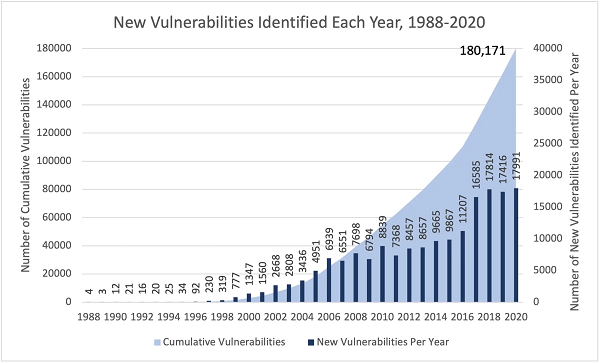

自1988年以來,每年發(fā)現(xiàn)的新漏洞數(shù)量總體呈上升趨勢。2020年發(fā)現(xiàn)的新漏洞數(shù)量為17992個,到2020年底,發(fā)現(xiàn)的漏洞總數(shù)達(dá)到180171個,達(dá)到最高點。

1988-2020年每年新發(fā)現(xiàn)和累積的漏洞(來源:X-Force Red)

對于安全從業(yè)人員來說,快速識別和補(bǔ)救漏洞的重要性迫在眉睫。

未修補(bǔ)的漏洞

2CVE-2006-1547和CVE-2012-0391是2020年最吸引視線的兩個漏洞,它們都是Apache Struts漏洞。在X-Force的2020年最容易被利用的漏洞列表中,這兩個漏洞位列第三和第四。

雖然這兩個漏洞已經(jīng)被發(fā)現(xiàn)15年和9年之久,而且早已有了補(bǔ)救措施,但很多時候它們?nèi)匀粵]有被修補(bǔ),攻擊者仍然試圖大量利用它們。每年不斷新增的漏洞數(shù)量再加上累積的舊漏洞,對攻擊者來說是一座富礦。

2020年十大漏洞榜單

X-Force根據(jù)攻擊者的利用頻率和意圖,對2020年的十大漏洞進(jìn)行了排名。該排名基于2020年IBM X-Force事件響應(yīng)(IR)和IBM托管安全服務(wù)(MSS)數(shù)據(jù)。根據(jù)研究結(jié)果,攻擊者聚焦于企業(yè)內(nèi)網(wǎng)常見的企業(yè)應(yīng)用程序和開源框架。

- CVE-2019-19871:Citrix應(yīng)用交付控制器(ADC)

- CVE-2018-2006:NoneCMS ThinkPHP遠(yuǎn)程代碼執(zhí)行

- CVE-2006-1547:Apache Struts中的ActionForm漏洞

- CVE-2012-0391:Apache Struts的ExceptionDelegator組件

- CVE-2014-6271:GNU Bash 命令注入

- CVE-2019-0708:Bluekeep微軟遠(yuǎn)程桌面服務(wù)遠(yuǎn)程代碼執(zhí)行

- CVE-2020-8515:Draytek Vigor命令注入

- CVE-2018-13382和CVE-2018-13379:Fortinet FortiOS不當(dāng)授權(quán)和目錄遍歷漏洞

- CVE-2018-11776: Apache Struts遠(yuǎn)程代碼執(zhí)行

- CVE-2020-5722:HTTP:Grandstream UCM6200 SQL注入

下面詳細(xì)探討三大漏洞

1. CVE-2019-19871:Citrix應(yīng)用交付控制器

該漏洞披露于2019年12月,適用于Citrix ADC、Citrix Gateway和NetScaler Gateway,允許攻擊者在Citrix服務(wù)器上執(zhí)行任意代碼或下載額外的有效載荷,例如允許執(zhí)行命令和強(qiáng)制密碼的木馬后門。

這個漏洞在IBM的事件響應(yīng)活動中多次出現(xiàn),最活躍的是在2020年上半年。僅在2020年第一季度的所有初始妥協(xié)中,它就占了25%。在X-Force2020年1月補(bǔ)救的所有攻擊中高達(dá)59%。

事實上,在X-Force事件響應(yīng)活動中,攻擊者利用該漏洞的次數(shù)是其他漏洞的15倍。IBM的托管安全服務(wù)經(jīng)常觀察到警報,提示攻擊者正試圖利用該漏洞。

2. CVE-2018-20062:NoneCMS ThinkPHP遠(yuǎn)程代碼執(zhí)行

2020年利用率第二的漏洞是CVE-2018-200662,它允許攻擊者執(zhí)行任意PHP代碼。X-Force威脅情報分析師觀察到,它主要針對物聯(lián)網(wǎng)(IoT)設(shè)備。這與IBM預(yù)測的2020年針對物聯(lián)網(wǎng)的攻擊將大幅上升相吻合。

攻擊者大多利用CVE-2018-2006部署各種惡意軟件,例如SpeakUp后門、Mirai僵尸網(wǎng)絡(luò)和各種加密貨幣礦機(jī)。

ThinkPHP是一個開源的PHP框架,雖然該漏洞在2018年12月8日的ThinkPHP 5.0.23和5.1.31版本中進(jìn)行了修補(bǔ),但2018年12月11日發(fā)布的版本中,該漏洞可以被PoC利用,引來攻擊者的持續(xù)攻擊。該漏洞遲遲未能修補(bǔ)可能和識別和修補(bǔ)物聯(lián)網(wǎng)設(shè)備較難有關(guān)。

3. CVE-2006-1547:ApacheStruts中的ActionForm漏洞

Struts是一個開源框架,通常用于創(chuàng)建Java網(wǎng)絡(luò)應(yīng)用。該漏洞發(fā)現(xiàn)于15年前,它可使Struts網(wǎng)絡(luò)應(yīng)用程序崩潰,從而獲取機(jī)密信息。攻擊者意識到該框架的廣泛使用所帶來的機(jī)會,并利用了幾個Apache Struts的漏洞。

舊漏洞被越來越頻繁地利用,警示我們要定期掃描網(wǎng)絡(luò)應(yīng)用程序是否存在未修補(bǔ)的漏洞。

未知漏洞怎么辦?

尚未公開的漏洞(包括零日漏洞)持續(xù)對企業(yè)網(wǎng)絡(luò)構(gòu)成威脅。企業(yè)可能通過滲透測試發(fā)現(xiàn)未知地漏洞。但X-Force觀察到,與零日漏洞相比,已知的網(wǎng)絡(luò)安全漏洞,即使具備緩解方法,仍對企業(yè)構(gòu)成更重大的威脅。

雖然企業(yè)不能控制未知漏洞的利用,但他們可以針對已知漏洞采取結(jié)構(gòu)化的行動,將精力集中在這一領(lǐng)域的相對回報率更高。漏洞管理服務(wù)可以識別、優(yōu)先處理和修復(fù)現(xiàn)有的漏洞,幫助企業(yè)提高其資產(chǎn)的安全性。

如何防止網(wǎng)絡(luò)中的漏洞?

漏洞管理很復(fù)雜。作決策時,它需要考慮資產(chǎn)、數(shù)據(jù)分類、業(yè)務(wù)目標(biāo)、風(fēng)險和性能基準(zhǔn)等,沒有一個放之四海皆準(zhǔn)的解決方案。

有些網(wǎng)絡(luò)中的機(jī)器和基礎(chǔ)設(shè)施具有易被攻擊的特性,需要進(jìn)行嚴(yán)格的測試,以確保在應(yīng)用更新或補(bǔ)丁時不發(fā)生故障。

其他網(wǎng)絡(luò)的設(shè)備,即使有特定的補(bǔ)丁也最好不要接收。漏洞管理總是在平衡風(fēng)險,從來都不是簡單的單線程思維。

一些補(bǔ)丁管理措施:

- 了解你的網(wǎng)絡(luò)。定期清點網(wǎng)絡(luò)中的設(shè)備,包括設(shè)備、操作系統(tǒng)、應(yīng)用程序、版本、IP地址、云資產(chǎn)以及這些系統(tǒng)的所有者。建議每季度進(jìn)行一次。

- 識別風(fēng)險。使用漏洞管理工具和Crown Jewel Analysis來識別重要資產(chǎn),并分析哪些漏洞最有可能影響這些資產(chǎn)。

- 在應(yīng)用補(bǔ)丁之前進(jìn)行測試。開發(fā)一個測試環(huán)境,模擬識別補(bǔ)丁部署到企業(yè)環(huán)境后可能出現(xiàn)的問題。建議在適當(dāng)?shù)臏y試設(shè)備和資產(chǎn)樣本上應(yīng)用補(bǔ)丁。

- 部署補(bǔ)丁。在企業(yè)環(huán)境中部署新修的補(bǔ)丁。一些漏洞管理工具可以實現(xiàn)自動化部署補(bǔ)丁。

參考鏈接(點擊鏈接獲取報告):

https://securityintelligence.com/posts/top-10-cybersecurity-vulnerabilities-2020/