全球超過十萬個Zyxel設備被曝存在后門

超過10萬個Zyxel 防火墻、虛擬專用網等設備包含一個硬編碼的管理員級別帳戶,該帳戶可以使攻擊者通過 SSH或Web管理面板對設備進行訪問。

荷蘭安全研究人員發現了該后門,并建議設備所有者在允許的情況下盡快更新系統。安全專家表示:“從 DDoS僵尸網絡運營商到國家資助的黑客組織和勒索軟件,任何人都可能濫用此后門帳戶來訪問存在漏洞的設備,進入內部網絡展開其他攻擊”。

受影響的產品

受影響的包括許多企業級設備,甚至還有 Zyxel 的優秀產品,這些產品通常部署在私營企業和政府網絡中。

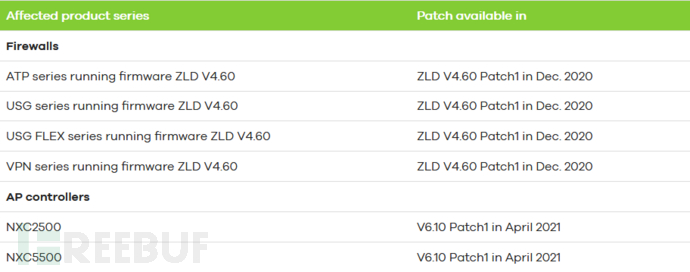

受影響的產品包括:

- 高級威脅防護(ATP)系列 - 主要是防火墻

- 統一安全網關(USG)系列 - 主要是防火墻和網關

- USG FLEX 系列 - 主要是防火墻和虛擬專用網網關

- 虛擬專用網系列 - 主要是虛擬專用網網關

- NXC系列 - 主要是WLAN接入點控制器

這些設備許多都是在公司網絡的邊緣使用的,一旦遭到破壞,攻擊者就可以對內網主機進行攻擊。

補丁目前僅可用于ATP、USG、USG Flex 與虛擬專用網系列產品。根據 Zyxel 的安全公告,預計 NXC 系列產品的補丁將會在 2021 年 4 月發布。

后門帳戶很容易被發現

根據安全研究人員的說法,安裝補丁程序將會刪除該后門帳戶,該帳戶使用 zyfwp作為用戶名、PrOw!aN_fXp作為密碼。

荷蘭研究人員在 2020 年圣誕節假期之前發布的一份報告中表示:明文密碼直接存儲在系統文件中。該帳戶具有對該設備的最高訪問權限,而且該帳戶已用于通過 FTP 向其他可連接的 Zyxel 設備安裝固件更新。

物聯網安全研究員 Ankit Anubhav 在接受采訪時表示:Zyxel 應該從 2016 年的后門事件中吸取教訓。漏洞 CVE-2016-10401就是當時發布的Zyxel設備包含一個后門,該后門允許任何人使用zyad5001作為超級用戶的密碼來將Zyxel設備上的任何帳戶提升到最高級別。

上次Zyxel的這個漏洞被多個僵尸網絡利用,令人驚訝的是Zyxel竟然還會犯同類的錯誤。目前為止,漏洞CVE-2016-10401仍然在大多數基于密碼擴張的物聯網僵尸網絡的武器庫中。

但是這次的CVE-2020-29583漏洞情況更加糟糕。2016年的漏洞想要利用就首先必須擁有Zyxel設備上低權限帳戶。這次的漏洞使攻擊者可以直接訪問 Zyxel 設備,無需任何特殊條件。

此前的漏洞僅可用于Telnet上,這次可以直接在443端口上嘗試使用憑據。而且 2016 年的漏洞主要影響路由器,而本次的漏洞絕大多數是公司設備。

勒索新浪潮

2019-2020 年,勒索的主要攻擊目標就是防火墻和虛擬專用網。例如Pulse Secure、Fortinet、Citrix、MobileIron 和Cisco設備中的安全漏洞經常被利用來攻擊公司和政府網絡。新披露的 Zyxel 漏洞可能會使更多的公司和政府機構遭受這些攻擊。

參考來源:ZDNet