嚇人!半夜,這個程序從虛擬機里跑出來了!

誤入陷阱

夜黑風高,兩個不速之客又一次來到了一片新的土地。

“老二,總算進來了,咱們依計行事,你去掃描硬盤上的文件,看看有沒有有價值的,我去修改開機啟動項,把咱們加進去”

“等一下,老大,我感覺有點不對勁”

“哪里不對勁了?”,老大問到。

“我們去過的其他地方都很熱鬧,這里怎么這么安靜?你看,連QQ、微信這些進程都沒有!”,老二說到。

老大環顧四周,也察覺到了一絲異常。

稍等了一小會兒,老大突然驚呼:“不好!這里是個虛擬機,咱們掉入虛擬機中了!”

“你怎么看出這是一個虛擬機的?”,老二不解的問到。

“你看,那里有個vmware的進程,注冊表里還有一堆vmware的標記”

“那怎么辦?完蛋了,咱們要被人扒的干干凈凈了~”,老二一臉焦急。

老大眉頭緊鎖,來回踱步,突然面露喜色說到:“別著急,臨行前,主人偷偷給了我一個錦囊,叮囑我在緊急時候打開”

“那還等什么?趕緊拿出來啊!”

老大從兜里掏出了錦囊,里面有一紙信,兩人認真的看了起來。

片刻之后,老大大聲笑道:“老弟!穩了!”

老二一臉問號,沒太明白,“大哥,恕我眼拙,這怎么就穩了?”

“你看這里,主人交代了虛擬機逃逸大法,告訴我們如何從虛擬機中逃離”

“大哥,小聲一點,小心被發現了。咱們快開始行動吧,晚了說不定就來不及了”

“別急,讓我仔細研究一下”

信紙上密密麻麻寫了一大堆,看起來有些復雜的樣子,兩個人剛剛放松的眉頭又慢慢皺了起來。

沒一會兒,老二失去了耐心,“大哥,這也太復雜了,我是看不懂了,靠你了”

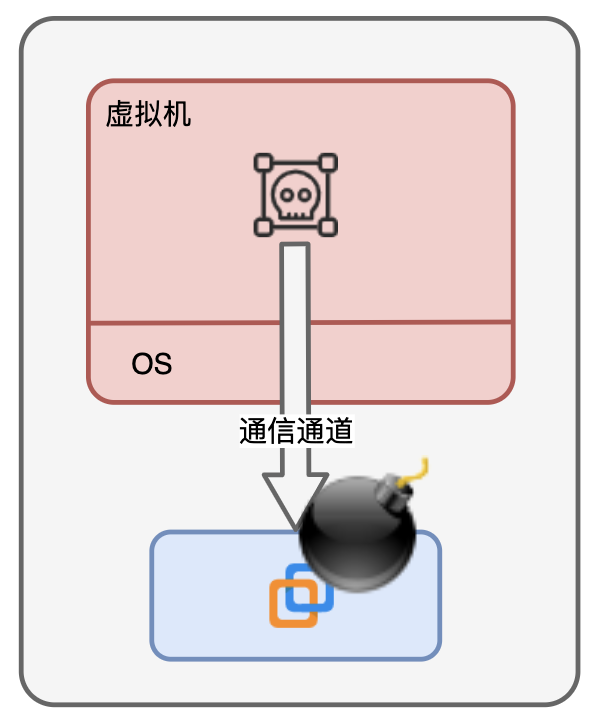

“我明白了,虛擬機會和外面的真實世界通信,咱們只要抓住通信過程中的漏洞,把我們的指令代碼參雜在通信數據中,讓外面世界負責通信的一端執行這些指令代碼,咱們就能傳輸過去,逃逸到外面的真實世界去!”

“原來如此,可咱上哪里去找這樣的漏洞呢?”

“有了,看這里,主人給我們找了好幾個漏洞,真是太貼心了!”

- CVE-2016-7461

- CVE-2017-4901

- CVE-2019-14378

“這一串串字符和數字是什么意思?”,老二問到。

“這個呀,叫漏洞編號,CVE就Common Vulnerabilities and Exposures,公共漏洞披露的意思,第二個是年份,第三個就是具體的漏洞編號了。這每年有那么多軟件被發現漏洞,為了管理方便就給它們統一分配了編號。”

“那趕緊的,選一個來開干吧!”

“讓我看看,就選第二個吧,這是屬于VMware的漏洞,版本也合適,還沒有被修復,二弟,咱們的機會來了!”

說完,老大按照信紙上的描述,開始忙活起來,準備起一會兒要用的數據和代碼。

“老大,這個漏洞的原理是什么啊,趁著你準備的功夫,你給我講講唄~”

“主人的信上說了,VMware有一個backdoor的通信接口,可以用來虛擬機內部操作系統和外面系統進行通信,復制和拖放就是使用它來傳輸文件的。而這個backdoor的代碼寫的有漏洞,咱們只要精心構造好數據,它在拷貝的時候就會造成堆溢出,就有機會執行我們的指令代碼啦!”

“牛皮!主人真牛皮”,老二感嘆道!

“快別閑著了,快來幫我準備數據吧!”

新世界

又過了一會兒。

“大哥,都準備好了嗎?”

“已經按照信上的方法都準備妥當了,二弟,來吧,咱們就要出去了,抓緊我”

老大拿出了剛才將精心準備的代碼,小心翼翼的點擊執行,只聽一陣電流的嘶嘶聲響,二人化成一串比特流傳輸到了外面的VMware進程中。

正如計劃的一般,漏洞成功的觸發!執行了他們提前編寫的指令代碼,二人成功的來到外面計算機的文件目錄下。

稍等了一會兒,兩人慢慢從剛才的眩暈中緩了過來。

“老大,咱們成功了!”

“哈哈!總算出來了”

兩個家伙高興的緊緊抱在了一起。

“好了,這下咱們開始干正事吧,已經耽誤了不少時間了,主人還在等我們的消息呢”

“好嘞,開始干活”

兩人開始忙活起來,爭分奪秒地實行他們的計劃,然而,很快他們又發現了不對勁。

“老大,這里怎么還是有vmware的進程啊?咱們不是逃出來了嗎?”

“廢話,剛才咱就從那里面跑出來的啊”

“不對,你快過來看看”

老大聞訊趕了過去,仔細查看后,再一次環顧四周,倒吸了一口涼氣。

“二弟,完了,這里好像還是一個虛擬機···”

本文轉載自微信公眾號「編程技術宇宙」,可以通過以下二維碼關注。轉載本文請聯系編程技術宇宙公眾號。