護(hù)網(wǎng)行動(dòng)中的安全產(chǎn)品優(yōu)化

0x00、前言

伴隨著新基建項(xiàng)目的不斷演進(jìn),IT信息安全業(yè)務(wù)也在不斷的變化,從前幾年的只銷售安全單品、安全服務(wù)、安全解決方案到現(xiàn)今的銷售基于IT基礎(chǔ)設(shè)施的安全服務(wù)。這種安全服務(wù),安全能力不僅僅包含安全產(chǎn)品、純安全服務(wù),還需要一整套基于IT基礎(chǔ)設(shè)施的自研的安全解決方案,有時(shí)候還需要配合外采服務(wù)滿足用戶需求,同時(shí)業(yè)務(wù)方面需要與大型商業(yè)活動(dòng)結(jié)合,安全防護(hù)級(jí)別達(dá)到護(hù)網(wǎng)行動(dòng)的級(jí)別,同時(shí)做好政府部門對(duì)接工作。只有這樣,我們才能把這種安全服務(wù)賣上500w~1000w價(jià)錢。

0x01、安全產(chǎn)品優(yōu)化

在對(duì)外銷售這種安全服務(wù)的時(shí)候,我們發(fā)現(xiàn)提升安全運(yùn)營(yíng)人員的工作效率是整個(gè)項(xiàng)目盈利的核心,安全產(chǎn)品優(yōu)化的好,我們能節(jié)省的人力成本的投入就會(huì)少,反之項(xiàng)目會(huì)虧損。簡(jiǎn)單舉個(gè)例子:如果要提供7*24小時(shí)的安全運(yùn)營(yíng)服務(wù),一個(gè)項(xiàng)目周期為7天,14人/天,后臺(tái)二線運(yùn)營(yíng)也至少2個(gè)人。如果安全運(yùn)營(yíng)人員都把時(shí)間浪費(fèi)在給主機(jī)打補(bǔ)丁,處理防火墻策略,數(shù)據(jù)分級(jí)等基礎(chǔ)預(yù)防性工作,那你的工作無(wú)法集中到運(yùn)營(yíng)監(jiān)控方面,遇到問題也無(wú)法做深入思考,一旦發(fā)生入侵事件,無(wú)法有效的處理。這些前期工作都需要增加安全服務(wù)的工時(shí)。

那么針對(duì)安全解決方案,最快速搭建的方法就是使用公有云,公有云基礎(chǔ)設(shè)施比較完備,安全服務(wù)也齊全,包括:主機(jī)安全、云WAF、抗D、掃描器、態(tài)勢(shì)感知、數(shù)據(jù)庫(kù)審計(jì)、堡壘機(jī)等,那么在做護(hù)網(wǎng)行動(dòng)前,我們要做的一些安全預(yù)防性工作包括:安全鏡像優(yōu)化、人工滲透測(cè)試、自動(dòng)化滲透測(cè)試、主機(jī)/云產(chǎn)品基線、安全組ACL設(shè)置、數(shù)據(jù)分級(jí)等。

先以安全鏡像優(yōu)化為例:

自動(dòng)化安全產(chǎn)品:主機(jī)安全中主機(jī)漏洞,

目前存在的問題:

@1、主機(jī)操作系統(tǒng)的鏡像制作周期一般一個(gè)季度制作一次,因?yàn)橛袔资N操作系統(tǒng)版本,每個(gè)版本需要經(jīng)過嚴(yán)格的測(cè)試才能上線,從漏洞產(chǎn)生頻率上看,每個(gè)季度大約CVE,2000+,RHSA 50+ ,USN 150+ 從涉及到的軟件數(shù)量看,因?yàn)橛脩舭惭b的軟件是不可控的狀態(tài),五花八門的軟件都有,這些軟件的安裝都會(huì)帶來(lái)主機(jī)漏洞。

@2、漏洞庫(kù)爬取后,如何有效判別該漏洞是否符合產(chǎn)品漏洞庫(kù)的條件,靠人工方式確認(rèn),一般廠商也不會(huì)這么做,投入產(chǎn)出比太低。

@3、在護(hù)網(wǎng)期間,對(duì)配置變更服務(wù)器要有一定的審批流程。新加入的服務(wù)器,新安裝的軟件都要做嚴(yán)格的審查,業(yè)務(wù)方上線需要和安全有聯(lián)動(dòng),使用重保安全鏡像。同時(shí)在重保期間暫停漏洞庫(kù)的更新,針對(duì)一些特殊情況,例如:云服務(wù)器上運(yùn)行著Kubernetes,Pod重啟會(huì)導(dǎo)致災(zāi)難性的后果。需要添加例外。

為啥要改產(chǎn)品:

@1、有些流程一旦被驗(yàn)證,自動(dòng)化會(huì)提升安全運(yùn)營(yíng)效率。

@2、用第三方安全產(chǎn)品,產(chǎn)品更改的難度很大,所以一般都是第三方安全廠商的售前或者產(chǎn)品經(jīng)理通過曲線救國(guó)的方式幫你變形解決相關(guān)問題。

@3、目前大部分安全產(chǎn)品沒有針對(duì)護(hù)網(wǎng)的需求,做出產(chǎn)品化的調(diào)整。用戶需要護(hù)網(wǎng)模式的產(chǎn)品。

其次消耗安全運(yùn)營(yíng)人員精力的是:配置安全組和ACL策略。

由于在公有云上防火墻策略已經(jīng)與安全組和ACL策略耦合在一起,同時(shí),業(yè)務(wù)系統(tǒng)在不斷的變更,上線下線,給安全風(fēng)險(xiǎn)管控帶來(lái)的諸多不便。今天哪個(gè)部門上了一個(gè)應(yīng)用,需要開TCP8080端口對(duì)外服務(wù),也不知會(huì)安全人員,系統(tǒng)測(cè)試發(fā)現(xiàn)上一直不通,查來(lái)查去,最后發(fā)現(xiàn)業(yè)務(wù)系統(tǒng)訪問的數(shù)據(jù)庫(kù)端口沒有加入到安全組的開放列表中,這種崩潰的事情,在護(hù)網(wǎng)前期時(shí)時(shí)刻刻再發(fā)生。。。沒有一個(gè)整體安全可視化的網(wǎng)絡(luò)資產(chǎn)管理模塊,幫助用戶圖形化管理安全組或者ACL策略。

產(chǎn)品解決方案:微隔離可視化管理

通過微隔離可視化技術(shù)幫助用戶業(yè)務(wù)人員在上線業(yè)務(wù)的同時(shí),做好安全控制。既提高了配置工作效率,也防止高危端口暴露在外,給紅隊(duì)小伙伴可乘之機(jī)。

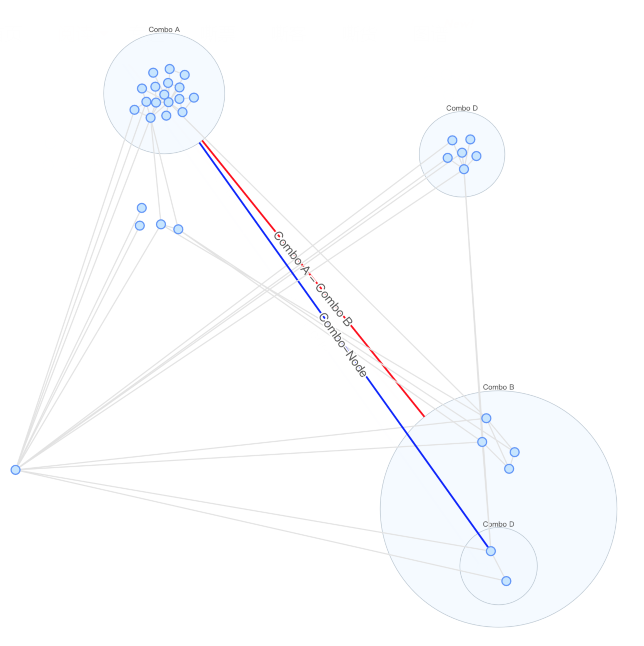

產(chǎn)品的核心是可視化:

@1、需要支持自定義分組,例如:按照業(yè)務(wù)分組等,同時(shí)支持各種角色組,例如:數(shù)據(jù)庫(kù)角色,web服務(wù)角色。

@2、工作負(fù)載與訪問關(guān)系展示。

@3、訪問邊聚合的連接,以及訪問方向和屬性。

第三部分,就是存在公有云上的關(guān)鍵數(shù)據(jù)的分級(jí)分類整理,什么樣的數(shù)據(jù)需要哪種級(jí)別管理,這部分早期護(hù)網(wǎng)行動(dòng)中涉及的比較少,但是伴隨著護(hù)網(wǎng)的深逐年入,拿到用戶數(shù)據(jù)的情況也越來(lái)越多,據(jù)了解阿里云2020年護(hù)網(wǎng)行動(dòng)中拿下所有目標(biāo)的用戶數(shù)據(jù)。

還有一種情況是,很多用戶特別是大型用戶上公有云后,在公有云上常年積累了很多數(shù)據(jù),散落在對(duì)象存儲(chǔ),RDS數(shù)據(jù)庫(kù),大數(shù)據(jù)存儲(chǔ)引擎中,,再加上各種應(yīng)用在調(diào)用這些數(shù)據(jù),短期內(nèi)很難做分級(jí)分類處理,這就需要有一套自動(dòng)化產(chǎn)品幫助用戶梳理,保護(hù)。

產(chǎn)品解決方案:敏感數(shù)據(jù)保護(hù)系統(tǒng)

@1、敏感數(shù)據(jù)識(shí)別

@2、數(shù)據(jù)安全審計(jì)(主要包括對(duì)象存儲(chǔ)和RDS)

@3、數(shù)據(jù)脫敏

數(shù)據(jù)分級(jí)是在數(shù)據(jù)防泄漏項(xiàng)目中最重要的一步,這一步的智能化程度高低代表安全運(yùn)營(yíng)工作效率快慢。特別是在護(hù)網(wǎng)前期準(zhǔn)備階段,需要對(duì)數(shù)據(jù)進(jìn)行分級(jí),最終決定數(shù)據(jù)保護(hù)的級(jí)別。比如用戶比較關(guān)注自己CRM會(huì)員系統(tǒng),一旦出現(xiàn)數(shù)據(jù)外泄,整個(gè)護(hù)網(wǎng)行動(dòng)功虧一簣。

0x02、重新定義安全服務(wù)

這種安全服務(wù),包含的安全產(chǎn)品需要為整體的安全服務(wù)效率負(fù)責(zé),這里定義的安全服務(wù),也不僅僅是人工滲透測(cè)試服務(wù),還包含:業(yè)務(wù)安全規(guī)劃、項(xiàng)目實(shí)施、應(yīng)急演練、壓測(cè)、復(fù)盤、線上護(hù)網(wǎng)級(jí)別的重保、網(wǎng)安國(guó)安政府對(duì)接事務(wù)性工作;同時(shí),安全產(chǎn)品近期的規(guī)劃也需要一個(gè)“護(hù)網(wǎng)模式”,通過安全能力產(chǎn)品化的方式賺錢,越來(lái)越難了,通過托管服務(wù)方式對(duì)外輸出安全能力的時(shí)代將來(lái)臨。