黑客在蘋果公司網(wǎng)絡中發(fā)現(xiàn)55個安全漏洞!11項被標記為“高危”

本周的一篇博客顯示,一群黑客針對蘋果公司龐大的在線基礎設施,花費數(shù)月時間后發(fā)現(xiàn)了一系列漏洞,其中包括一些允許黑客竊取用戶iCloud帳戶中文件的漏洞。

不過,與那些蓄意破壞的黑客不同,這些黑客以“白帽”的身份進行操作,這意味著他們的目標是向Apple發(fā)出警報,而不是竊取信息。

這個黑客團隊由20歲的Sam Curry領導,其他研究人員包括:Brett Buerhaus, Ben Sadeghipour, Samuel Erb, and Tanner Barnes.

Sam Curry說,他和他的團隊總共發(fā)現(xiàn)了55個漏洞。其中有11項被標記為“高危”,因為它們允許他控制蘋果的核心基礎設施,并從那里竊取私人電子郵件、iCloud數(shù)據(jù)和其他私人信息。

這11項高危漏洞分別是:

- 通過授權和身份驗證繞過遠程代碼執(zhí)行

- 通過配置錯誤的權限繞過身份驗證允許全局管理員訪問

- 通過未經(jīng)過濾的文件名參數(shù)進行命令注入

- 通過泄露的機密和公開的管理員工具執(zhí)行遠程代碼

- 內存泄漏導致員工和用戶帳戶泄露,從而允許訪問各種內部應用程序

- 通過未經(jīng)過濾的輸入?yún)?shù)進行Vertica SQL注入

- 可修復的存儲XSS允許攻擊者完全危害受害者iCloud帳戶(1)

- 可修復的存儲XSS允許攻擊者完全危害受害者iCloud帳戶(2)

- 完全響應SSRF允許攻擊者讀取內部源代碼并訪問受保護的資源

- Blind XSS允許攻擊者訪問內部支持門戶以跟蹤客戶和員工的問題

- 服務器端PhantomJS執(zhí)行允許攻擊者訪問內部資源并檢索AWS IAM密鑰

在發(fā)表了一篇9200字的題為《我們入侵蘋果3個月:以下是我們發(fā)現(xiàn)的漏洞》的文章后的幾個小時,Curry在網(wǎng)上聊天中說道,“如果這些問題被攻擊者利用,蘋果將面臨大規(guī)模的信息披露和誠信損失,例如,攻擊者可以訪問用于管理用戶信息的內部工具,還可以更改周圍的系統(tǒng),使其按黑客的意圖工作。”

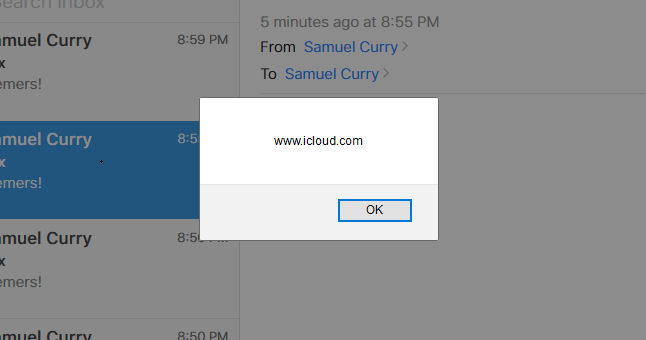

該團隊發(fā)現(xiàn)的漏洞中最嚴重的風險,是由服務器使用的JavaScript解析器中存儲的跨站點腳本漏洞(通常縮寫為XSS)造成的www.iCloud.com。這個漏洞使黑客能夠建立一種蠕蟲,在感染聯(lián)系人的iCloud帳戶之前,先竊取用戶的iCloud文件。由于iCloud為Apple Mail提供服務,因此可以在向包含惡意代碼的iCloud.com電子郵件地址發(fā)送電子郵件后,白帽黑客能夠入侵iCloud帳戶。

目標只需打開電子郵件就可以被黑客攻擊。一旦發(fā)生這種情況,隱藏在惡意電子郵件中的腳本允許黑客在瀏覽器中訪問iCloud時執(zhí)行目標可能執(zhí)行的任何操作。

Curry說,存儲的XSS漏洞是可修復的,這意味著當用戶只打開惡意電子郵件時,它可能會在用戶之間傳播。這樣的蠕蟲可以通過包含一個腳本來工作,該腳本向每個iCloud.com網(wǎng)站或者Mac.com網(wǎng)站受害者聯(lián)系名單上的地址。

在查找錯誤的過程中,Curry和他的團隊意外揭開了蘋果公司在線基礎架構規(guī)模的面紗。他們發(fā)現(xiàn),蘋果擁有超過25,000臺Web服務器,分別屬于Apple.com,iCloud.com和7,000多個其他唯一域。許多漏洞是通過搜索Apple擁有的不起眼的Web服務器(例如其杰出教育者網(wǎng)站)發(fā)現(xiàn)的。

在為蘋果杰出教育者保留的網(wǎng)站中,另一個漏洞是當有人提交了一份包括用戶名、姓氏、電子郵件地址和雇主的申請時,它分配了一個默認密碼-“無效”的結果(“###INvALID#%!3”)。

Curry寫道:“如果有人使用這個系統(tǒng)進行申請,并且有可以手動驗證的功能,你只需使用默認密碼登錄他們的賬戶,可以完全繞過‘用蘋果登錄’的登錄方式”。

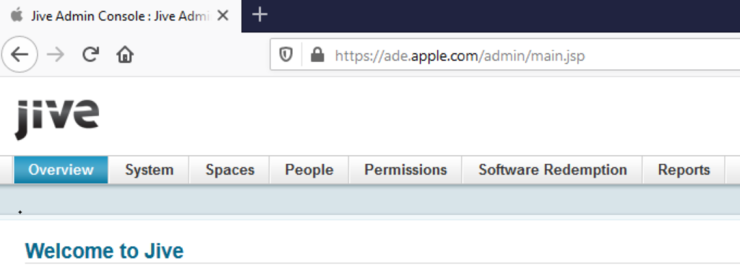

最終,黑客們能夠使用暴力破解的方法來預測一個名為“erb”的用戶,并以此手動登錄到該用戶的帳戶。黑客隨后又登錄到其他幾個用戶帳戶,其中一個帳戶在網(wǎng)絡上擁有“核心管理員”權限。

通過控制界面,黑客可以在控制ade.apple.com網(wǎng)站子域和訪問的存儲用戶帳戶憑據(jù)的內部LDAP服務。這樣一來,他們就可以訪問蘋果剩下的大部分內部網(wǎng)絡。

總體來看,Curry的團隊發(fā)現(xiàn)并報告了55個漏洞,嚴重程度分別為11個嚴重級別、29個高級別、13個普通級別和2個低級別。這些名單和他們被發(fā)現(xiàn)的日期都列在了Curry的博客文章中。

在Curry報告了這些漏洞并提出建議的幾個小時內,蘋果公司便立即修復了這些漏洞。截至目前,蘋果公司已經(jīng)處理了大約一半的漏洞,并承諾支付288500美元。Curry說,一旦蘋果處理完剩余的漏洞,他們的支付總額可能超過50萬美元。

對此,蘋果公司發(fā)表聲明如下:

在Apple,我們會警惕地保護我們的網(wǎng)絡,并擁有專門的信息安全專業(yè)人員團隊,他們致力于檢測并響應威脅。一旦研究人員提醒我們注意其報告中詳述的問題,我們將立即修復漏洞,并采取措施來防止此類將來的問題。根據(jù)我們的日志,研究人員是第一個發(fā)現(xiàn)漏洞的人,因此我們確信不會濫用任何用戶數(shù)據(jù)。我們重視與安全研究人員的合作,以幫助確保我們的用戶安全,感謝該團隊的協(xié)助,公司將從蘋果網(wǎng)絡安全賞金計劃中獎勵他們。