蘋果T2安全芯片“不安全”?目前尚無法修復(fù)

研究人員發(fā)現(xiàn)黑客利用去年披露的checkm8漏洞與今年8月披露的Blackbird漏洞可越獄蘋果T2安全芯片,涉及蘋果最新T2安全芯片系列的Mac和MacBook設(shè)備。

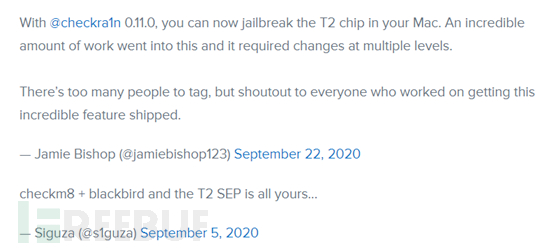

盡管漏洞利用技術(shù)較為復(fù)雜,但是在安全專家的測試下得到了證實。在過去的幾周中,Twitter和Reddit上也發(fā)起了將這兩個漏洞利用結(jié)合在一起的技術(shù)討論。

利用這一越獄技術(shù)可使攻擊者完全控制目標(biāo)用戶設(shè)備,修改核心操作系統(tǒng),檢索敏感或加密的數(shù)據(jù),甚至植入惡意軟件。

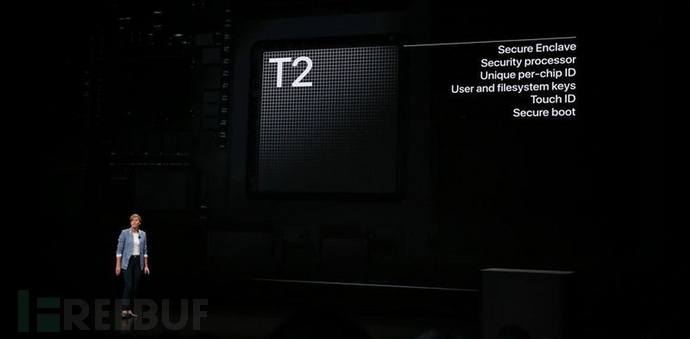

那么,什么是T2芯片?

T2芯片,全稱為T2安全芯片,主要功能就是為Mac系列的數(shù)據(jù)安全保駕護航。與此同時,它也有著一個充當(dāng)類似于M系列處理器的協(xié)處理器作用,與主英特爾CPU一起安裝在蘋果臺式機(iMac,Mac Pro,Mac mini)和筆記本電腦(MacBook)當(dāng)中。

T2芯片于2017年宣布推出,并于2018年以來安裝在蘋果設(shè)備中并進行出售。它們的作用是充當(dāng)獨立的CPU,也稱為協(xié)處理器。默認(rèn)情況下,它們處理音頻處理和各種底層I/O功能,幫助減輕主CPU的負(fù)擔(dān)。

與此同時,它們還充當(dāng)“安全芯片”(作為Secure Enclave 處理器(SEP)),處理諸如加密操作、KeyChain密碼、TouchID身份驗證以及設(shè)備的加密存儲和安全啟動功能之類的敏感數(shù)據(jù)。

總而言之,它們在每臺蘋果設(shè)備中都扮演著重要角色,在這些設(shè)備中,芯片是大多數(shù)安全功能的基礎(chǔ)。

如何進行越獄

安全研究人員發(fā)現(xiàn)了入侵T2芯片的方法,并且了解了在芯片啟動期間如何運行代碼并修改其常規(guī)行為的過程。

這一攻擊需要結(jié)合其他兩個最初為越獄的iOS設(shè)備設(shè)計的漏洞——Checkm8和Blackbird。因為T2芯片和iPhone及其底層硬件之間共享一些硬件和軟件功能,所以這一攻擊才得以實現(xiàn)。

根據(jù)比利時安全公司ironPeak的帖子,越獄T2安全芯片需要通過USB-C連接到Mac/MacBook,并在Mac啟動過程中運行0.11.0版本的Checkra1n越獄軟件,因為“蘋果在向客戶提供的T2安全芯片中未打開調(diào)試接口,允許任何人無需身份驗證即可進入設(shè)備固件更新(DFU)模式。”

ironPeak說:“使用這種方法,可以創(chuàng)建一條USB-C電纜,該電纜可以在啟動時自動利用您的macOS設(shè)備。”

這使攻擊者可以在T2芯片上獲得root用戶訪問權(quán)限,并且可以修改和控制目標(biāo)設(shè)備上運行的所有內(nèi)容,甚至可以恢復(fù)加密的數(shù)據(jù)。

用戶面臨的風(fēng)險

顯而易見,這種新越獄技術(shù)有很大的潛在危害,可以連接USB-C電纜,重新啟動設(shè)備,然后運行Checkra1n 0.11.0版本,這可以入侵任何Mac或MacBook設(shè)備。這意味著大量使用Mac和MacBook筆記本電腦的個人用戶和企業(yè)用戶都將暴露在被攻擊的風(fēng)險之中。

但是與此同時,新的越獄方法也為執(zhí)法調(diào)查工具打開了新的大門,調(diào)查工具可以使調(diào)查人員訪問犯罪嫌疑人的Mac和MacBook,檢索以前已經(jīng)加密的信息。

由于這是與硬件相關(guān)的問題,因此存在于所有T2芯片中的這一漏洞均被認(rèn)為無法修復(fù)。用戶能夠應(yīng)對風(fēng)險的唯一方法就是重新安裝運行在T2芯片上的操作系統(tǒng)BridgeOS。

ironPeak 表示:“如果您懷疑系統(tǒng)受到了篡改,可點擊此處查看在T2芯片上重新安裝bridgeOS相關(guān)教程。如果您覺得自己是攻擊者的潛在目標(biāo),可使用比如rickmark / smcutil這樣的工具驗證SMC負(fù)載的完整性,或者隨時關(guān)注自己的設(shè)備。”

參考鏈接:Hackers claim they can now jailbreak Apple's T2 security chip