一場針對伊朗的為期6年的網(wǎng)絡(luò)間諜活動

據(jù)稱,一名被懷疑來自伊朗的恐怖分子策劃了這場監(jiān)視活動,其中至少由兩個不同的活動組成——一個針對Windows系統(tǒng),另一個針對安卓系統(tǒng)。活動使用了包含大量入侵工具的武器庫,旨在竊取SMS消息中的個人文檔,密碼,電報消息和兩因素身份驗證代碼。

網(wǎng)絡(luò)安全公司Check Point Research稱此次行動為“Rampant Kitten”(猖獗的小貓),而這套惡意軟件工具主要用于對付伊朗少數(shù)民族、反政府組織以及諸如阿什拉夫營和自由居民家庭協(xié)會(AFALR)、阿塞拜疆民族抵抗組織等抵抗運動,以及俾路支省的公民。

Windows信息竊取者:瞄準(zhǔn)KeePass和Telegram

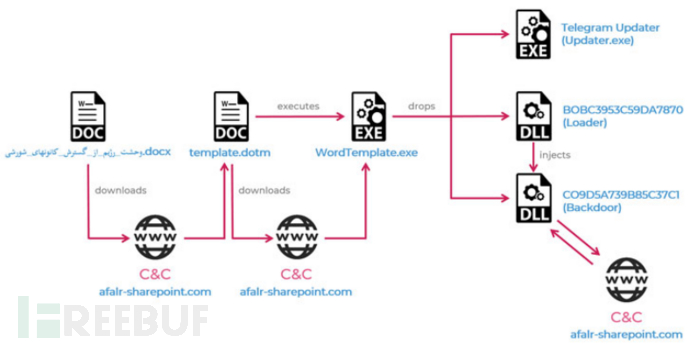

在每個Check Point中,感染鏈?zhǔn)紫缺蛔匪莸揭粋€帶有惡意軟件的Microsoft Word文檔(“The Regime Fears the Spread of the Revolutionary Cannons.docx”),該文檔在打開時會執(zhí)行下一階段的有效負(fù)載,以檢查在Windows系統(tǒng)上是否存Telegram應(yīng)用程序,然后刪除三個其他惡意可執(zhí)行文件以下載輔助模塊并從受害者的計算機中竊取相關(guān)的Telegram Desktop和KeePass文件。

這樣以后,滲透可以使攻擊者劫持個人的Telegram帳戶并竊取消息,并將所有具有特定擴展名的文件聚集到受他們控制的服務(wù)器上。

該研究還證實了本周早些時候美國網(wǎng)絡(luò)安全和基礎(chǔ)設(shè)施安全局(CISA)的一個警報,該警報詳細(xì)說明了伊朗網(wǎng)絡(luò)參與者使用PowerShell腳本訪問由KeePass密碼管理軟件存儲的加密密碼憑據(jù)。

更重要的是,Telegram帳戶中的信息是使用一種單獨的策略盜取的,該策略涉及到偽造Telegram的托管網(wǎng)絡(luò)釣魚頁面,包括使用偽造的功能更新消息來獲得未經(jīng)授權(quán)的帳戶訪問權(quán)限。

Android信息竊取者:捕獲Google SMS 2FA代碼

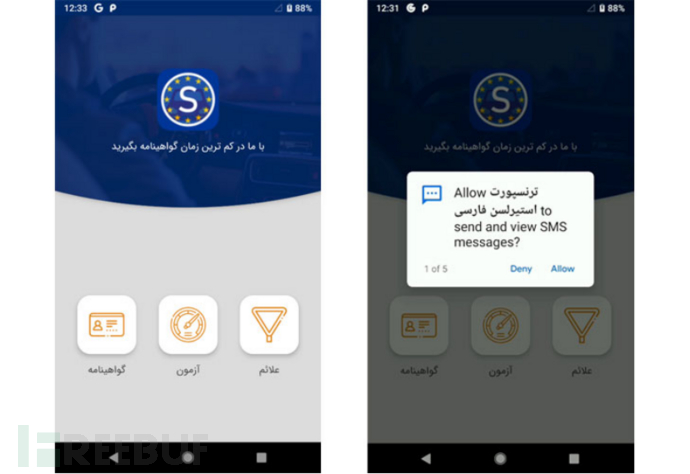

Android后門具有記錄受感染手機周圍環(huán)境和檢索聯(lián)系人詳細(xì)信息的功能,它通過一個偽裝成服務(wù)的應(yīng)用程序安裝,以幫助瑞典的波斯語使用者獲得駕駛執(zhí)照。

值得注意的是,這個流氓應(yīng)用程序被設(shè)計成截獲所有以“G-”為前綴的短消息,并將其傳輸?shù)綇闹笓]控制(C2)服務(wù)器接收到的電話號碼上,這些短信通常用于谷歌基于短信的雙因素認(rèn)證(2FA)。這樣,攻擊者就可以通過合法的Google帳戶登錄屏幕捕獲受害者的Google帳戶憑證,繞過2FA。

Check Point表示,它發(fā)現(xiàn)了多個可追溯至2014年的惡意軟件變體,其中某些版本同時使用,并且兩者之間存在顯著差異,如用不同的編程語言編寫,使用了多種通信協(xié)議,而且并不總是竊取相同類型的信息。

針對持不同政見者的監(jiān)視運動

考慮到針對“Rampant Kitten”(猖獗的小貓)精心挑選的目標(biāo)性質(zhì),例如Mujahedin-e Khalq(MEK)和阿塞拜疆國家抵抗組織(ANRO),黑客很可能是在伊朗政府的命令下工作的。此外,后門的功能以及對竊取敏感文件以及訪問KeePass和Telegram帳戶的重視表明,攻擊者有興趣收集有關(guān)這些受害者的情報,并更多地了解其活動。

參考來源:thehackernews