滲透測試評估風險的簡要指南Part 1

風險評估是網(wǎng)絡(luò)安全整體方案的一部分,并且是許多IT(互聯(lián)網(wǎng)技術(shù))標準的要求。滲透測試是評估網(wǎng)絡(luò)安全風險的最常見(也是經(jīng)常需要)的方法之一。滲透測試在風險評估中起著很重要的作用:全面的測試可幫助您識別、評估風險并確定其優(yōu)先級。

在本文中,我們討論用于風險評估的三種常見的安全測試類型,并對它們的優(yōu)缺點進行了分析。我們還將調(diào)查滲透測試的類型和階段,并共享優(yōu)秀實踐,以使網(wǎng)絡(luò)安全風險評估更加有效。

網(wǎng)絡(luò)安全風險評估

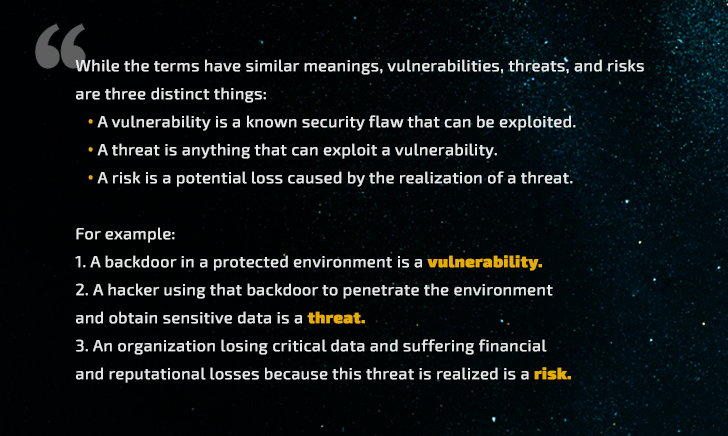

風險評估是一個過程,包括:

- 識別可能對組織造成任何損害的漏洞,威脅和風險

- 評估風險發(fā)生的概率

- 根據(jù)風險嚴重程度和發(fā)生的可能性確定緩解優(yōu)先級

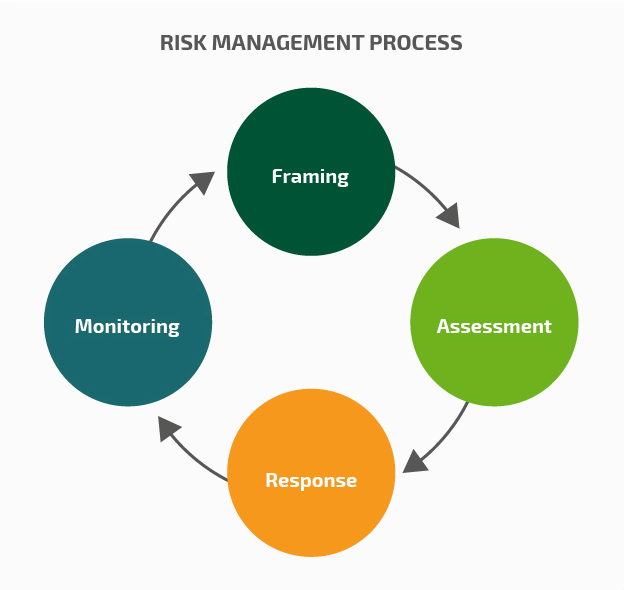

在風險管理中,評估之前先確定風險的背景,然后對這些風險作出響應和監(jiān)控。

NIST Special Publication 800-39定義的風險管理

評估風險和威脅是改善網(wǎng)絡(luò)安全的最重要步驟之一。這是一個持續(xù)的過程,可以幫助您評估安全控制,檢測問題并評估其影響。進行評估有幾個主要原因:

- 為了防止黑客入侵,數(shù)據(jù)泄露和數(shù)據(jù)丟失。定期檢查網(wǎng)絡(luò)安全控件可以使您在黑客利用漏洞之前檢測并關(guān)閉漏洞。

- 檢查網(wǎng)絡(luò)安全性。獨立的風險評估可對網(wǎng)絡(luò)的安全控制進行檢查。它可以幫助您更新有關(guān)受保護環(huán)境的知識,尤其是在進行重大更改(例如部署新軟件,安裝新硬件或移至新位置)之后。

- 提高決策能力。確定風險帶來的影響是風險評估的重要組成部分。此信息對于做出與網(wǎng)絡(luò)安全有關(guān)的進一步?jīng)Q策很有用,比如預算,計劃改進,確定修復的優(yōu)先順序等。

- 減少網(wǎng)絡(luò)安全支出。評估是一個既費時又費錢的過程。但從長遠來看,它可以防止數(shù)據(jù)泄露、黑客攻擊和違反法規(guī)遵性,從而使您免受更嚴重的損失。

- 確保合規(guī)。風險管理是許多法律、法規(guī)和標準的一部分,包括NIST Special Publications,HIPAA,PCI DSS和GDPR。不遵守與您的業(yè)務有關(guān)的規(guī)定可能會導致巨額罰款。

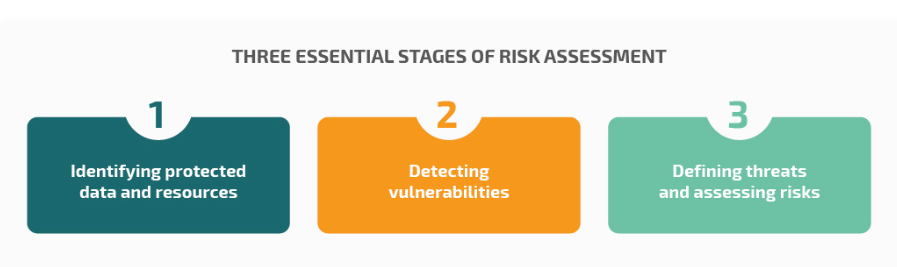

有效風險評估的三個階段

風險評估的程序和工具對于每個組織和項目都是獨一無二的。然而,在任何情況下都必須實施三個階段。

風險評估的三個基本階段

第一步是確定您需要保護的內(nèi)容。這是一個可由安全團隊執(zhí)行的管理程序。該活動的結(jié)果是需要保護所有的數(shù)據(jù)和資源的列表。通常,此列表包括:

- 客戶/客戶和員工的個人身份信息

- 財務數(shù)據(jù)

- 商業(yè)和工業(yè)秘密

- 關(guān)鍵基礎(chǔ)設(shè)施

- 其他……

風險評估的第二階段是檢測漏洞。在網(wǎng)絡(luò)安全中,這可以通過漏洞掃描來實現(xiàn),漏洞掃描是一種基于已知軟件和硬件缺陷來識別安全系統(tǒng)中問題的自動化過程。

通過此分析,您將獲得環(huán)境中的漏洞列表。

風險評估的第三個也是最后一個階段是定義威脅并評估風險。在此階段,您需要:

- 分析發(fā)現(xiàn)的漏洞

- 找出可能的漏洞

- 估計發(fā)生風險的可能性

- 評估風險發(fā)生后對業(yè)務的潛在后果

風險評估的結(jié)果是按風險的嚴重程度和對業(yè)務的影響優(yōu)先級的風險列表。此列表是進行風險緩解活動、優(yōu)先考慮安全修復和實施新的安全控制的基礎(chǔ)。但在編制這份清單之前,我們需要選擇一種評估風險的方法。

有三種流行的方法可以進行第三階段的風險評估。在下一部分中,我們將分析選擇每種方法的功能,工作流程以及原因。

比較常見的風險評估方法

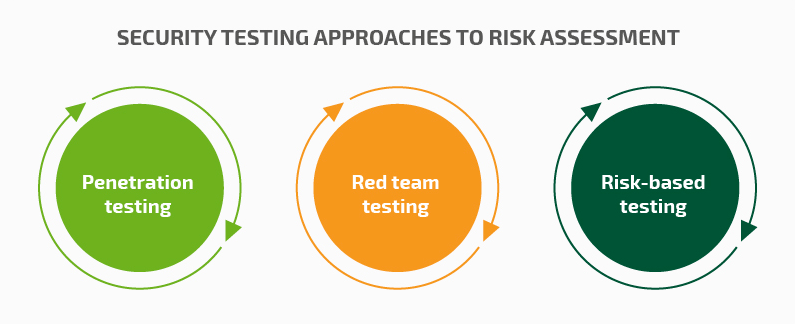

有很多可用于風險評估的安全實踐和方法。最受歡迎的三個是:

- 滲透測試

- 紅隊測試

- 基于風險的測試

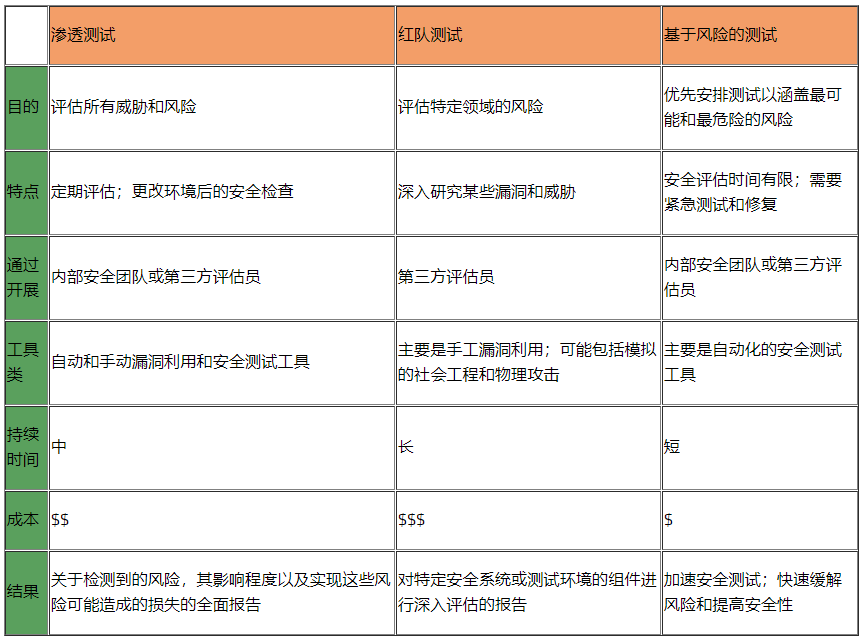

讓我們了解一下這些測試方法的優(yōu)缺點,以及它們之間的區(qū)別。

風險評估的安全測試方法

滲透測試使用多種手動技術(shù)和自動化工具來模擬對組織的網(wǎng)絡(luò)安全系統(tǒng)和應用程序的攻擊。在此過程中,測試人員確定漏洞的可能利用情況,并估計它們可能造成的潛在損害。滲透測試可能還包括漏洞掃描。滲透測試的主要目標是確定和評估組織的所有網(wǎng)絡(luò)安全威脅和風險。

紅隊測試與滲透測試有很多共同點。這種方法還可以模擬對受保護環(huán)境的攻擊,但是這種攻擊更具針對性、可控性和直觀性。測試團隊不會利用所有漏洞,而是選擇他們想要獲取的數(shù)據(jù)類型,要利用哪些安全問題以及如何模擬高級威脅攻擊者的行為。紅隊只能由第三方測試團隊進行,因為重點是要從外部獲取安全控制。紅隊測試最流行的用例之一是評估滲透測試后所做的安全性改進。但是使用這種類型的測試來檢查整個受保護的環(huán)境是不合理的。

基于風險的測試是一種安全測試方法,它根據(jù)發(fā)現(xiàn)的威脅和風險對活動進行優(yōu)先級排序。通過這種方法,測試人員和安全專家可以就潛在風險達成共識,并根據(jù)影響程度對其進行分級。當項目有嚴格的時間限制或者您需要緊急的風險評估和安全性改進時,基于風險的測試是最好的選擇。

讓我們從風險評估的角度比較這些測試方法的有效性。

在這三種方法中,用于網(wǎng)絡(luò)風險評估的滲透測試在時間消耗,成本,風險覆蓋范圍和結(jié)果方面是最平衡的。另外,定期進行滲透測試是NIST,HIPAA,PCI DSS,GDPR和其他制度的要求。

在進行滲透測試之前,重要的是要了解滲透測試的類型以及此過程的基本工作流程。

滲透測試

除了模擬黑客攻擊之外,還有更多的事情要做。根據(jù)您的要求,期望的結(jié)果和目標,您需要選擇適當?shù)臐B透測試類型,然后考慮將要使用的方法以及可能遇到的問題。

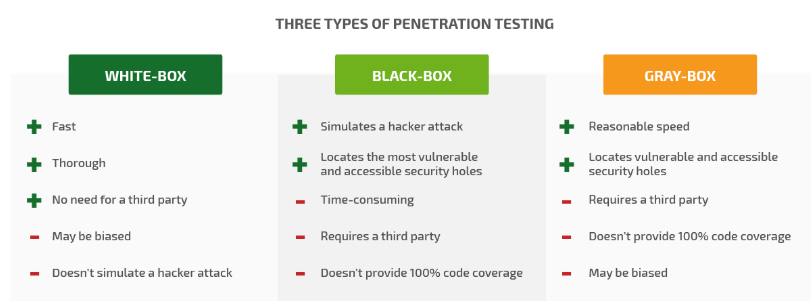

滲透測試分為三種:

- 白盒測試 -測試團隊完全了解目標環(huán)境,包括有關(guān)軟件體系結(jié)構(gòu)和源代碼的知識。他們不需要進行額外的研究或漏洞掃描,從而為更多的測試活動節(jié)省時間。此外,他們只需要證明漏洞利用的可能性,而不是如何利用漏洞。白盒測試可以由內(nèi)部安全專家或第三方供應商執(zhí)行。當您想針對內(nèi)部攻擊測試安全控件時,這種類型的測試非常有用。白盒測試方法包括DoS攻擊,內(nèi)存取證,物理侵入,逆向工程,模糊測試等。

- 黑盒測試 -測試團隊幾乎不了解環(huán)境。因此,他們必須使用任何可公開訪問的信息進行滲透。換句話說,這種滲透測試模擬了外部黑客攻擊。黑盒測試需要花費大量時間,但可以提供最客觀的安全漏洞和風險評估。您需要一個外部組織來進行這種滲透測試。而且,您的IT專家必須不知道他們正在接受測試。黑盒測試人員使用與白盒測試人員相同的方法,只是增加了物理攻擊。他們還利用漏洞掃描,社會工程,暴力破解和特權(quán)升級,以及創(chuàng)建或使用現(xiàn)有的惡意軟件來滲透受保護的環(huán)境。

- 灰盒測試 —它是白盒測試和黑盒測試的結(jié)合版,測試團隊在滲透的環(huán)境中獲得有限的數(shù)據(jù)。例如,您可以為測試人員提供所用應用程序的文檔,但不提供訪問憑據(jù)或源代碼。與黑盒測試相比,此類測試花費的時間相對較少;與白盒測試相比,僅提供部分代碼覆蓋。灰盒測試也必須由第三方進行。進行這種類型的安全評估的測試人員會使用白盒測試和黑盒測結(jié)合的方法。

三種滲透測試

這些測試類型都有自己的工作流程。然而,與風險評估程序類似,任何持久性測試共有三個階段。

首先,攻擊前有一個準備階段:映射網(wǎng)絡(luò)和外圍環(huán)境、掃描端口、研究漏洞利用和已知漏洞、選擇工具等。在白盒測試中,此階段還包括收集目標組織及其員工的信息。準備是滲透測試最耗時的階段,但也是最重要的。

在攻擊階段,測試人員試圖破壞目標網(wǎng)絡(luò):破壞受保護的外圍設(shè)備、獲取或升級權(quán)限、訪問數(shù)據(jù)和清除痕跡。

最后,攻擊后階段包括評估潛在損害并報告滲透測試過程的結(jié)果。此類報告總結(jié)了風險評估過程,通常包括:

- 發(fā)現(xiàn)的漏洞(如果掃描它們屬于滲透測試的范圍)

- 測試期間使用的方法和工具的說明

- 漏洞列表(已使用和可能的)

- 分析這些漏洞可能帶來的風險

- 評估發(fā)現(xiàn)的風險可能對業(yè)務造成的影響

使用此報告,您可以繼續(xù)進行風險管理的下一階段:風險緩解和控制。例如,使用滲透測試結(jié)果,您可以:

- 評估安全控制的當前狀態(tài)

- 觀察您的安全團隊對黑客攻擊的反應

- 有理由增加您的網(wǎng)絡(luò)安全預算

- 定義安全改進并確定其優(yōu)先級

- 創(chuàng)建修補程序并采取長期的緩解措施

如我們所見,滲透測試是評估網(wǎng)絡(luò)安全控制和風險的好方法。但是,請務必牢記滲透測試的風險。讓我們在下一部分中了解它們。

本文翻譯自:https://www.apriorit.com/dev-blog/676-cybersecurity-risk-assessment-with-pentesting

接下篇《滲透測試評估風險的簡要指南Part 2》