構成“零信任生態系統”的7個主要元素是什么?

如今,企業的業務和商業流程已不再局限于物理環境內,傳統以網絡邊界為中心的防火墻式安全防護機制已無法滿足企業的發展要求,企業需要轉向構建一個以數據和身份為中心的、與當下數字化發展趨勢更加相適應的安全防護機制。

在這樣的大背景下,Forrester Research 的一位分析師于2010年正式提出了零信任的安全概念。最初,Forrester 一直著重于研究如何將傳統的單一邊界劃分為一系列微邊界或是網絡分段,提倡通過加強細粒度授權和威脅管控來提升整體業務安全性。

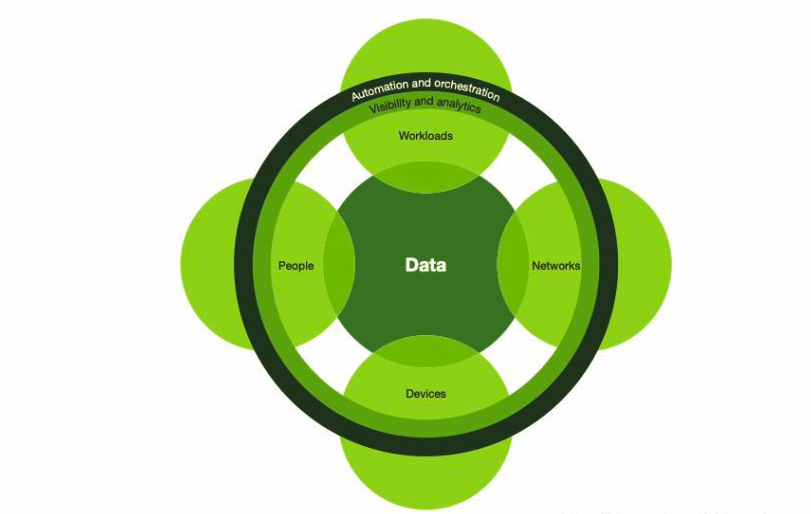

隨著時代的發展,業界逐漸開始將零信任與網絡分段、以及加強網絡分段的下一代防火墻技術聯系起來。但是,零信任并不僅僅局限于網絡分段,它是一個全新的安全理念,零信任的實現需要一系列復雜流程和技術的落地。因此,從 2018 年開始,Forrester 開始發布零信任拓展生態系統 Zero Trust eXtended (ZTX) 研究報告,并提出 7 個構成 ZTX 生態系統的主要元素,如下圖所示:

下面我們詳細聊聊這 7 個主要元素,全面揭秘零信任安全理念。

網絡安全

網絡安全能力,是零信任安全體系最為基礎的能力要求。在ZTX模型中,需要重點關注的是如何實現網絡隔離、網絡分段和網絡安全。簡單來說,零信任中的網絡安全能力可以理解為是支持微邊界和網絡分段的 NGFW(下一代防火墻)技術的產品能力,實現形式可以是硬件,也可以是虛擬化設備,或者是提供同等能力的軟件形態。

數據安全

構建零信任架構的最終目的還是回歸本源,聚焦于保護企業數據安全。在ZTX模型中,需要重點關注是如何實現數據分類、數據規劃、數據隔離、數據加密和數據控制的。零信任數據安全保護聚焦數據本身,與數據位置無關。無論數據存儲在終端、服務器、數據庫、還是SaaS應用中,無論是企業內部數據還是外部數據,無論數據是流動狀態還是靜止狀態,零信任架構都需要采用一定的技術手段對數據進行保護,防止數據泄露。

IDaaS(Identity as a Service) 是零信任架構實踐的一種主要形式,根本出發點是為了保護企業數據的安全,目前主流方法是通過基于風險的動態權限管控,來實現對危險訪問的屏蔽。企業的敏感業務數據信息應該被隔離或是自動標識,并在整個數據生命周期中被持續保護。

身份安全

據 Verizon 有關數據統計,80%的數據泄露是因為身份憑證被盜或泄露引發的。在傳統的企業內部可信網絡區域內,黑客一旦入侵,就猶入無人之境,可以對企業IT資源進行肆無忌憚地破壞。大多數應用系統和服務交互都與用戶是相關聯的,因此零信任最為重要的策略對象主體就是身份和賬號。在ZTX模型中,主要關注點在于如何使用企業網絡和業務基礎架構的用戶的安全,以及減少這些合法用戶身份所帶來的潛在威脅。

IDaaS是目前最為先進的身份與訪問管理解決方案,其中提倡的最為前沿的實踐就是通過一種自適應的、基于風險的評估來識別潛在威脅,并且這種評估機制會貫穿整個用戶生命周期。企業IT可以設置風險容忍度,并且允許風險評估引擎根據上下文信號來判定某一特定認證事件的風險等級,并根據風險等級洞察自動喚起二次認證。當然,這種信任也不是絕對的:自適應認證機制會持續對上下文信號進行監測,一旦用戶上下文的其中某一方面發生改變,就會對用戶進行再次認證和授權驗證。

工作負載/應用安全

在ZTX模型中,工作負載安全重點關注網絡環境、應用和其他技術設備的安全保障能力。無論是在何種云環境中,工作負載(比如應用系統、虛擬機、容器、Serveless等)都非常容易受到攻擊。

企業如果想要實現基于零信任的工作負載安全,首先要弄清楚企業內部的工作負載資產情況,構建工作負載、安全組、實例和防火墻的實時拓撲,零信任的自適應訪問授權引擎會根據企業工作負載的變化自動調整,并強制執行授權策略。在產品和能力提供方面,零信任的工作負載安全主要通過基于身份的代理網關實現,用戶只可以看見和訪問被授權的工作負載,未經授權的則無法看見和訪問,同時結合其他傳統的安全手段,來強化應用和工作負載的安全。

設備安全

在ZTX模型中,設備安全的重點在于持續對每個訪問企業資源的設備(包括移動設備)進行隔離,并采取相對應的安全防護和控制性措施。設備除了看得見的傳統服務器、PC 和智能手機之外,還包括 IoT 設備、網絡基礎設施組件、工作負載等軟設備形態。

在產品能力方面,零信任的設備安全主要通過對設備的安全性進行持續檢查和發現來實現,一方面根據預先收集的設備類型對設備的內網訪問行為進行允許、拒絕和限制等授權,另一方面持續監測設備,確保設備行為不會偏離策略,同時根據已建立的策略發出通知并啟動設備修復。

可視化和分析

看不見或看不懂的東西是無法被保護的。

Forrester 提出的這個維度主要關注零信任技術是否提供有用的分析和數據支撐,并且盡可能消除應用系統和企業IT基礎架構存在的死角。在不同的維度下,有不同的支撐和實現場景,企業需要在對客戶、業務和技術等維度有綜合考慮和認知的情況下,再去定義零信任產品的數據分析和可視化邏輯。

自動化和編排

零信任安全體系如果想要實現價值最大化,就需要與更廣泛的 IT 環境進行集成,并且需要提升自身的事件響應速度和策略準確性,并自動分配任務。在ZTX模型中,重點關注的是技術如何實現基于零信任原則的自動化和編排,使企業能夠針對不同類型的應用系統加強統一管理和控制。

通過自動化和編排,零信任可以將復雜和繁瑣的安全性任務轉化為自動執行、按計劃執行或事件驅動的自定義工作流。比如,在 IDaaS 平臺中,很多廠商提供的解決方案會將主身份源系統與其他身份源系統,以及下游應用系統進行關聯,實現對零信任主要策略對象人員和身份賬號的自動化聯動管理,只要主身份源系統中人員身份信息有調整或變動,關聯的其他系統中的人員身份信息也會進行相應的調整和更新,從而將企業IT管理人員從龐雜的賬號管理工作中解放出來。

在日志管理和審計方面,IDaaS平臺也可以通過算法和風險評估模型,來自動對危險事件進行預測和報警,同時也可以與第三方SIEM產品相結合,為企業客戶提供更加完整的日志分析服務。更多 IDAAS、零信任相關場景功能可搜索玉符科技進行咨詢。