朝鮮黑客竊取了美國和歐盟商店的信用卡數據

來自網絡安全公司Sansec的最新研究表明,來自朝鮮的黑客組織Lazarus APT一直在竊取美國和歐洲大型零售商戶的支付卡信息,他們破壞了合法網站并利用電子分離器竊取信用卡數據。

為了避免在泄露支付卡數據時被發現,這些朝鮮黑客還使用類似于受害者商店的域名進行注冊。

這種策略在Magecart式攻擊中非常普遍:威脅者依賴惡意腳本(網絡瀏覽器),從結帳頁面復制敏感信息。如今從在線商店的客戶那里竊取信用卡信息已成為越來越嚴重的威脅。

于是在調查支付卡盜竊案時,Sansec的研究人員發現,該惡意代碼是從涉及Lazarus APT的網絡釣魚活動域中加載的,并且和攻擊中使用的電子分離器代碼共享相同的代碼庫。

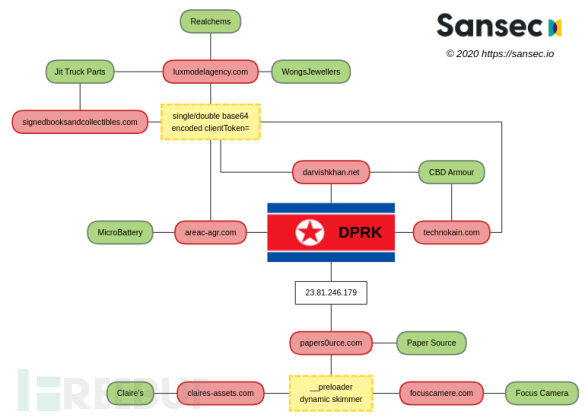

此次受害者名單包括數十家商店,其中有配飾巨頭克萊爾(Claire),黃氏珠寶商(Wongs Jewellers),Focus Camera,CBD Armour,Microbattery和Realchems。

多家網絡安全公司已把滲透域與朝鮮網絡攻擊聯系在一起,下圖顯示了朝鮮黑客從受害者那里收集支付卡信息的滲透節點(紅色)(綠色)。

- com(spearphishing操作1,2)

- net(malspam 1,2)

- areac-agr.com(Dacls RAT的下載服務器)

- com(與areac-agr.com共享IP,在Dacls示例中進行硬編碼)

“為了使業務獲利,HIDDEN COBRA開發了一個全球滲漏網絡。該網絡可以利用合法的站點,這些站點被劫持并重新用于偽裝成犯罪活動。” 研究人員發布的報告表示“該網絡還可以用來對被盜資產進行歸類,以便可以在暗網市場上出售它們。

Sansec已經確定了許多這樣的滲透節點,最初,滲透節點是Lux Model Agency的網站,但該惡意軟件在24小時內消失,并在一周后重新出現在同一家商店中。

于是米蘭的模特經紀公司,德黑蘭的古董音樂商店和新澤西的家庭書店都遭殃了,在接下來的幾個月中,相同的惡意腳本使用以下被劫持的站點來加載并收集被盜的信用卡,從而感染了數十家商店:

- com(在2019-07-19和2019-08-10之間)

- com(在2019-07-06和2019-07-09之間)

- net(在2019-05-30和2019-11-26之間)

- areac-agr.com(在2019-05-30和2020-05-01之間)

- com(介于2019-06-23和2020-04-07之間)

- com(在2019-07-01和2020-05-24之間)

注冊與受害者商店相似的域名是黑客組織Lazarus APT產生成果的另一種策略。在2020年2月至2020年3月間的另一次運動中,黑客注冊了易與Claire's,Focus Camera和PaperSource混淆的域。

于是Sansec發現,這三個品牌的網站都受到了付款掠奪惡意軟件的侵害,并且在假域名加載了腳本并收集了數據。除了域名注冊商和DNS服務外,它們還共享了一個“奇數代碼段”,被跟蹤到是由同一參與者操作的。

Sansec研究人員總結說:不排除這些攻擊是與朝鮮無關的其他攻擊者的所為,但同時控制一套劫持網站的可能性很小。所以,朝鮮至少從2019年5月起就一直在進行大規模的盜竊攻擊活動,并將其作為賺錢的一種手段。